در این مقاله به معماری SIEM و نحوهی ساخت سیستمهای SIEM، نحوهی تبدیل آنها از دادهی خامِ مربوط به رویدادها به اطلاعات امنیتی و نحوهی مدیریت دادهی رویدادها در مقیاس بزرگ پرداخته میشود. هم پلتفرمهای قدیمی SIEM پوشش داده میشود و هم معماری جدیدتر SIEM که بر مبنای تکنولوژی Data Lake است.

در این مقاله به معماری SIEM و نحوهی ساخت سیستمهای SIEM، نحوهی تبدیل آنها از دادهی خامِ مربوط به رویدادها به اطلاعات امنیتی و نحوهی مدیریت دادهی رویدادها در مقیاس بزرگ پرداخته میشود. هم پلتفرمهای قدیمی SIEM پوشش داده میشود و هم معماری جدیدتر SIEM که بر مبنای تکنولوژی Data Lake است.

Security Information and Event Management، یا SIEM، علاوه بر جمعآوری کردن Log و دادههای رویدادها از سیستمهای امنیتی، شبکهها و کامپیوترها، آنها را به اطلاعات کاربردی تبدیل مینماید. تکنولوژی SIEM میتواند به سازمانها کمک کند تهدیدهایی را شناسایی کنند که سیستمهای امنیتی منفرد قادر به شناسایی آنها نیستند، حوادث امنیتی سابق را بررسی کنند، واکنش به حوادث را اجرایی کنند و گزارشهایی برای تنظیم و تطبیقپذیری آماده نمایند.

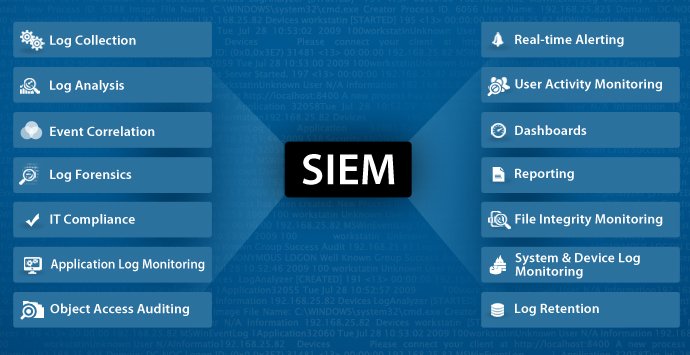

12 جزء و قابلیت در معماری SIEM

قابلیت هایی که در معماری SIEM در نظر گرفته شده است به شرح ذیل می باشد :

- جمعآوری داده: داده را از سیستمهای امنیتی و دستگاههای شبکه، جمعآوری میکند.

- نتایج هوش تهدیدات: دادههای داخلی مربوط به تهدیدات و آسیبپذیریها را با دادههای Third-Party ادغام میکند.

- همبستگی و مانیتور کردن امنیت: رویدادها و دادههای مرتبط را به حوادث امنیتی، تهدیدات و یافتههای جرمشناسی مربوط میکند.

- تجزیه و تحلیل: از مدلهای آماری و یادگیری ماشینی برای شناسایی روابط عمیقتر میان عناصر دادهها استفاده میکند.

- هشدار دادن: رویدادها را تجزیهوتحلیل میکند و با ارسال هشدار، مدیران امنیتی را از مشکلات موجود باخبر مینماید.

- داشبوردها: با استفاده از مصورسازی (Visualization) ، به مدیران امکان بازبینی دادهی رویدادها و شناسایی الگوها و نابهنجاریها را میدهد.

- تطبیقپذیری: از استانداردهایی مثل HIPAA، PCI/DSS، HITECH، SOX و GDRR دادهی Log جمعآوری میکند و گزارش تولید مینماید.

- حفظ و نگهداری: دادههای درازمدت قدیمی را که برای تطبیقپذیری و تحقیقات جرمشناسی کارآمد است، ذخیره میکند.

- آنالیز جرمشناسی: با تحلیل و بررسی Log و دادههای رویداد، امکان شناسایی جزئیات یک حادثهی امنیتی را فراهم میکند.

- شناسایی تهدید: به مدیران امنیتی این امکان را میدهد که Queryهایی را روی Log و دادههای رویدادها اجرا کنند تا بهصورت فعال و آیندهنگرانه تهدیدات را آشکار نمایند.

- واکنش به حوادث: با جمعآوری سریع همهی دادههای مرتبط، به تیمهای امنیتی کمک میکند حوادث امنیتی را شناسایی کنند و به آنها واکنش نشان دهند.

- خودکارسازیِ SOC: SIEMهای پیشرفته میتوانند با هماهنگسازی سیستمهای امنیتی، که به عنوانSecurity Orchestration and Response یا بهاختصار SOAR شناخته میشود، بهصورت خودکار به حوادث واکنش نشان دهند.

فرایند مدیریت Log در معماری SIEM

در معماری SIEM به گونه ای برنامه ریزی شده است که یک سرور SIEM در اصل یک پلتفرم مدیریت Log باشد. مدیریت Log مستلزم جمعآوری داده، مدیرت آن برای ایجاد امکان آنالیز و حفظ و نگهداری دادههای قدیمی است.

جمعآوری داده

معماری SIEM به گونه ای طراحی شده است که از سیستمهای صدها سازمان (برای مشاهدهی تعدادی از آنها، به منابع Log رجوع کنید) Log و رویداد جمعآوری میکند. هربار که اتفاقی میافتد، هر دستگاه رویدادی تولید میکند و رویدادها را در یک فایل Flat Log و یا در یک دیتابیس جمعآوری مینماید. SIEM میتواند اطلاعات را به چهار صورت جمعآوری کند:

- با استفاده از Agent نصب شده روی دستگاه که رایجترین متد است

- با اتصال مستقیم به دستگاه با استفاده از یک پروتکل شبکه یا API Call.

- با دسترسی مستقیم به فایلهای Log از حافظه، بهخصوص در فرمت Syslog

- از طریق یک پروتکل Event Steaming مثل: SNMP، Netflow یا IPFIX

کار SIEM جمعآوری داده از دستگاهها، استانداردسازی و ذخیرهی آن در فرمتی است که امکان تجزیه و تحلیل را فراهم نماید.

مدیریت داده

معماری SIEM ها، خصوصا در سازمانهای بزرگ، میتوانند مقدار بسیار زیادی داده را ذخیره کنند. دادهها باید:

- یا بهصورت On-premise یا روی Cloud و یا به هر دو شیوه، ذخیره شوند.

- بهینهسازی و شاخصگذاری (Index) شوند، تا امکان تجزیه و تحلیل و بررسی کارآمد فراهم شود.

- سطح بندی شوند، دادههای گرم (Hot Data) باید برای مانیتور کردن امنیت بهصورت زنده، در حافظهی High Performance باشند در حالیکه دادهی سرد (Cold Data)، که شاید روزی لازم شود بررسی گردد، باید به ابزارهای ذخیرهسازیِ ارزان قیمت که ظرفیت زیادی دارند، منتقل شوند.

حفظ و نگهداری Log

استاندارهای صنعت مثل: PCI/DSS ،HIPAA و SOX خواستار آن هستند که Logها بین یک تا هفت سال نگهداری شوند. هر روزه سازمانهای بزرگ حجم بسیار زیادی Log را از سیستمهای IT میسازند. SIEM ها باید در انتخاب اینکه کدام Log را برای تطبیقپذیری و الزامات جرمشناسی حفظ و نگهداری مینمایند، هوشمندانه عمل کنند. در معماری SIEMها از استراتژیهای زیر برای کاهش حجم Logها استفاده میکنند:

- سرورهای Syslog: Syslog استانداردی است که Logها را به حالت نرمال درمیآورد و تنها اطلاعات ضروری را در فرمتی استاندارد حفظ میکند. Syslog به کاربر این امکان را میدهد که با فشردهسازی Logها، تعداد زیادی از دادههای قدیمی را نگهداری نماید.

- برنامههای حذف کردن: SIEMها با دسترسی مستقیم به فایلهای Log از حافظه، مخصوصا در فرمت Syslog بهصورت خودکار Logهای قدیمی را که دیگر برای تطبیقپذیری لازم نیستند، پاک میکنند.

- فیلتر کردن Log: همهی Logها برای مقتضیات تطبیقپذیری سازمان کاربر یا برای اهداف جرمشناسی لازم نیستند. میتوان Logها را از طریق سیستم Source یا از طریق زمانها یا بهواسطهی قوانین دیگری که ادمین SIEM تعریف میکند، فیلتر نمود.

- خلاصه کردن: میتوان دادههای Logها را خلاصه کرد تا تنها ماهیتهای ضروری دادهها مثل تعداد رویدادها، IPهای منحصر بهفرد و غیره نگهداری شود.

معماری SIEM در نسلهای بعد

Logهای قدیمی نه تنها در تطبیقپذیری و جرمشناسی کارآمد هستند بلکه میشود از آنها برای تجزیه و تحلیل رفتاری هم استفاده کرد . نسل جدید معماری SIEM ها تکنولوژی UEBA را معرفی میکند که از یادگیری ماشینی و پروفایلبندی رفتاری برای شناسایی هوشمندانهی نابهنجاریها و روندها استفاده مینماید، حتی اگر این نابهنجاریها و روندها در قوانین و همبستگیهای آماری SIEM های قدیمی ذخیره نشده باشند. SIEM های نسل بعد به سازمان ها این امکان را میدهند تا تمام دادههای Source را نگهداری کنند و به اینصورت حداکثر استفاده را از حافظهی کم هزینهی چندگانه ببرند. این قابلیت به نوبه ی خود آنالیز رفتاری دادههای قدیمی را برای شناخت دامنهی گستردهتری از نابهنجاریها و مسائل امنتی میسر میسازد.

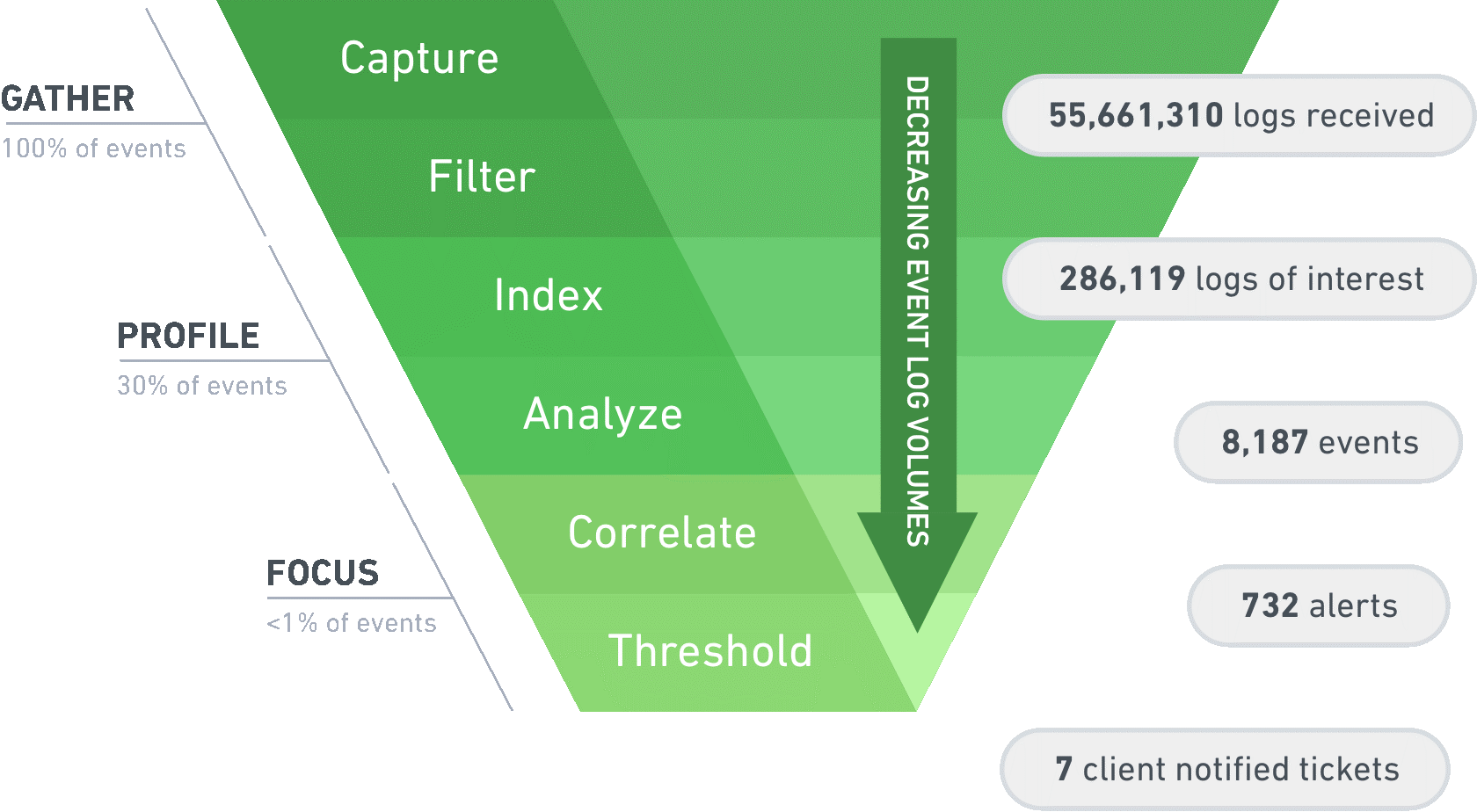

جریان Log

SIEM صددرصد دادههای Log را از سرتاسر سازمان کاربر Capture میکند. اما سپس دادهها از کانال Log جریان پیدا میکنند و میتوان صدها هزار Log Entry را به صرفا تعدادی هشدار امنیتی کاربردی تقلیل داد. معماری SIEM ها به گونه ای طراحی شده اند که نویز Logها را فیلتر میکنند و به اینترتیب فقط دادههای مناسب حفظ میگردد؛ سپس دادهی مربوطه را برای آنالیز کردن، فهرست و بهینهسازی مینمایند. در نهایت، حدودا یک درصد از دادهها که بیش از همه به رویهی امنیتی کاربر مرتبط هستند، عمیقا تجزیه و تحلیل و نسبت به یکدیگر همبسته میشوند. از میان این همبستگیها، آنهایی که از حد و مرزهای امنیتی عبور میکنند، هشدارهای امنیتی محسوب میشوند.

منابع SIEM Logging

کدام سیستمهای سازمانی Log های خود را به SIEM ارسال میکنند؟ و چه دادههای تجارتی دیگری برای یک SIEM جالب است؟

| رویدادهای امنیتی | Logهای شبکه |

برنامههای کاربردی و دستگاهها |

زیرساخت IT |

|

|

|

|

|

|

|

|