Cyber Resilience یا انعطافپذیری امنیت سایبری چیست؟

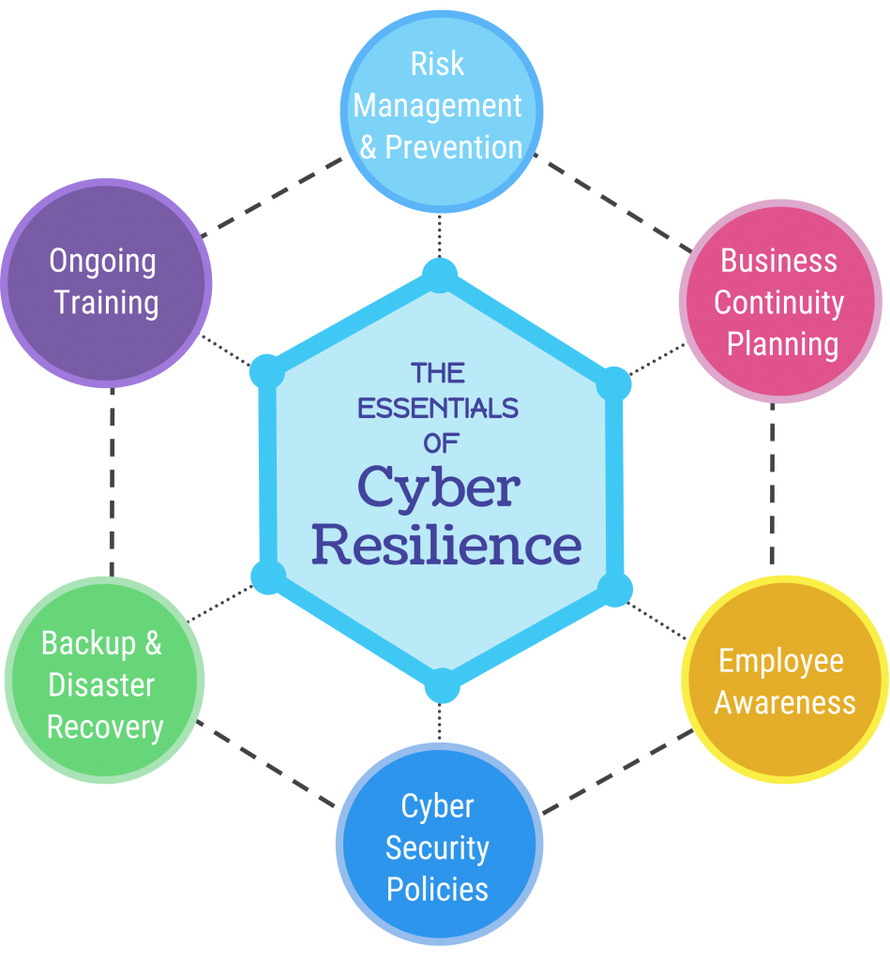

هدف از جلوگیری نمودن حملات سایبری، کمتر کردن احتمال نفوذ به سازمان است، در حالی که Cyber Resilience (انعطافپذیری امنیت سایبری) سعی میکند آسیبی که این حملات وارد میکنند را از طریق سیستم مدیریت ریسک سایبری کاهش دهد. یک برنامه Cyber Resilience (انعطافپذیری امنیت سایبری) با اینکه از تکنیکهای شناسایی و جلوگیری استفاده میکند، اما احتمال می دهد که نفوذ رخ بدهد. این موضوع بر احتمال حمله، سرعت عمل و انعطاف پذیری متکی است. تمامی حملات قابل جلوگیری نمیباشند، اما با یک برنامه Cyber Resilience (انعطافپذیری امنیت سایبری)، میتوان آسیب را کاهش داد یا به کلی از بین برد.

در تحقیقات لابراتوار NSS مشخص گردیده که اکثر محصولات امنیتی پیشرو، در کل تاثیر گذار هستند. برای مثال، در طول بررسی تعدادی از تجهیزات در جلوگیری از نفوذ به شبکه یا IPS در سال 2013، میانگین اثربخشی 10 محصول تست شده 94% بوده است. این بررسیها میزان جلوگیری از تهدیدات، قابلیتهای ضد Evasion، پایداری و قابل اطمینان بودن را در نظر میگرفت. در بررسی تعدادی از فایروالهای نسل جدید یا NGFW در سال 2013، 8 محصول از 9 تجهیز، امتیاز بالاتر از 90% در میزان اثربخشی به خود اختصاص دادند. بالاترین امتیاز اثربخشی در این تست 98.5% بوده است.

با این حال، مشکل، 98.5% حملاتی که جلوگیری میشوند نیست، بلکه آن 1.5%ی است که شناسایی نشده است. اگر حتی کسری از 1.5% از تهدیدهای کنونی توسط NGFW، IPS و سیستم Endpoint Protection یا EPP شناسایی نشوند، شروعی برای نفوذ محسوب میشود.

فعالیتهای مخرب سایبری امروزی شامل فعالیتهای مخفیانه، مداوم و پیچیدهای است که می تواند در سیستمهای سازمانی رخنه کنند، یک Backdoor ایجاد نمایند و منابعی که از سازمان تحت کنترل دارند، افزایش دهند و سپس اطلاعات حساس را استخراج کرده یا در فعالیت سازمان اختلال ایجاد کنند. مهندسی سیستمها و معماری سازمانی باید بر پایه مدیریت ریسکهای سایبری باشد تا از عملکرد صحیح تجهیزات سازمان در هنگام نفوذ اطمینان حاصل گردد.

بیشتر بخوانید: Ethical Hacking یا هک اخلاقی چیست و هکر قانونمند چه کسی است؟

یافتههای لابراتوار NSS

- مشکل سازمانها 98.5% از تهدیداتی که جلوگیری میشود نیست بلکه آن دو درصدی است که شناسایی نمیشوند.

- Cyber Resilience (انعطافپذیری امنیت سایبری) سیستمها و شبکهها لازمه اطمینان حاصل کردن از سلامت عملکرد در یک محیط نفوذ شده سایبری است.

- کنترلهای امنیتی نباید به عنوان یک سیستم کاملا ایمن در برابر تهدیدات دیده شوند بلکه باید عملکردی برای کم کردن صدمات ناشی از حملات سایبری محسوب شود. اسکنهای آسیبپذیری برای یافتن رسیکهای احتمالی به تنهایی کافی نیست. در واقع برای مشخص شدن ضعف امنیتی، تست نفوذپذیری بر روی وسایل امنیتی نیاز است تا میزان امنیت تجهیزات مشخص شوند.

پیشنهادات ارائه شده توسط لابراتوار NSS جهت کاهش نفوذ به ساختار سازمان ها یافتن پاسخ سوالات اساسی زیر است:

- حملاتی که مهاجمان امروزی از آنها برای نفوذ استفاده میکنند کدامند؟

- کدام یک از حملات در برابر برنامههای کاربردی کسبوکار که بر روی شبکه پیاده شدهاند تاثیر گذار است؟

- کدام یک از آن حملات قابلیت رد شدن از سیستمهای دفاعی پیاده شده را دارد؟

بر روی عواملی مانند زمان تا شناسایی و زمان تا پاسخگویی تمرکز کنید.

آموختن اینکه انتظار حملات را داشته باشد. فرض کنید که نفوذ رخ داده است و تمرکز را برروی کاهش تاثیر احتمالی بگذارید. آماده باشید تا با ظرفیت 60% کار کنید تا در مقابل نفوذ ایستادگی کنید. این امر باعت کاهش یافتن سطح سرویسهای کلیدی میشود ولی آنها را از کار نمیاندازد. در برنامه Cyber Resilience (معماری شبکه انعطافپذیر)، برنامهریزی کنید که اجازه طراحی مجدد منابع کلیدی برای مجزا کردن و جابهجا کردن قسمتی از شبکه که آلوده شده است را امکان پذیر سازد. شبکهها را قسمت بندی کنید تا یک میزبان، با اولویت پایین آلوده شده نتواند باقی سازمان را آلوده کند و باعث از دست رفتن کل سیستم شود.

انتظار آن را نداشته باشید که نفوذ به ساختار شبکه را بلافاصله رفع کنید. قسمت آلوده از شبکه را مجزا کنید و در حالی که حمله همچنان در حال اجرا است بررسی کنید که چرا، حمله موفقیت آمیز بوده، سپس معماری شبکه را طوری باز طراحی کنید که در مقابل حملات مشابه بتواند ایستادگی کند. هزینه حمله را برای مهاجم افزایش دهید تا برای تحقیق و تصحیح از طریق تکنولوژیهای فریبدهنده زمان بیشتری بخرید.

تجزیه و تحلیل داده ها

بهترین روش های پیاده سازی چندین سال است که در انواع مختلف محصولات امنیتی چه در سطح شبکه و برروی Endpoint در یک استراتژی Defense in Depth پیاده سازی میشوند. این استراتژی بر پایه 2 فرض مهم بنا شده است. مهمترین آنها این است که تفاوت مشخصی میان شبکه “داخلی” و “خارجی” وجود دارد. ساختن دیوارهایی بلند و کندن خندق پشت آن فقط زمانی منطقی است که با ارزشترین جواهر در اعماق قلعه نگهداری میشود.

فرض دیگر این است که لایه بندی امنیتی به طرز چشمگیری امنیت ساختار را افزایش میدهد. از نظر ریاضی این امر توسط محاسبه کردن میزان کلی شکست ترکیبی از محصولات امنیتی مشخص میشود که از طریق ضرب کردن میزان شکست همه محصولات در هم به دست میآید. برای مثال اگر IPS یک سازمان اجازه یک حمله از 100 حمله و NGFW آنها نیز اجازه یک حمله از 100 حمله را بدهند، بنابراین مجموع این محصولات باید اجازه فقط یک حمله در 10000 حمله را بدهد.(0.01 ضرب در 0.01)

با این حال تحقیقات NSS مشخص کرده که این محاسبه به طور چشمگیری سطح امنیت به دست آمده از Defense in Depth را دسته بالا میگیرد. چراکه ارتباط عمیقی میان تهدیدهایی که از محصولات امنیتی فعلی میگذرد وجود دارد. به علاوه با آمدن سرویسهای ابری و استفاده همگانی دستگاههای همراه، استفاده از معماریهای قدیمی Defense in Depth را بسیار کمتر مورد پسند کرده است زیرا در حال حاضر اطلاعات به صورت مداوم به خارج از شبکهی سازمانها انتقال پیدا میکند.