بررسی نحوهی کار احراز هویت

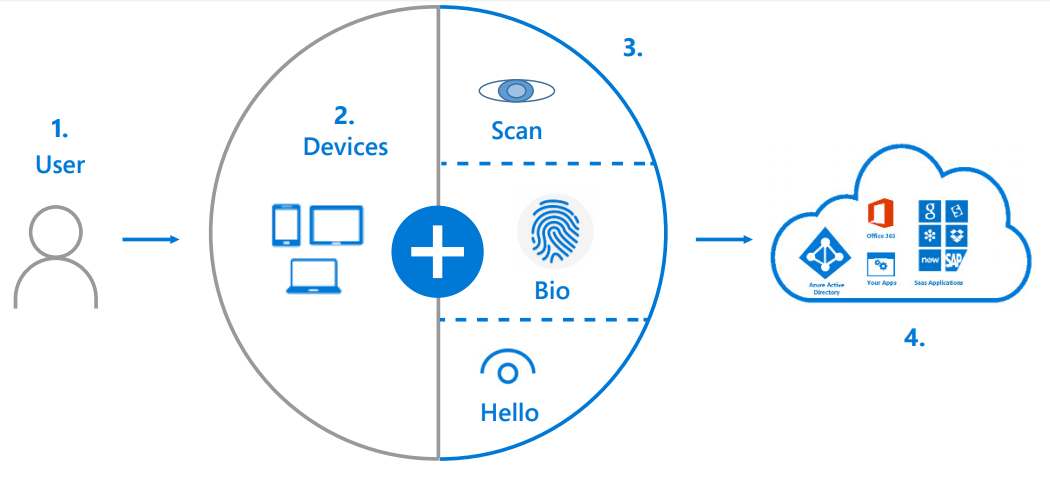

در قسمت اول و قسمت دوم برخی از دلایل استفاده از تکنولوژی امنیت بدون رمز عبور یا Password-less Protection در امنیت سازمانها و همچنین آنالیز راهکار این تکنولوژی در ساختار شبکه سازمانها پرداخته شد. در این مقاله که قسمت سوم و آخر از سری مقالات تحلیل و بررسی تکنولوژی امنیت بدون رمزعبور می باشد به تحلیل معماری و رفتارشناسی پس از اعمال این تکنولوژی امنیتی می پردازیم. تمام این تکنولوژیها از الگوی احراز هویت رمزنگاریشدهی یکسان، همراه با اطلاعات اعتباری مبتنی برCertificate یا جفت کلید نامتقارن استفاده میکنند. این اطلاعات اعتباری، بهعلاوهی Tokenی که با استفاده از اطلاعات اعتباری بهدست میآید، به دستگاه (دستگاه ویندوز یا FIDO2 یا گوشی موبایل) متصل و وابسته هستند. Authenticator ، یک جفت کلید را ایجاد کرده و کلید عمومی را بازمیگرداند، از سوی دیگر میتواند بهصورت اختیاری یک تصدیق (Attestation) را بازگرداند تا سرویسدهندهای مثل Azure Active Directory را شناسایی نماید.

بیشتر بخوانید: معرفی ماشین مجازی احراز هویت Windows از طریق اکتیو دایرکتوری Azure

سرویسدهندهی Identity یا هویت، اعتبار هویت کاربر را تایید میکند و در طول مرحلهی ثبت یا آمادهسازی، کلید عمومی را به یک حساب کاربری متصل مینماید. احراز هویت نیازمند چندین فاکتور است و یک کلید یا گواهی را که به یک دستگاه متصل است با چیزی که کاربر میداند (کد پین) یا یک ویژگی از کاربر (دادههای بیومتریک) ترکیب میکند. کلیدهای خصوصی به صورت امن در دستگاه ذخیره میگردند. کلیدهای خصوصی به دستگاه متصل هستند و هرگز به اشتراک گذاشته نمیشوند. این کلیدها به صورت اشتراکی میان دستگاه ها و سرورها استفاده نمیشوند و هرگز به دستگاهها و سرورهای خارجی ارسال نمیگردند.

این نوع از احراز هویت نیازمند یک Local Gesture است. استفاده از PIN و هم Gesture بیومتریک، باعث میشوند که دستگاهها از کلید خصوصی برای امضا (Sign) کردن دادههایی که بهصورت رمزنگاریشده به ارائهدهندهی هویت ارسال میگردد، استفاده کنند. ارائهدهندهی هویت، اطلاعات کاربر را بررسی و تایید میکند و کاربر را احراز هویت مینماید.

معماری عملیات احراز هویت امن

- کاربر سعی میکند از یک دستگاه وارد حساب خود شود. دستگاه یک درخواست احراز هویت ارسال مینماید. سیستم هویت (برای مثال Azure AD) درخواست تایید اعتبار میدهد.

- کاربر با یک Local Gesture، مثلا بیومتریک یا PIN، از دستگاه خود رمز عبور را وارد مینماید. دستگاه از کلید خصوصی استفاده میکند تا یک کلید یکبارمصرف را امضا (Sign) کند و با ID کلید به Azure AD پاسخ میدهد. یک درخواست یا امضا (Signature) که هم حاوی آن کلید یکبارمصرف و هم ID کلید امضا شده با کلید دستگاه باشد به Azure AD ارسال میگردد.

- Azure ADامضا را با کلید عمومی در Objectکاربر تایید کرده و کلید یکبارمصرف را نیز تایید مینماید. یک (Primary Refresh Token (SSO Token و یک ID Tokenمیسازد و آنها را همراه با یک کلید در یک Sessionرمزگذاریشده پس میفرستد. کاربر بدون نیاز به احراز هویت مجدد (SSO) به برنامههای کاربردی دسترسی پیدا میکند.

تصورات متداول اما غلط

آیا پین همان رمز عبور است؟

کد PIN بسیار شبیه به رمز عبور است، که شاید باعث شود افراد آنها را معادل هم بدانند. یک PIN میتواند مجموعهای از اعداد باشد، اما شاید Policy سازمانی اجازهی تعریف Pinهایی پیچیده شامل حروف الفبا، به صورت حروف بزرگ و هم حروف کوچک و همچنین حروف خاص را بدهد. بااینحال، پیچیدگی و اندازه پین نیست که باعث میشود استفاده از پین بهتر باشد، بلکه نحوهی عملکرد آن باعث تمایز و بهتر بودن آن شده است. یک PIN به دستگاه سختافزاری بهخصوصی متصل است که قبلا روی آن تنظیم شده است. بدون آن دستگاه، PIN کاملا بدون استفاده است. اگر کسی بخواهد PIN کاربری را بدون اجازه استفاده کند و وارد حسابش شود، به دستگاه فیزیکی آن کاربر نیز نیاز خواهد داشت.

تاثیرات استفاده از احراز هویت بدون رمز عبوربراپلیکیشن های قدیمی

استفاده از احراز هویت Password-less، همراه با استفاده از پروتکلهای قدیمی، چالشهایی را ایجاد خواهد کرد. اما برای پاسخ به این مشکل، مایکروسافت در حال توسعهی یک رمز عبور با محدودیت زمانی است؛ نوعی رمز عبور یکبارمصرف با مشخصهی Real-Time بودن یا یک محدودیت زمانی که کاربر میتواند در حین استفاده از احراز هویت قدیمی آن را ایجاد نماید.

آیا یک سیستم دارای دسترسی بیومتریک قابل هک است؟

مایکروسافت کاملا آگاه است که حفاظت از دادههای بیومتریکِ کاربر در مقابل سرقت، از چه اهمیت بسزایی برخوردار است. به همین دلیل، «امضای بیومتریک» وی به صورت Local روی دستگاه است و با هیچکس به غیر از خود فرد به اشتراک گذاشته نمیشود. بهعلاوه، امضای کاربر تنها برای باز کردن همان دستگاه مورد استفاده قرار میگیرد و هرگز برای احراز هویت وی در شبکه از آن استفاده نمیشود. از آنجایی که این روش فقط دادههای شناسایی بیومتریک و یا PIN را روی دستگاه ذخیره میکند، یک نقطهی جمعآوری واحد وجود ندارد که مهاجم بتواند به آن حمله کند و دادههای بیومتریک را به سرقت ببرد. در یک پیادهسازی معمول از FIDO2 و Windows Hello، یک کاربر انگشت خود را روی صفحه میکشد، عبارتی را بیان میکند و یا به دوربین دستگاهش نگاه میکند تا وارد شود. در پشت صحنه، روی آن دستگاه از بیومتریک به عنوان احرازهوت اولیهای استفاده میگردد تا دادهی ثانویه و ایمنتری را باز نماید که چیزی نیست به جز یک کلید رمزنگاریشده که برای احراز هویت یک کاربر به سرویس کار میکند. یکی از روشهای متداول در حملات بیومتریک تقلید از (Spoof) بخشی از بدن یک فرد است؛ با این هدف که سیستم فریب بخورد و فکر کند که این فرد واقعی است. هر حملهی Spoofing یا هک در ابتدا نیازمند این است که مهاجم دستگاه را بهدست بیاورد. امروزه بسیاری از سیستمهای بیومتریک، فرای لایههای مختلف حفاظتی در حال ایجاد قابلیت «شناسایی زنده بودن» هستند تا بتوانند تایید کنند که بیومتریک ارائه شده واقعی است یا خیر.

تغییر رفتار سازمانی کاربران

هیچ تغییری آسان نیست. برای سازمانهایی که به سراغ شیوههای احراز هویت بدون رمز عبور یا Password-less میروند، چالشهای فرهنگی و فنی به وجود میآید. هر سازمانی پیچیدگیهای خودش را دارد است؛ باوجوداینکه احراز هویت بدون رمز عبور، امنیت و تجربهی کاربری بهتری را ارائه میدهد اکثر سازمانها برای آغاز این مسیر، باید مشکلات بسیاری را در سازمانشان برطرف سازند. میتوان این تغییرات را در طول زمان برای گروههای بیشتری اعمال کرد تا ریسک حملات و آسیبپذیریهای امنیتی کاهش یابد. اما این تلاشها، ثمرات بسیاری خواهد داشت. از دیدگاه فنی، کاهش استفاده از رمزهای عبور و نهایتا حذف آنها به سازمانها کمک میکند که در امنیت و هم کارآمدی تغییرات بسیاری را ببینند.

کنار گذاشتن رمزهای عبور میتواند مزایای زیر را به همراه داشته باشد:

- کاربران میتوانند سریعتر وارد برنامههای کاربردی و خدماتی شوند. دیگر نیازی به ایجاد، ذخیره و به خاطر سپردن رمزهای عبور نیست.

- احراز هویت بدون رمز عبور درجهی بالاتری از اعتماد و امنیت را برای برنامههای کاربردی، دستگاهها و ارائهکنندگان خدمات فراهم مینماید. نیازی به ذخیرهی رمزهای عبور نیست.

- برای IT مقرونبهصرفه است زیرا تیمهای پشتیبانی IT میتوانند مشکلات پایانناپذیر رمزهای عبور را برای همیشه حل نمایند.

تقریبا غیرممکن است که سازمانها بتوانند تفاوت انجام فعالیتهای روزمره، بدون رمز عبور را تصور کنند و یا این تغییرات ایجاد شده توسط آن را به طور کامل قبول نمایند. اما انجام این کار بسیار حیاتی است. باید به این نکته توجه نمود که با تغییر رفتار در کاربران، از جمله افرادی که مدیریت بخش IT را برعهده دارند، کاربران بیشتری ترغیب میشوند که از سیستمهای امنیتی که به میزان بسیار زیادی مورد استفاده قرار میگیرند، مثل رمزهای عبور که بسیار آشنا، راحت و مرسوم هستند، دست بکشند. نباید فراموش کرد که برای اکثر افراد، تغییر دشوار است. بااینحال، در این مورد وقتی کاربران جایگزینشدن رمزهای عبور را تجربه کنند، فراموش خواهند کرد که حتی برای وارد شدن به استفاده از رمزهای عبور خود به صورت روزانه نیاز داشتند و لازم بود در یک پورتال خدمات کارمندان رمز عبور خود را تغییر دهند. باید آنها را توجیه نمود که این روش سادهتر و بهتر است و به آنها کمک کرد از این ذهنیت که یک رمز عبور، کلید ورود به دنیا است، خارج شوند. رمزهای عبور دیگر کافی نیستند. وقت آن رسیده است که به سراغ مرحلهی بعدی از احراز هویت برویم.

آموزش کاربران در مورد روشهای جدید احراز هویت

تکامل موفقِ احراز هویت بدون رمز عبور تا حد بسیار زیادی به پذیرش کاربران بستگی دارد. آگاهی رساندن در مورد این روشهای تازهی احراز هویت بدون رمز عبور میتواند به کاربران کمک کند شیوهی جدید مثل استفاده از Windows Hello for Business یا برنامههای کاربردی مبتنی بر Microsoft Authenticator برای احراز هویت در دستگاههای خود را درک و قبول نمایند.

سازمانها باید به کاربران خود بیاموزند که:

- هکرها به سادگی رمزهای عبور را حدس میزنند. یکی از عوامل ترغیبکننده میتواند این باشد که MFA احراز هویت با رمز عبور آنها را بهتر و قویتر میکند.

- شرکتهایی که نقض امنیتی دادهها را تجربه کرده باشند، ممکن است دادههای کاربریشان در اینترنت منتشر شده باشد. هکرها میتوانند اطلاعات کاربران را بهدست آورند و با استفاده از آن اطلاعات رمزهای عبور آینده را حدس بزنند، زیرا کاربران معمولا برای چندین سایت یا سرویس از رمز عبور یکسان یا با تغییرات اندکی استفاده میکنند.

- اقدامات Phishing معمولا باعث میشوند که کاربران وارد سایتهای جعلی شوند و نام کاربری و رمز عبور خود را فاش کنند. با احراز هویت بدون رمز عبور، این مشکل حل میگردد، زیرا کلیدهای فیزیکی تنها به ماشینهای مورد استفادهشان متصل هستند و Tokenهای FIDO2 با وبسایتهای غیرقابل اعتماد احراز هویت انجام نمیدهند.

این آگاهیرسانی میتواند به برخی از مسائل پاسخ دهد، افراد را به مطرح کردن سوال و دریافت بازخورد ترغیب کند و ارزش این تغییر را شرح دهد. این آموزشها به کاربران توانایی و انگیزهی لازم برای امتحان کردن این تجربهی جدید را میدهد. اتخاذ تکنولوژیهای احراز هویت چندمرحلهای مدرن، مثل بیومتریکها و رمزنگاری کلید عمومی در دستگاههایی که بسیار قابلدسترسی هستند، یکی از مراحل بسیار تاثیرگذار است که میتواند بهطور معناداری ریسک هویتی یک شرکت را کاهش دهد. با توجه به الزامات درحال ظهور، سازمانها میتوانند با برنامهریزی و حرکت به سوی تکنولوژیهای بدون رمز عبور، خود را برای آینده آماده سازند.

حذف کردن رمز عبور، برای احراز هویت ایمن رویکردی طولانیمدت است و هنوز هم درحال تکامل میباشد. این انتقال میتواند زمانبر باشد. میتوان برای شروع، یک یا چند گزینه را امتحان کرد. کاربرانی که نمیتوانند رمز عبورشان را حذف کنند، میتوانند MFA را فعال نمایند تا هویت کاربران از طریق آن تایید اعتبار شود و براساس ریسک Sign-In کردن با قابلیتهای دسترسی مشروط، Promptها را به حداقل برسانند. میتوان با Policyهای حفاظت از رمز عبور، برای اینکه اطلاعات اعتباری فاش شده و رمزهای عبور متداول مورد استفاده قرار نگیرند، از فیلتر رمز عبور استفاده نمود.