یکی از راهکارهای برقراری امنیت در ساختار مجازیسازی Hyper-V پیاده سازی Shielded VM است که با استفاده از آن می توان Hostها یا ماشینهای مجازی را از خطر آلوده شدن به نرم افزار های مخربی که یک ماشین مجازی را آلوده کرده است، محافظت نمود، حتی می توان ماشین های مجازی را از Hostهای در معرض خطر محافظت کرد. امروزه موارد اینچنینی خطر بنیادی برای هرگونه پلتفرم مجازیسازی مانند Hyper-V ،VMware یا هر پلتفرم دیگری است.علاوه بر آن سناریویی را در نظر بگیرید که یک ماشین مجازی از سازمان به صورت تصادفی خارج شود، می توان آنرا در هر سیستم دیگری فعال نمود. نگهداری از منابع با ارزش در سازمانها مانند دامینهای کنترلرها، File Serverهای حساس و حیاتی و سیستمهای HR در اولویت هستند.

به منظور بهبود شرایط حفاظت از ساختار مجازی سازی، مبحث Shielded VM در Hyper-V معرفی گردید. این نوع از ماشین مجازی در واقع نسل دوم VMهاست، که دارای TPM مجازی بوده، با استفاده از BitLocker رمزگذاری شده و تنها در Hostهای سالم و تایید شده در ساختار میتواند راهاندازی شود. با ارتقای امنیت ساختار ماشینهای مجازی به ارائه دهندگان سرویس های Cloud یا ادمین Private Cloud، این امکان را میدهد تا محیطی ایمنتر برای ماشین های مجازی Tenant فراهم سازند. از جمله ویژگیهای آن می توان به موارد زیر اشاره کرد:

- یک Host Guardian Service یا HGS، معمولا یک کلاستر که شامل سه Node می باشد.

- یک یا چند Guarded Hosts

- مجموعهای از Shielded VMها

Container چیست؟ اصول اساسی تکنولوژی کانتینر

ویدیوهای بیشتر درباره container

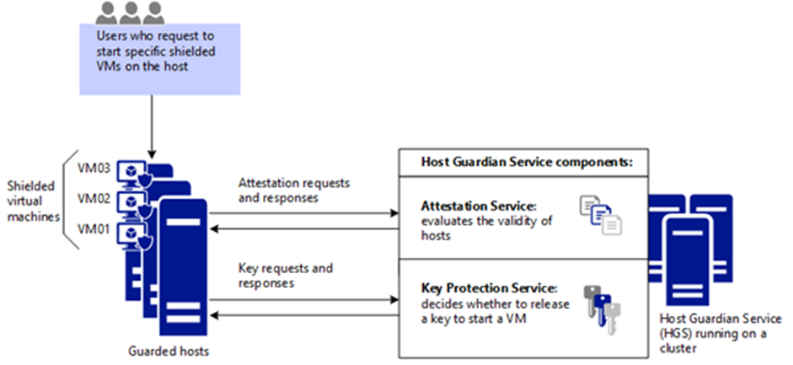

شکل زیر نشان میدهد که Host Guardian Service چگونه از Attestation استفاده میکند تا این اطمینان را بدهد که تنها Hostهای شناخته و تصدیق شده میتوانند Shielded VMها، را راهاندازی کنند. به علاوه، حفاظت از کلیدها را ایجاد میکند تا بتواند کلیدها را با امنیت برای ماشینهای مجازی حفاظت شده بفرستد.

وقتی یک Tenant ،Shielded VM را ایجاد میکند که در یک Guarded Fabric کار میکنند، Hyper-V Hostها و VMهای حفاظتی خودشان توسط HGS تحت حفاظت قرار میگیرند. HGS دو سرویس مجزا ارائه میدهد: Attestation و Key Protection. سرویس Attestation اطمینان میدهد که تنها Hyper-V Hostها میتوانند VMهای حفاظت شده را راهاندازی کنند درحالی که Key Protection Service کلیدهای لازم برای روشن کردن آنها و انتقال فعال آنها به سایر Guarded Hostها را فراهم میسازد.

حالتهای Attestation در راهکار Guarded Fabric

HGS از حالتهای مختلف Attestation برای یک Guarded Fabric پشتیبانی میکند:

- TPM-Trusted Attestation مبتنی بر Hardware

- Host Key Attestation مبتنی بر Asymmetric Key Pairs

TPM-Trusted Attestation به این دلیل پیشنهاد میشود که طبق جدول زیر ضمانت بهتری ارائه میدهد اما ملزم به این است که Hyper-V Hostهای کاربر دارای TPM 2.0 باشند، اگر کاربر دارای TPM 2.0 یا هرگونه TPM نباشد، میتواند از Host Key Attestation استفاده نماید. اگر پس از بدست آوردن Hardware لازم قصد تغییر حالت به TPM-Trusted Attestation وجود دارد، میتوان در Host Guardian Service با حداقل اختلال ممکن در ساختار این تصمیم را عملی کرد.

| حالت Attestation انتخابی برای Hostها | حالت Attestation انتخابی برای Hostها |

| TPM-Trusted Attestation: تنظیمات امنیتی و حفاظتی پیشرفته ارائه می دهد. Hardware و Firmware باید شامل TPM 2.0 و UEFI 2.3.1 باشد و Secure Boot را فعال سازد. | Guarded Hostها بر اساس هویت TPM، توالی Measured Boot و پالیسیهای یکپارچگی کد خود تایید میشوند تا اطمینان حاصل گردد که آنها تنها کدهای تاییدشده را راهاندازی میکنند. |

| Host Key Attestation: پشتیبانی از Host Hardware موجود در جایی که TPM 2.0 در دسترس نیست، نیازمند تنظیمات کمتری است و با Server Hardware معمولی سازگار است. | Guarded Hostها براساس مالکیت کلید تایید میشوند. |

ویژگیهای ارائه شده توسط سرویس Host Guardian

HGS درکنار روشهای ساخت shielded VMs، قابلیت های زیر را ارائه می نماید.

| انواع ماشینهای مجازی | روشهای ایجاد Shielded VM |

| دیسکهای رمزگذاری شده BitLocker (دیسک سیستم عامل و دیسکهای دادهها) | Shielded VM با استفاده از BitLocker دیسکهای خود را تحت حفاظت قرار میدهند. کلیدهای BitLocker نیازمند Bootکردن VM و رمزگشایی دیسکهایی بودند که توسط TPM مجازی VMهای حفاظتی و با استفاده از تکنولوژیهای ثابت شده در صنعت مانند Boot امنیتی تحت حفاظت قرار گرفتند. درحالیکه Shielded VM تنها بطور خودکار دیسکهای سیستم عملیاتی را رمزگذاری و محافظت میکنند، میتوان درایو دیتایی که به Shielded VM اختصاص داده شده است را هم رمزگذاری نمود. |

| پیادهسازی Shielded VM جدید از دیسکها و یا Imageهای Template Trusted | به هنگام پیادهسازی Shielded VM جدید، Tenantها قادرند تا دیسک Template Trusted خود را انتخاب کنند. دیسکهای Template حفاظت شده دارای Signatureهایی هستند که وقتی محتوای آنها قابل اعتماد تشخیص داده شود، مورد رایانش قرار میگیرند. Signatureهای دیسک معمولا در یک Signature Catalog ذخیره میشوند که Tenantها حین ساختن VMهای حفاظت شده بطور ایمن در ساختار ایجاد کردند. در طی آمادهسازی VMهای حفاظت شده، Signature دیسک دوباره رایانش شده و با Signature قابل اعتماد در Catalog مقایسه میگردد. اگر Signature همخوانی داشت، VM حفاظت شده پیادهسازی میشود و در غیر این صورت، دیسک Template حفاظت شده غیرقابل تلقی میگردد و پیادهسازی صورت نمیگیرد. |

| حفاظت از رمزهای عبور و سایر موارد محرمانه در زمان ایجاد یک VM حفاظت شده | حین ساخت VMها، این اطمینان لازم است که موارد محرمانه VMها مانند Signatureهای قابل اعتماد دیسک، مدارک RDP و رمز عبور حساب مدیریتی Local در ساختار فاش نمیشوند. موارد محرمانه در یک فایل رمزگذاریشده به نام Shielding Data File یک فایل pdk ذخیره میشوند که توسط کلیدهای Tenant محافظت شده و در ساختار آپلود میشوند. وقتی یک VM حفاظت شده ساخته شد Tenant، دادههای حفاظتی را انتخاب میکند تا از آنها استفاده میکند. |

| کنترل Tenant در خصوص اینکه VM در کجا میتواند Start شود. | حفاظت از دادهها شامل یک لیست از Shielded VM ها است که یک VM حفاظت شده در آنها اجازه راهاندازی دارد. این امر بسیار مفید است؛ به عنوان مثال در حالتی که یک VM حفاظت شده درون Private Cloud از نوع On-Premises قرار دارد اما ملزم به انتقال به یک Cloud (Private یا Public) در صورتDisaster Recovery باشد. Cloud یا ساختار هدف باید از VMهای حفاظت شده پشتیبانی نماید و Shielded VM شده نیز باید به ساختار اجازه راهاندازی بدهند. |