به تازگی چندین حملهی گستردهی Phishing، صدها نفر را در خاورمیانه و آمریکای شمالی هدف قرار دادهاند و هدف مهاجمان، روزنامهنگاران و چهرههای سیاسی بودهاند.

اخیرا کمپانی Amnesty International گزارشی درخصوص چندین حمله منتشر کرده که خدمات ایمیلی را که به توصیفِ خود سرویس های ایمیلی«ایمنی» بودهاند، هدف قرار دادهاند، که از جمله آنها میتوان سرویسهای ایمیلی همچون Tutanota و ProtonMail میباشند. علاوه بر آن حملهی دیگری نیز گزارش شده که هدفش گذر از احراز هویت Two-Factor بوده است.

همانطور که بالاتر اشاره شد این حملات Phishing عمدتاً ارائهدهندگان محبوب سرویس ایمیلی ایمن همچون Tutanota و ProtonMail را هدف قرار دادند. در روند اجرای این حملات، مهاجمان از یک صفحهی Phishing که بهخوبی ساخته شده بود استفاده کردند. برای انجام اینکار دامین Tutanota[.]org را ثبت کرده و سایتی مشابه سایت اصلی طراحی کردهاند درحالیکه دامین اصلی این سرویس ایمیل Tutanota[.]com میباشد.

حملات Phishing یکی از انواع خطرناک حملات مهندسی اجتماعی است که به بهدست آوردن نام کاربری و رمزعبور قربانی ختم میشوند و معمولا این اطلاعات برروی دستگاه مهاجم ذخیره میشوند تا وی بعداً بتواند از آنها استفاده کند.

همچنین Amnesty International متوجه شد که مهاجمان وبسایت Phishingی با دامین Protonemail[.]ch ثبت کردهاند که شبیه به دامین وبسایت اصلی یعنی Protonmail[.]ch و با یک حرف بیشتر ساخته شده است. بنابراین هنگامیکه کاربران اطلاعات کاربری خود را در این صفحات ساختگی وارد کنند، مهاجمان آنها را میدزدند.

حملات Phishing به گوگل و یاهو

طراحی این حملهی متمرکز Phishing بهگونهای بوده که احراز هویت Two-Factor را نیز دچار اختلال کرده و به احتمال زیاد، از جانب مهاجمان مشابهی صورت گرفته است. در انجام این حملات، مهاجم از یک ایمیل Phishing ساختگی که شبیه به ایمیلی درخصوص ویرایش اسناد موجود در Google Drive یا دعوتنامهای برای تماسهای موجود در Google Hangout بوده، استفاده کرده است.

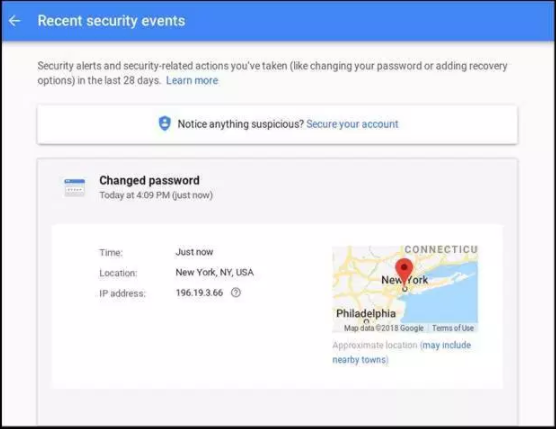

به گزارش Amnesty در سناریوی این حمله، از حیلههای مهندسی اجتماعی با پیچیدگی کمتری استفاده شده است. اغلب اوقات مهاجم از نقشهی «اعلان امنیتی» استفاده میکند، بدینصورت که به دروغ اهداف خود را نسبت به یک تهدید امنیتی ساختگی مطلع میسازد. این صفحات Phishing محتوی لینکی هستند که قربانی را به یک سایت Phishing مشابه گوگل که بهخوبی ساخته شده است، هدایت میکند. این وبسایت به این منظور طراحی شده است که قربانیان کد احراز هویت Two-Step خود را فاش کنند.

پس از اینکه قربانی در صفحهی Phishing لاگین میکند، به صفحهی دیگری هدایت میشوند که یک کد تأیید دو مرحلهای برای آنها ارسال کرده است؛ پس از آنکه قربانی کد را ارائه دهد، فرمی به وی داده میشود که خواستار تغییر رمز عبور حساب کاربری او میباشد. پس از این مراحل، Amnesty شاهد یک تغییر رمز عبور بود که در واقع توسط کامپیوتر ویندوزی مهاجم صورت گرفته است.

حملهی مشابهی نیز برای حسابهای کاربری Yahoo رخ داده است که با استفاده از شمارهی تلفن همراه خود، احراز هویت Two-Factor را تنظیم کردهاند.

طریقهی مقابله با حملات Phishing

- استفاده از یک آدرس ایمیل خاص

- بازنکردن هرگونه ضمیمهی ایمیل بدون تأییدات صحیح

- بازنکردن ایمیلهای نامشخص

- استفاده از Gatewayهای فیلترینگ Spam و Anti-Spam

- پاسخ ندادن به ایمیلهای Spam