همواره دو سوم حملات و از دست رفتن دادهها منشا داخلی دارند، سازمانها باید همواره نظارهگر محیط خود بوده و مراقب اقدامات مشکوک کارمندان، پیمانکاران و شرکا باشند. فعالیتهای مشکوک باید به الگوهایی محول شوند که تهدیدات داخلی را بصورت عملیاتی فاش نموده و از لحاظ زمانبندی جلوی از دست رفتن دادهها و داراییهای مالی را میگیرند.

چالش های داخلی سازمان

عوامل داخلی یک برگ برنده دارند، آنها داخل سازمان هستند و به محیط دسترسی دارند. هیچگونه دفاع Perimeter یا سیستم مبتنی بر قواعد نمیتواند در شناسایی و جلوگیری از اقدامات مخرب آنها موثر واقع شود، در نتیجه تهدیدات داخلی سختترین نوع برای شناسایی و موفقترین نوع در نقل و انتقال غیرمجاز دادههای با ارزش سازمان و کاربران می باشند. از آنجایی که عوامل داخلی دارای سطح دسترسی بالایی هستند، بررسیها و سیستمهای مبتنی بر قواعد نمیتوانند اقدامات مشکوک آنها را شناسایی نمایند. تمامی این موارد که به نظر بیخطر و قانونی هستند میتوانند درصورت سوءقصد باعث به دام انداختن هوشمندترین ابزارهای روز امنیتی شوند بنابراین سرقت IPها، کلاهبرداری و سایر جرایم سازمانی نباید برای مدت طولانی بررسی نشده باقی گذاشت.

رایجترین سرنخ تهدیدات داخلی، تغییر رفتار کاربران یا منابع نسبت به گذشته می باشد، این تغییر ممکن است نشاندهنده کلاهبرداری یا اقدامات مخرب باشد که کلیدی برای شناسایی این عوامل می باشد. همواره بایستی رفتار کاربران، تجهیزات، حسابهای کاربری مورد بررسی قرارگیرند حتی اگر در فواصل زمانی بسیار بلند و در تعداد دفعات کمی رخ داده باشند.

برای مشاوره رایگان و یا راه اندازی Splunk/SIEM و مرکز عملیات امنیت SOC با کارشناسان شرکت APK تماس بگیرید |

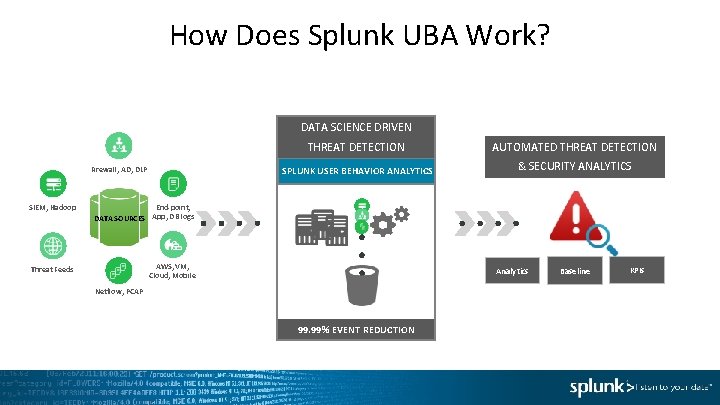

Splunk User Behavior Analytics یا Splunk UBA نه تنها به دنبال ردپای عاملان چنین تهدیداتی در حین گذر از محیطهای سازمانی و یا Cloud بوده، بلکه با استفاده از الگوریتم یادگیری ماشین خود بطور مداوم به ریشه سرنخ و مبدا تغییرات مخرب پی میبرد. این اختلالات سپس با کمک شناسایی الگو و همبستگی پیشرفته به یک توالی معنادار محول میشود تاKill Chain حقیقی که قابل درک و سریعالاجراست مشخص گردد.

بررسی رفتار کاربران در شناسایی تهدیدات

فهم رفتار کاربر و ساختار آنها کلید مشخصکردن تهدیدات داخلی هستند، به منظور شناسایی رفتارهای مشکوک، Splunk UBA یک مبنای خودآموز دائم براساس آنچه که تغییر حساب میشود برای هر کاربر، تجهیزات، برنامههای کاربردی، حسابهای کاربری با دسترسی بالا و حساب سرویس اشتراکی ایجاد مینماید. Splunk UBA یک رتبه برای بیان میزان جدیت هر یک از تهدیدات تعیین میکند تا سازمان بتواند علاوه بر بازبینی مداوم تهدیدات داخلی، مخربترین کاربران و تهدیدات خود را زیرنظر داشته و اقدامات پیشگیرانه را انجام دهد.

بیشتر بخوانید: مزایای ترکیب نرمافزار Zoom و Splunk در دورکاری

نمونه تهدیدات شناسایی شده

- Privileged Account Abuse – سوءاستفاده از اجازه دسترسی

- Privilege Escalation – تغییر هویت و اطلاعات اعتباری دسترسی

- Data Exfiltration – سرقت دادههای خصوصی، محرمانه و حساس درون سازمان با استفاده از بدافزار یا مهاجم

- Unusual activity – دسترسی به دامینهای خارجی، دسترسی به منابع نیازمند دسترسی بالا بصورت Remote و مکان، زمان و مدت زمان انجام Login

- Credential Compromise – دراختیار گرفتن کنترل حسابهای کاربری بصورت غیر مجاز برای سوقصد

چرا Behavior Analytics از Splunk؟

یادگیری ماشین، پروفایلبندی آماری و سایر تکنیکهای شناسایی اختلال، نیازمند یک زیرساخت می باشد، برای این منظور یک پلتفرم داده که توسعهپذیری و دسترسی بالایی دارد برای پشتیبانی از تجزیه و تحلیل پیشرفته لازم است.. این پلتفرم باید بتواند دسترسی کاربران، کیفیت و پوشش دادهها را از طیف گستردهای از سیستمهای سازمانی و امنیتی فراهم سازد.

بیشتر بخوانید: دلایل نیاز ISPها به Splunk – قسمت اول

چرخه عمر کامل عملیات امنیتی با Splunk UBA

جلوگیری، شناسایی، پاسخگویی و کاهش خطر در Feedback Loop درحال جریان باید توسط مانیتورکردن مداوم و تجزیه و تحلیل پیشرفته یکپارچه شوند تا هوش آگاه از ساختار فراهم شود. قابلیتهای شناسایی تهدیدات در Behavior Analytics از رویکردهای مبتنی بر جستجو/الگو/عبارت یا قواعد حال حاضر در Splunk و Splunk ES فراتر رفتهاند تا بهتر از قبل تهدیدات را شناسایی نمایند. Splunk میتواند پلتفرم دادهها و قابلیتهای تحلیل امنیتی لازم برای سازمانها جهت مانیتورکردن، هشداردهی، تجزیه و تحلیل، بررسی، پاسخگویی، اشتراکگذاری و شناسایی تهدیدات شناختهشده و ناشناخته را صرف نظر از اندازه و مهارت سازمان فراهم کند.