در مورد پلتفرم امنیتی Splunk چه می دانید؟ به منظور پیشگیری از حملات سایبری و شبکه ای باید رویکردهای جامعی را اتخاذ کرد، اگر بخواهیم به درستی از سازمان خود در مقابل تهدیدات بیشمار موجود دفاع کنید، باید رویکرد امنیتی جامعی را انتخاب کرد. این به معنای جمعآوری اطلاعات از سراسر سازمان جهت ایجاد ارتباطات معنادار است.

Splunk ابزار مناسبی برای این امر بوده زیرا از هرجایی میتواند اطلاعات را جمعآوری کند، این یعنی میتوان با استفاده آن به عنوان «مرکز اعصاب» کار خود را آغاز نمود تا بتوان دادههای امنیتی و غیر امنیتی را جمعآوری کرده و دیدگاه ارزشمندی برای دفاع در مقابل حملات فراهم ساخت.

شروع کار با Splunk برای امنیت

همواره باید به دنبال پلتفرمی بود که علاوه بر اجرای عملیات امنیتی بصورت روزانه، در جلوگیری از نقض امنیتی احتمالی پیش از وقوع هرگونه رویدادی کمک کند، با Splunk این امر شدنی است اما ابتدا باید زمینه را ایجاد کرد.

ابتدا باید از خودمان این سوالات را بپرسیم:

- از چه چیز سازمان می خواهیم محافظت میکنیم؟ (هرچه دقیقتر بهتر)

- چگونه از آن محافظت میکنیم؟

- به چه دادههایی نیاز داریم؟

معرفی راهکار Splunk Workload Management

ویدیوهای بیشتر درباره Splunk

اینها سوالات چالش برانگیزی هستند و شاید ندانیم که چگونه به آنها پاسخ دهیم، اما آنها گامی حیاتی در ایجاد یک پلتفرم موثر هستند.

برای این اینکه بتوانیم به تک ک این سوالات پاسخ دهیم به سراغ شش مرحله استفاده از Splunk می رویم و در این مورد صحبت خواهیم نمود.

برای مشاوره رایگان و یا راه اندازی Splunk/SIEM و مرکز عملیات امنیت SOC با کارشناسان شرکت APK تماس بگیرید |

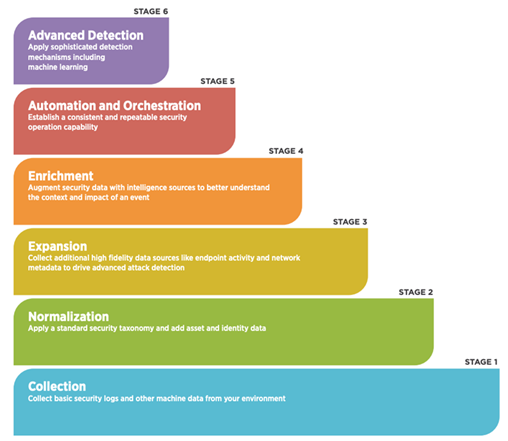

بررسی شش گام مهم برای یک پلتفرم امنیتی بهینه همراه با Splunk

گام اول – جمعآوری: جمعآوری Logهای امنیتی پایه و سایر دادههای ماشینی از محیط خود.

گام دوم – Normalisation یا نرمالسازی: بکارگیری یک طبقهبندی امنیتی استاندارد و اضافه کردن دادههای هویتی و منابع.

گام سوم – Expansion یا گسترش: جمعآوری منابع دادههای با دقت بالا یا همان HiFi مانند فعالیت Endpoint و Metadata شبکه جهت شناسایی پیشرفته حملات.

گام چهارم – Enrichment: افزایش دادههای امنیتی با منابع اطلاعات جهت فهم بهتر ساختار و تاثیر یک رویداد.

گام پنجم – خودکارسازی و تنظیم: ایجاد یک قابلیت عملیاتی امنیتی مکرر و مداوم.

گام ششم – شناسایی پیشرفته: بکارگیری مکانیسمهای پیچیده شناسایی که شامل یادگیری ماشین میشوند.

1- جمعآوری

ابتدا ما باید اطلاعات پایه را برای Splunk فراهم سازیم: اطلاعات مربوط به Logهای امنیتی و یادگیری ماشین. این اطلاعات شامل دادههای زیر میشود:

- شبکه، مانند شبکههای Palo Alto ،Cisco، Checkpoint و Fortinet

- Endpoint (Windows Event Logs ،Linux System Logs، ممیزی Linux ،Logهای MacOS System)

- احرازهویت، دایرکتوری Active ،Local Authentication

- فعالیت Web (Bluecoat ،Websense)

بیشتر بخوانید: بررسی اطلاعات امنیتی و مدیریت رویدادها SIEM با Splunk

این مرحله زیرساختی که روی آن دیدگاه بنا میشود را ایجاد میکند. با دادههایی که در یک مکان قرار گرفتهاند، ما فهم جدیدی از محیط امنیتی خود خواهیم داشت.

2– Normalisation یا نرمالسازی

با بکارگیری فیلدهایی که مقادیر رایجی مانند IP منبع، Port و نام کاربری، سازماندهی دادهها را آغاز میکنیم، یک Common Information Model یا CIM را بکار گرفته تا مطمئن شوید آنها، صرف نظر از تجهیزاتی که مسبب رویداد شدهاند، نامهای رایجی دارند. میتوانیم داخل پلتفرم Log امنیتی، منابع و اطلاعات کاربر را به رویدادها Link کنیم. این همبستگی Cross-Source کمک میکند تا مفهوم بیشتری به دادهها داده و فرآیندهای بررسی را سادهتر کنیم.

3- Expansion یا گسترش

این مرحله چیزی را ایجاد میکند که اکنون منبع خوبی از دادههای پایهای امنیتی بوده تا بتواند پیشرفتهتر شود، جهت شناسایی پیشرفته حملات، منابع دادههای با دقت بالا یا HiFi مانند فعالیت Endpoint (از سیستمهایی مانند Sysmon ،Osquery ،Carbon Black Defence) و Metadata شبکه را ارائه داده می شود. اینها دادههایی هستند که مقابله کنندگان سطح جهانی تهدیدات از آنها استفاده میکنند تا دشمنان موجود در شبکه را پیگیری کنند، این مرحله زیرساخت شناسایی پیشرفته را نیز فراهم میسازد.

4- Enrichment

منابع دادهها را پیشرفته تر می کنیم تا ساختار بیشتری فراهم سازیم. منابع شامل دریافتیهای هوش تهدیدات، هوش Open Source و اطلاعاتی که به صورت داخلی مانند Internal Source جمعآوری میشوند، این امر به درک تاثیر یک رویداد کمک فراوانی خواهد کرد.

این مرحله به ما اجازه میدهد تا فوریت هشدار را براساس اهمیت منابع تعیین کنیم. نتیجه، پاسخ موثرتر و مناسبتر به هشدارها خواهد بود.

5- خودکارسازی و تنظیم

این مرحله جایی است که عملیات مکرر و مداوم را ایجاد میکنیم، می توانیم به مجموعهای از Play Bookهای امنیتی دست یابیم که به تیمها در پاسخگویی مداوم، مکرر و قابل سنجش کمک میکنند.

دراین مرحله شاهد بهبود زمان پاسخگویی تیم خواهیم بود. جلوگیری از مشکلات بطوری که سریعتر از حالت استاندارد باشد بسیار خوشایند است.

6- شناسایی پیشرفته

گام نهایی جایی است که مکانیسمهای شناسایی پیشرفته به میان میآیند، در اینجا میتوان از تمامی چیزهایی که آموختهایم استفاده کنیم تا با بکارگیری یادگیریم ماشین و تحلیل دادهها تهدیدات امنیتی را شناسایی کنیم.

قابلیتهای استفاده از Splunk برای امنیت سازمان ها

- شناسایی به هنگام تنظیم Bucketهای جدید یا S3 به حالت Public در AWS که روشی رایج برای وقوع نقضهای امنیتی است.

- یافتن Hostهایی که آلودگیهای مختلفی را در مدت زمان کوتاهی Log کردهاند.

- شناسایی کاربرانی که در دامینها درحال جستجوی محتویات هستند اما هرگز در سازمان دیده نشدهاند.

- پی بردن به فرآیند ایمیلدهی از نام دامینی که مشابه با بقیه کاربران است.

- مشخصکردن حسابهای کاربری که اخیرا ساختهشده و به ادمینهای Local داده شدهاند.

- شناسایی حسابهای کاربری تحت خطر

- شناسایی بارگذاری حجیم دادهها