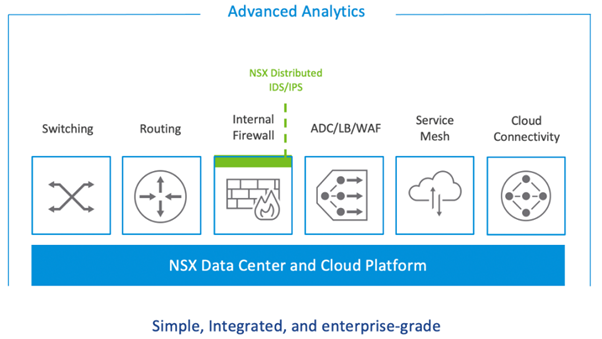

پلتفرم VMware NSX یک پلتفرم مجازیسازی شبکه و امنیت L2-L7 کامل است که توانایی مدیریت کل پالیسی امنیت و شبکه را از یک کنسول واحد فراهم مینماید. این پلتفرم Stackهای شبکهی مجازی vSwitch توزیعی را تکمیل میکند. این پلتفرم طراحی شده است تا تنظیمات شبکه و امنیت را بهصورت جزئی و دقیق و عملیاتی با عملکرد سطح بالا برای محیطهای قدیمی و همچنین میکروسرویسها، Containerها و معماریهای Cloud جدید ارائه کند. VMware NSX چیست؟ مجموعه ویژگیهای NSX شامل فایروال توزیعی که در Hypervisor قرار دارد، سوئیچینگ منطقی توزیعی، روتر توزیعی، Edge Gateway، شبکهی خصوصی مجازی، تعدیل بار، VLAN و اجزای Bridging شبکه است؛ همهی این موارد ساخته شدهاند تا الزامات حفاظت از هر جریانی داخل دیتاسنتر مبتنی بر نرمافزار را اجرایی کرده و به الزامات بخشبندی ابتدایی تا رسیدن به یک مدل Zero Trust حقیقی پاسخ دهند.

ابزار داخلی مانند CLI مرکزی، Traceflow ،SPAN و IPFIX برای عیبیابی و مانیتور زیرساخت مورد استفاده قرار میگیرند. پالیسیهای امنیتی پویا که از گروههای امنیتی پویا براساس Tagها، نسخهی سیستم عامل و نقشهای Microsoft Active Directory استفاده میکنند، امکان پیادهسازی امنیت را بهصورت قدرتمند و انعطافپذیر فراهم مینمایند.

نکتهی کلیدی که به NSX این توانایی را میدهد که یک مدل Least privilege یا Zero Trust را در یک شبکهی واقعی بسازد، پشتیبانی Native از بخشبندی در Granularity هر Workload و در مقیاس کل سازمان است. پلتفرم NSX به سازمان این توانایی را میدهد که به دو مورد از مهمترین موارد کاربرد اساسی دیتاسنتر بپردازد.

دو کاربرد مهم پلتفرم VMware NSX چیست

- مجازیسازی شبکه

مجازیسازی شبکه مدیریت جریانهای ترافیک را از شبکهی فیزیکی زیرین جداسازی میکند.

- امنیت داخلی

امنیت داخلی از طریق بهره بردن از امکانات امنیتی که در Hypervisor قرار دارد، امکان مشخص کردن و اعمال پالیسیهای امنیتی را با Granularity برای هر جریان ترافیک فراهم میکند. این امکانات با همکاری یکدیگر به سازمانها این توانایی را میدهند که با طراحی شبکهی دیتاسنتر ایمن از انعطافپذیری بیشتر بهره ببرند.

دلایل استفاده و کاربردهای VMWare NSX در مجازیسازی

ویدیوهای بیشتر درباره VMware NSX

سیستمهای شناسایی نفوذ/سیستمهای پیشگیری از نفوذ یا IDS/IPS

سیستمهای شناسایی نفوذ یا IDS و سیستمهای پیشگیری از نفوذ یا IPS برای شناسایی و پیشگیری از حملاتی طراحی شدهاند که جهت اکسپلویت کردن آسیبپذیریها در برنامههای کاربردی به کار گرفته میشوند. راهکارهای IDS و IPS معمولاً با یکی از روشهای زیر، یا هردوی آنها در محیط پیادهسازی میگردند.

جهت مشاوره رایگان و یا راه اندازی زیرساخت مجازی سازی دیتاسنتر با کارشناسان شرکت APK تماس بگیرید. |

سیستمهای شناسایی نفوذ یا IDS و سیستمهای پیشگیری از نفوذ یا IPS برای شناسایی و پیشگیری از حملاتی طراحی شدهاند که جهت اکسپلویت کردن آسیبپذیریها در برنامههای کاربردی به کار گرفته میشوند. راهکارهای IDS و IPS معمولاً با یکی از روشهای زیر، یا هردوی آنها در محیط پیادهسازی میگردند.

پیادهسازیهای IDS/IPS قدیمی شبکه که میتوانند بخشی از یک فایروال نسل جدید یا یک تجهیز مستقل باشند، در سطح شبکه پیادهسازی میگردند و برای تجزیهوتحلیل روی این حساب میکنند که ترافیک Hairpin شود یا با Port Mirroring ثبت گردد. این راهکار IDS/IPS از سیستمها و برنامههای کاربردی که حفاظتشان میکند جدا است، اما این امر باعث میشود ساختار آن که امکان اعمال حفاظت مناسب را فراهم میکند، محدود گردد. این امر معمولاً منجر میگردد به اینکه تیم امنیتی مجبور باشد برای هر برنامه کاربردی تنظیمی انجام دهد تا نیاز به مدیریت مثبتهای کاذب را کاهش دهد.

بیشتر بخوانید: ویژگی نسخه جدید NSX و مزایای استفاده از آن برای ارائهدهندگان خدمات

فایروال مبتنی بر VMware NSX Service به کاربران این توانایی را میدهد که بدون ایجاد هیچ تغییری در شبکهی موجود، به سطح دلخواه خود از بخشبندی برسند. این امر شامل بخشبندی مبتنی بر Zone یا Macro است، مثل جداسازی Zoneهای تولیدی از Zoneهای توسعه، حصارکشی برنامههای کاربردی یا Application Fencing که در آن هر Instance از هر برنامه کاربردی، از هر برنامه کاربردی دیگر جداسازی میگردد یا ریزبخشبندی جزئی و دقیق درون برنامه کاربردی که در آن یک معماری شبکهی Zerotrust به دست میآید و از طریق فقط اجازه دادن به جریانهایی که برنامه کاربردی برای عملیات به آن نیاز دارد، مجموعه آسیبپذیریها تا حداقل کاهش پیدا میکند.

میتوان همراه با مجازیسازی شبکه یا بدون آن، به تمام این موارد دست یافت، بدون مجازیسازی، شبکهی مبتنی بر VLAN موجود تغییر نمیکند و هیچ بار کاری نیازمند فضای آدرس IP جدیدی نخواهد بود. در NSX-T 3.1، فایروال مبتنی بر VMware NSX Service، علاوه بر فراهم کردن کنترل دسترسی L2-L7، اکنون حاوی قابلیت شناسایی و پیشگیری از نفوذ است و برای اولین بار IDPS مبتنی بر شبکه را در Granularity هر بار کاری و در مقیاس Software Defined Data Center یا SDDC فراهم مینماید.

IDS/IPS مبتنی بر شبکهی قدیمی

سازمانهایی که از راهکارهای IDS/IPS مبتنی بر شبکهی قدیمی استفاده میکنند با چالشهایی در رابطه با Capture کردن و هدایت ترافیک شبکه از طریق محیط به تجهیز IDS مواجه هستند. چالشهای کلیدی که سازمانها با آن مواجه هستند، الزام Hairpin کردن ترافیک و مقیاسپذیری میباشند. Hairpinکردن روش متداولی است که در آن ترافیک به یک تجهیز IPS و بعد مجدداً به هدف خود هدایت میگردد. این مفهوم، تغییرات Routing شدید و میزان تأخیری را معرفی میکند که پیچیدگیها را افزایش میدهند. این امر میتواند عیبیابی را کند کرده و Downtime را افزایش دهد، زیرا برای شناسایی کردن دلیل اصلی قطعی به عیبیابی بیشتری نیاز است. درنتیجه تغییر شدیدی در معماری شبکه نیاز است و باید معماری مجددی در شبکه صورت بگیرد. بهعلاوه، این امر میتواند منجر شود به ایجاد یک Chokepoint که شدیداً روی عملکرد و تجربهی کاربری کلی تأثیر میگذارد.

IDS/IPS توزیعی VMware NSX

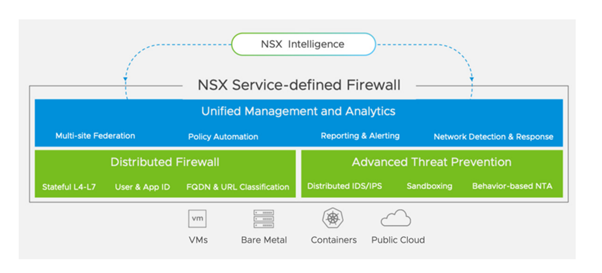

راهکار IDS/IPS توزیعی VMware NSX جزئی از فایروال مبتنی بر VMware NSX Service تعریفشده توسط سرویس است و قابلیتهایی را از IDS/IPS مبتنی بر Host و شبکه، در یک راهکار که بهطور متمرکز مدیریت میشود، ارائه میدهد. فایروال مبتنی بر VMware NSX Service از این امر بهره میبرد و به موتورهای Distributed IDS/IPS یک محیط اجرایی Runtime شامل عملکرد مدیریت I/O شبکه میدهد.

بیشتر بخوانید: مجازیسازی شبکه و مقایسه تفاوت ها و شباهت های NSX-V و VMware NSX-T

این راهکار عملکرد IDS/IPS را با فایروال یکپارچهسازی میکند و این امکان را فراهم مینماید که یک طراحی Single-Pass برای بررسی ترافیک ایجاد گردد. این معماری امکان مانیتورینگ ترافیک و حفاظت را بهطور کارآمد از لایه 2 تا لایه 7 فراهم میکند. بهعلاوه طراحی Single-Pass با میزان تأخیر پایین برای بررسی ترافیک، فارغ از اتصال شبکه و با حداقل تأثیر روی برنامه کاربردی شناسایی حملهی پیشرفته را فراهم مینماید. این راهکار بهسادگی مقیاسپذیر است و مجموعه آسیبپذیریهای کلی را کاهش میدهد. شکل زیر معماری فایروال مبتنی بر VMware NSX Service را نمایش میدهد.

ویژگیها و مزایای IDS/IPS توزیعی NSX

عملکرد IDS/IPS توزیعی و Built-In – راهکار IDS/IPS توزیعی در مورد اینکه وقتی ادمین NSX-T را فعال میکند، راهکار چگونه در Hypervisor پیادهسازی میگردد، یک مدل مشابه با فایروال توزیعی را ارائه میدهد. هیچ تجهیز دیگر یا تغییر پیکربندی دیگری وجود ندارد که لازم باشد برای فعالسازی این عملکرد تکمیل شود. به علاوه برای پیادهسازی و حفاظت از بار کاری، هیچ تغییری در VM Agent نیاز نیست. مدل قدیمی Hairpin کردن ناکارآمد است و نیازمند معماری مجدد شبکه میباشد، اما در رویکرد NSX-T پیادهسازی در سطح Hypervisor انجام میگردد و هیچ تغییر اساسی در شبکه مورد نیاز نیست. این امر موجب میشود که پیادهسازی بهسادگی انجام گردد و درنتیجه سازمانها میتوانند مجموعه آسیبپذیری را سریعاً بهطورکلی کاهش دهند. به علاوه، ازآنجاییکه این اتفاق در سطح Hypervisor میافتد، راهکار میتواند ترافیک را بررسی کند و از بارهای کاری، فارغ از اینکه در VLAN یا بخش منطقی یکسانی قرار دارند یا خیر، محافظت نماید. این امر بهشدت سربار و قواعد پیچیدهای را که باید ایجاد شوند، کاهش میدهد. مثال در شکل زیر IDS/ IPS توزیعی NSX نمایش داده شده است.

Signatureهای تنظیم شده: راهکار IDS/IPS توزیعی دارای این قابلیت است که مجموعهای از Signatureهای تنظیم شده را به هر Hypervisor توزیع کند. این امر مشابه فایروال توزیعی است که در آن فقط قواعد مرتبط به vNIC مرتبط ارائه میشوند، نه کل زیرساخت. این رویکرد بهشدت مثبتهای کاذب را کاهش میدهد و رویکردی منطقی را به اعمال ترافیک و حفاظت اعمال میکند.

شناسایی مبتنی بر ساختار: ازآنجاییکه راهکار در Hypervisor کارگذاری شده است، میتوان دسترسی به ساختاری را فراهم کرد که در طول زمان با قرار گرفتن روی خط در شبکه، یادگیری میشود. این راهکار میتواند نام هر بار کاری که پردازش میشود و برنامه کاربردی که مورد استفاده قرار میگیرد را تعیین کند. به علاوه، ابزار VMware روی سیستم عامل Guest میتوانند محتوایی اضافی را فراهم کنند، مثل نسخهی سیستم عامل و جزئیات حیاتی دیگر. این راهکار میتواند با فراهم کردن قابلیت دید Real-Time به حملات، به کاهش زمان پاسخ به یک حادثه کمک کند. این امر باعث میشود که اصلاح بلافاصله انجام گردد و درنتیجه چشمانداز تهدید را بهطورکلی کاهش داده و ریسک ضرر مالی و اعتباری را نیز کاهش میدهد.

تحرکپذیری پالیسی/وضعیت: امروزه برنامههای کاربردی مکرراً حرکت میکنند و حفاظت از آنها در طراحیهای معماری قدیمی اجازه نمیدهد که قابلیت دید، پیادهسازی و حفاظت، به درستی انجام گردد. با فایروال توزیعی و عملکرد IDS/IPS، تمام پالیسیهای اعمالشده با بار کاری حرکت میکنند. این امر اطمینان حاصل میکند که برنامههای کاربردی همیشه تحت حفاظت باشند، فارغ از اینکه بار کاری در کجا قرار دارد. به علاوه، وقتی که یک ادمین vMotion را اجرا میکند، اتصالات دچار اختلال نمیشوند. این امر بهشدت کارآمدی کلی را افزایش میدهد، درحالیکه اهداف امنیتی را نیز حفظ مینماید.

فایروال مبتنی بر VMware Service

فایروال مبتنی بر VMware NSX Service بخشبندی را به کار میگیرد تا از ترافیک داخلی روی محیطهای مجازی حفاظت کند؛ برای این کار، فعالیت شبکهی برنامههای کاربردی یک Host را در سطح Hypervisor مانیتور میکند و امکان ایجاد پالیسیهایی در سطح Micro-Service و برنامه کاربردی را ایجاد میکند. این امر باعث میشود که بتوان فیلترینگ و ریزبخشبندی را بین لایههای یک برنامه کاربردی انجام داد یا از بخشبندی برای جداسازی بارهای کاری استفاده کرد، مثل پیشگیری از اینکه سیستمهای پیادهسازی به سیستمهای تولیدی دسترسی داشته باشند. با استفاده کردن از این قابلیتها، فایروال مبتنی بر VMware NSX Service، قابلیت یک فایروال Stateful لایه 7 کامل را ارائه میکند.

NSX Intelligence نیز با NSX یکپارچهسازی میشود و یک پلتفرم تجزیهوتحلیل توزیعی است که قابلیت دید را به جریانهای شبکه فراهم مینماید. این امر نیاز به استفاده از ابزاری مثل NetFlow را برای جمعآوری ترافیک شبکه از بین میبرد و به تیمهای زیرساخت این توانایی را میدهد که ریزبخشبندی را بهطور کارآمدتری در محیط پیادهسازی کنند. بهره بردن از ویژگیهای NSX Intelligence و یکپارچهسازی با IDS/IPS توزیعی با استفاده از IDS/IPS مبتنی بر شبکه که در VNIC قرار دارد، به تیمهای زیرساخت سازمانها، قابلیتهای اضافهای میدهد. این امر همچنین Capture کردن جریانهای ترافیک را روی بارهای کاری بدون نیاز به استفاده از ابزارهای اضافه ممکن میسازد.