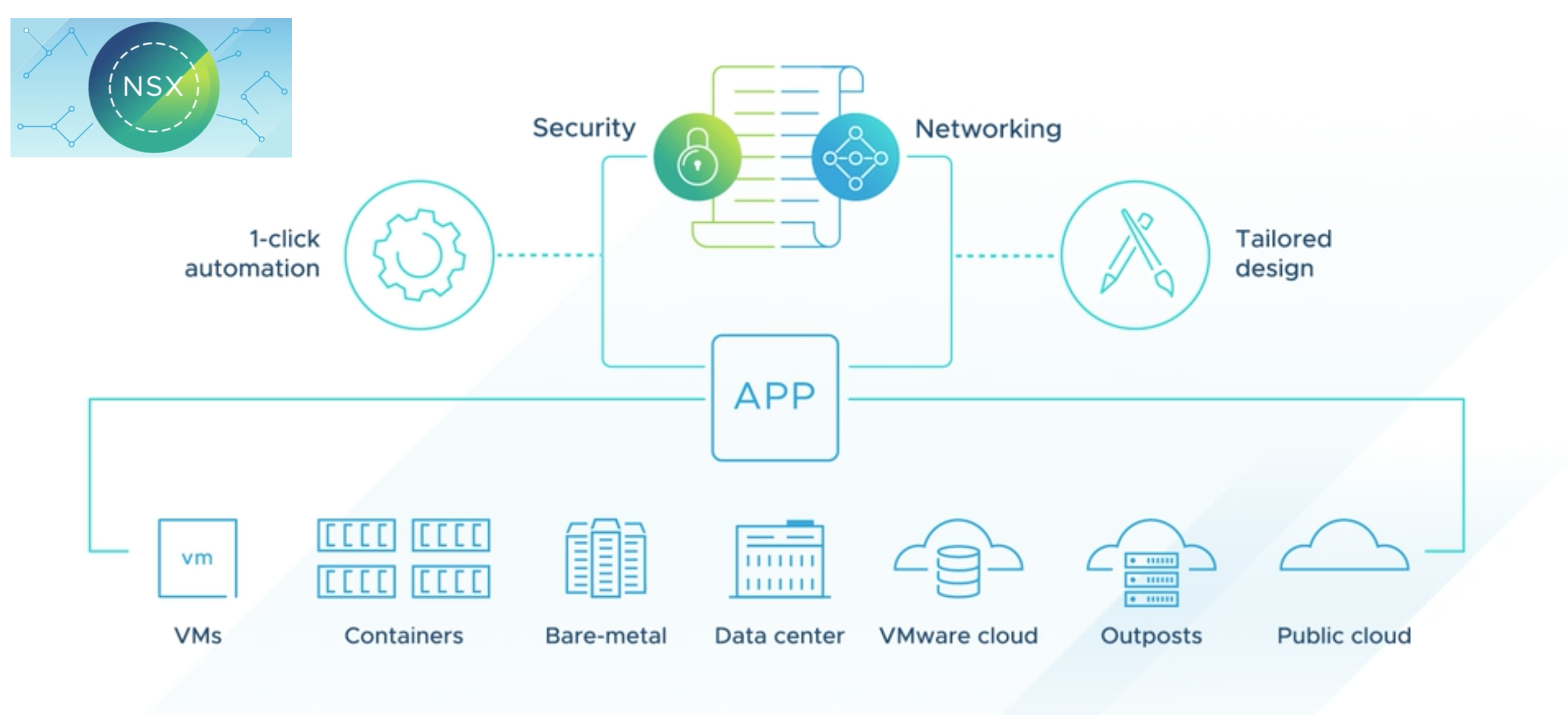

VMware Network Automation معماری میکروسرویسهای مدرن vRealize را جهت فعالنمودن Rolloutکردن پیاپی برنامههای کاربردی، با مجازیسازی شبکه VMware NSX ترکیب میکند. این راهکار VMware NSX را از طریق VMware vRealize Automation خودکارسازی میکند تا یک خودکاریسازی کامل Workload Lifecycle را به واسطه شبکه، رایانش و سرویسهای امنیتی که بروزرسانی، آمادهسازی و Templateکردن محیطهای کامل را انجام میدهند ارائه دهد. این امر به کسبوکارها اجازه میدهد تا به ارائه برنامه کاربردی شتاب داده و چابکی را افزایش دهند. آخرین بازنویسی یکپارچگی Native مربوط به vRealize Automation با ویژگیهای NSX-T شامل چندین قابلیت جدید مانند پشتیبانی برای NSX-T Federation، پیکربندیهای فایروال توزیع شده از VMware NSX-T، یک Gateway اشتراکی در تمامی شبکههای On-Demand، و بسیاری دیگر است.

آمادهسازی محیط VMware NSX-T

این یکپارچگی Native استفاده از ساختارهای NSX-T مربوط به vRealize Automation را پس از یک پیکربندی ساده درنظر میگیرد. هدف این است که Cloud Admin بتواند از طریق Service Broker که پیادهسازی توپولوژیهای پیچیده را با Policyهای نظارتی مداوم در تمامی Cloud انجام میدهد، برای کاربران نوعی فهرست Self-Service اطلاعات را فراهم سازد، تمامی این امور ضمن جداسازی زیرساخت اصلی و پیچیدگیهای آن از End Userها صورت میگیرد. اولین گام پیکربندی این جداسازی از طریق حسابهای کاربری Cloud و پروفایلهای شبکه است.

حساب کاربری Cloud

ایجاد یک حساب کاربری NSX-T Cloud در vRealize Automation و تعریف مشخصات آن تنها با چند کلیک انجام میشود.

حساب کاربری Cloud موارد زیر را تعریف میکند:

- آیا NSX Manager جهانی است یا Local (طبق پشتیبانی vRealize Automation از Federation).

- چه vCenterهایی با این NSX-T مرتبط هستند (چندین vCenter میتوانند به یک NSX-T یکسان map شوند).

- کدام NSX-T API باید مورد استفاده قرار گیرد (پیشنهاد ما استفاده از آخرین Policy API است).

دلایل استفاده و کاربردهای VMWare NSX در مجازیسازی

ویدیوهای بیشتر درباره VMware NSX

همانند سایر Objectها در vRealize Automation، میتوان Tagهای قابلیت (مانند london، nsxt-london، paris و nsxt-paris در مثال بالا) که در آینده قابل ارتباط با مصرف هستند را مرتبط ساخت. به محض اینکه پیکربندی تمام شد، vRealize Automation اطلاعات پیکربندیها را از مدیریت VMware NSX-T جمعآوری نموده و استفاده از شبکهها، گروههای امنیتی، Tier-0 Gatewayها و سایر موارد موجود را ممکن میسازد.

جهت مشاوره رایگان و یا راه اندازی زیرساخت مجازی سازی دیتاسنتر با کارشناسان شرکت APK تماس بگیرید. |

پروفایلهای شبکه

vRealize Automation انعطاف و چابکی لازم برای بکارگیری پیکربندیهای شبکه را فراهم نموده و در عین حال نحوه استفاده از آن منابع را کنترل میکند. می توان گفت اینجا جایی است که پروفایلهای شبکه به میان میآیند و این قابلیت را به ما میدهند تا منابع قابل دسترس برای مثال شبکهها، Tier-0، IPAM و غیره را تعریف کنیم. پروفایلها تخصیص IP و چگونگی استفاده از منابع موجود شبکههای موجود، Load Balancerهای موجود و چگونگی ایجاد منابع On-Demand را مشخص مینماید کجا متصل هستند، از کدام IP استفاده میکنند و غیره.

برای شبکههای On-Demand، این راهکار از مدل NSX-T Two-Tier برای Route کردن بهره میبرد:

- Tier-0(ها) یا Tier-0 VRF که برای تعریف اتصال به دنیای بیرون از پیش پیکربندی شدهاند.

- Tier-1 که از طریق خودکارسازی فعال یا غیرفعال میگردد تا شبکه، امنیت و سرویسها NAT، Load Balancer و غیره را ارائه دهد.

بجای ایجاد و حذف ماشینها مجازی در هر پیادهسازی، معماری VMware NSX-T میتواند Tier-1ها را در کلاستر Edge که از سرورهای Bare-Metal یا ماشینهای مجازی ساخته شده مشخص شده در پروفایل ایجاد کند و در نتیجه پیچیدگی کاهش یافته و آمادهسازی سریعتر و موثرتر صورت میگیرد.

بیشتر بخوانید: دو کاربرد مهم پلتفرم VMware NSX در تامین امنیت سازمان ها

این ساختار مدیران را قادر میسازد تا ضمن ایجاد چابکی و مدیریت شبکه، محیطهایی را بر حسب نیاز ایجاد کرده و آنها را با اتصالات وIP Scheme مناسب پیاده کنند.

تعریف پیادهسازیها در Cloud Template

گام بعدی تعریف Template برای برنامههای کاربردی مجازیسازی شده است که شامل شبکه و اجزای امنیتی میگردد. vRealize Automation فرآیندهای پیادهسازی استاندارد و قابل تکرار را جهت ارائه عملیات منعطف، Self-Service و مداوم فراهم میکند که کار انسانی، خطای انسانی و مخارج مربوطه را کاهش میدهند.

Cloud Template چندین پیکربندی امنیتی و شبکهای را به عنوان Objectهای Cloud Agnostic یا NSX-Specific از NSX-T نشان میدهند. Objectهای NSX-Specific پارامترهای مضاعفی را مهیا میکنند که از طریق Objectهای Cloud Agnostic نشان داده نشدهاند.

با امکان اجرای Drag-and-Drop و Link نمودن گرافیکی اجزا به یکدیگر، ایجاد مدل مدنظر آسان شده است. سپس خروجی گرافیکی بصورت خودکار infrastructure-as-code ایجاد میکند و همانطور که در سمت راست دیده میشود Template را تعریف نموده و نسخهبرداری و Export آسان را فراهم مینماید. در اینجا میتوان یک مثال را مشاهده نمود:

شبکه

در Cloud Template منابع و ویژگیهای شبکه، شبکههای پیادهسازی شده از این Template را تعریف میکنند. اگر Workloadهای پیادهسازی شده از شبکههای موجود بهرهگیرند یا شبکههای جدیدی ایجاد کنند On-Demand نام میگیرند.

برای NSX-T، نوع شبکههای موجود به شرح زیر است:

- شبکه موجود: یک شبکه که از پیش در NSX-T ایجاد شده و توسط vRealize Automation مورد استفاده قرار میگیرد تا ماشینهای مجازی را متصل کند.

- شبکه خصوصی: یک شبکه On-Demand که بدون اتصال Inbound و Outbound توسط vRealize Automation ایجاد شده است.

- شبکه Outbound: یک شبکه On-Demand که تنها با اتصال Outbound توسط vRealize Automation ایجاد شده است.

- شبکه Route شده: یک شبکه On-Demand که با اتصال Inbound و Outbound توسط vRealize Automation ایجاد شده است.

میتوان در زیر هربار که یک پیادهسازی انجام میشود، ترجمه را در NSX-T از این Template دید. یک شبکه On-Demand با اتصالات خارجی یک Tier-1 متصل به Tier-0 Gateway ایجاد میکند. Tier-0، Edge Clusterها و IP استفاده شده آنهایی هستند که از طریق Profileهای شبکه تعریف شدهاند. .

منابع NAT

یک منبع NAT پیکربندی دسترسی Inbound را برای ماشینهای فعال در شبکه Outbound مدیریت میکند. آن ماشینهای مجازی پشت یک Tier-1 پیادهسازی شدهاند و NAT را اجرا میکنند تا هر دسترسی خارجی بطور خاص از این منبع تعریف شود که Port ارسال را درنظر میگیرد. در اینجا یک مثال از چگونگی دسترسی به ماشینهای مجازی در این شبکه Outbound با استفاده از منابع NAT وجود دارد.

پیادهسازیهای حاصل از این Blueprint شامل Tier-1های ایجاد شده برای شبکههای Outbound، قواعد DNAT که دسترسی را مجاز میکنند و قواعد SNAT که اتصال خارجی را برقرار میسازند خواهد بود.

منابع Gateway

منابع Gateway مدیران را قادر میسازد تا به هنگام استفاده از شبکههای On-Demand، ارتباط درون پیادهسازی را بطور Granular طراحی کنند. ادمین Cloud میتواند تعریف کند که کدام شبکهها بطور درونی ارتباط برقرار میکنند و کدام ایزوله باشند. نتیجه این خواهد بود که یا یک Tier-1 میان شبکهها به اشتراک گذاشته شود یا Tier-1های مختلف برای ایزولهسازی ایجاد شوند. در اینجا مثالی آورده شده که بر پیادهسازی با دو شبکه و یک Gateway تمرکز دارد:

این Gateway به هردو شبکه متصل است و مشخص میکند که یک Router Tier-1 واحد باید برای اتصال در NSX-T ایجاد شود.

امنیت

یکپارچگی امکان استفاده از فایروال توزیعی NSX-T را با تعیین گروههای امنیتی همراه با ماشینهای مجازی فراهم میسازد. در Blueprint برنامه کاربردی ما سه گروه را برای دو ماشین مجازی موجود تعیین میکنیم:

بیشتر بخوانید: مجازیسازی شبکه و مقایسه تفاوت ها و شباهت های NSX-V و VMware NSX-T

دو مورد از آنها گروههای موجود هستند که از NSX-T حاصل شدهاند و برای ماشینهای مجازی کاربردی هستند. طبق قواعد تعریف شده توسط مدیر امنیتی در NSX-T، چنین حالتی به ما این امکان را میدهد تا از وضعیت امنیتی ماشینهای مجازی پیادهسازی شده اطمینان حاصل کنیم. علاوه بر آن، vRealize Automation به مدیران این امکان را میدهد تا گروههای امنیتی جدیدی ایجاد نموده و در Template خودکارسازی Cloud قواعد جدیدی تعریف نمایند و این قواعد شامل مقررات خاص برنامههای کاربردی پیادهسازی شده که به عنوان بخشی از توضیحات کلی این برنامه کاربردی هستند میشود. در اینجا مثالی از قانون منع SSH Outbound است:

این قواعد در فایروال توزیعی NSX-T ایجاد شده و از Categoryها بهرهمند میشوند. vRealize Automation تعیین قواعد خود را تحت شرایط Category برنامه کاربردی انجام میدهد و این امر اطمینان میدهد که هر قانونی که توسط مدیر امنیتی در NSX-T ایجاد شده، ابتدا در Categoryهای قبلی مورد استفاده قرار گرفته است.

علاوه بر آن این امکان وجود دارد که vRealize Automation تنها ماشینها را در Template بتواند Tag کند و آن را به Representation ماشین مجازی در NSX-T یعنی جایی که برخی Policyهای امنیتی بکار میروند انتقال دهد.

Load Balancing

vRealize Automation با NSX-T Load Balancer یکپارچگی Native داشته که به مدیران این امکان را میدهد تا یا یک Load Balancer جدید در Blueprint ایجاد کنند یا یک IP مجازی به یک Load Balancer موجود تعریف شده در پروفایل شبکه اضافه نمایند.

Load Balancer از اجزای کلیدی یک برنامه کاربردی مدرن است، به ما امکان تعریف آمادهسازی Load Balancer و VIP، Pool، Protocol تعدیل شده، تست سلامت و سایر موارد مربوط به آن را از یک مکان واحد میدهد. همچنین یک vRO Plugin برای بهرهگیری از NSX-T Advanced Load Balancer موجود است (AVI سابق).

مدیریت چندیدن سایت با Federation

Federation

یکی از موارد اضافه شده به vRealize Automation، پشتیبانی از NSX-T Federation است که یک نقطه واحد مدیریتی برای چندین سایت و قابلیت گسترش شبکهها و گروههای امنیتی را در تمامی آن سایتها فراهم میکند. این امر سهولت عملیات و اعمال مداوم Policyهای پیکربندی را در تمامی سایتها به دنبال داشته و مدیریت سایتها و Disaster Recovery را آسانتر مینماید. با یکپارچگی با NSX-T Federation، vRealize Automation آن دسته گروههای امنیتی و بخشهای جهانی که چندین سایت را پوشش داده یافته و به مدیران Cloud امکان ارائه خودکارسازی مداوم شبکه را در تمامی سایتها میدهد.

در ادامه پیکربندی مدیریت جهانی به عنوان یک حساب کاربری Cloud شرح داده شده که حسابهای کاربری مدیران Local را بهم مرتبط میسازد تا Objectهای گسترش یافته و Local را تجزیه و تحلیل نماید.

اکنون یک مدیر Cloud میتواند خودکارسازی شبکه را در چندین سایت توسعه داده و با ارائه Templateهای Cloud و بهرهگیری از Objectهای جهانی و Local، پیادهسازی برنامههای کاربردی ایمنتر و با خاصیت خودترمیمی بیشتر را شتاب دهد.

vRealize Automation و NSX-T با هم کار میکنند تا به ارائه سرعت بدهند، مخارج عملیاتی را کاهش دهند و به نیازهای برنامههای کاربردی مدرن پاسخ دهند. آنها چنین اموری را با ترکیب Tenancy، Templateکردن و مدیریت چرخه عمر vRealize Automation به کمک چابکی امنیت و شبکه NSX-T انجام میدهند.