Zero Trust چیست؟ مدل امنیتی Zero Trust به چالشهای امنیتی روزافزون مدرن امروز در محل کار پاسخ میدهد. همانطور که از نامش پیداست، اصل پشت Zero Trust این است که هیچ عنصر واحدی در یک جریان داده همواره ذاتاً مورد اعتماد نیست. در عوض، تست دائمی وضعیت امنیتی و حفاظت در مقابل حملات در هر بار کاری، سرور، اتصال شبکه و Endpoint برای هر کاربر درون شرکت بهصورت Built-In وجود دارد. با ترکیب محصولاتی از VMware، این معماری نقطه شروعی در مسیر Zero Trust ایجاد میکند و با گسترش زیرساخت Zero Trust مفاهیم میتوانند توسعه پیدا کنند.

تمام مدلهای امنیتی براساس پیشفرضها ساخته میشوند، مثلاً امنیت سایبری قدیمی بر این فرض ساختهشده بود که تمام سیستمها در یک سازمان از بار کاری گرفته تا کاربر نهایی شناختهشده و مورد اعتماد هستند، درحالیکه هر چیزی خارج از سازمان کمتر شناختهشده و مورد اعتماد است.

میتوان این پیشفرض را به قلعههای قرون وسطا تشبیه کرد که دیوارهای بلند و خندق داشتند؛ هرچیزی که بین دیوارها قرار داشت مورد اعتماد بود و هرچیزی که خارج از دیوارها قرار داشت خیر. بهطور مشابه، امنیت سازمانی قدیمی قبلاً از یک Perimeter واحد و محدود تشکیل میشد که دارای چندین لایه فیزیکی، مثلاً Badgeهایی که ورود از طریق در را به ساختمان دفتر کنترل میکنند و مجازی که شامل فایروالها و کنترلهای امنیتی دیگری که از یک شبکهی رایانهای سازمانی خصوصی حفاظت مینماید بود. وقتی که اکثر سیستمهای کامپیوتری در Premise سازمانی باقی ماندند و فقط به شبکه سازمانی متصل بودند، این مدل امنیت قلعه و خندق مبتنی بر Perimeter منطقی بود. اما حتی قبل از رشد انفجاری رایانش از راه دور و برنامههای کاربردی Hostشده روی Cloud نیز آن مدل دارای ایرادهای واضحی بود، ایرادهایی که مجرمین و عاملانی که حامی دولتی داشتند بهطور مکرر از آنها سوءاستفاده میکردند.

ویدیوهای بیشتر درباره ی امنیت

امنیت سایبری همیشه با ظهور تهدیدات جدید پیشرفت کرده است. اما همهگیری کووید-19 باعث روی آوردن کارمندان به کار از راه دور شده و نیاز به رسیدگی به برخی از آسیبپذیریها را تسریع کرده است. بهعلاوه کسبوکارها بهطور روزافزون روی بارهای کاری Multi-Cloud حساب میکنند که میتوانند برحسب تقاضا به آنها دسترسی پیدا کنند، از جمله Infrastructure as a Service ،Platform as a Service و Software as a Service یا SaaS. اگر این عوامل را کنار هم قرار دهیم، متوجه نیاز ضروری به بررسی مجدد پیشفرضهایمان در مورد مدل امنیت سایبری سازمانی میشویم. رویکرد جدیدی به امنیت نیروی کار و بار کاری نیاز است. اینجاست که Zero Trust وارد میشود.

بیشتر بخوانید: معماری Zero Trust چیست و آشنایی با 5 اصل این مدل در VMware

Zero Trust چیست؟

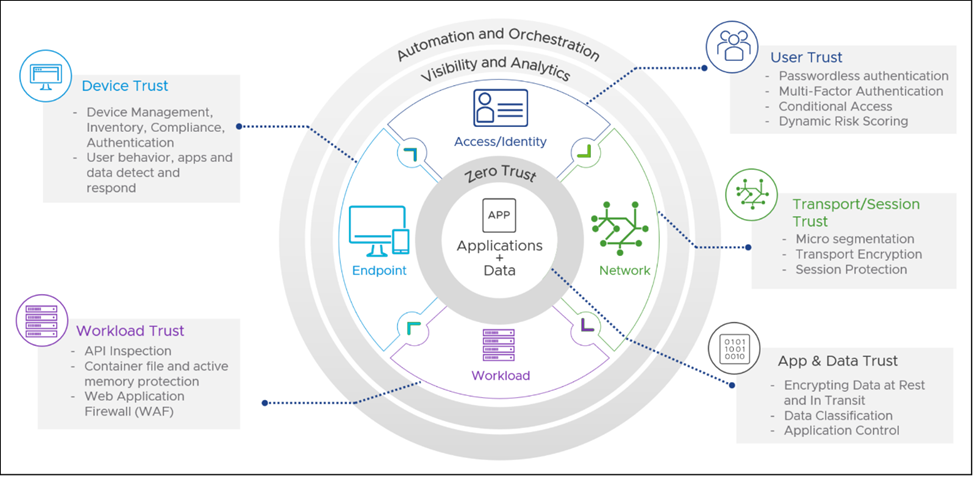

به عبارت ساده، Zero Trust بدین معناست که به هیچ دستگاه و به هیچ کاربری اعتماد نکنید. بهطور مداوم در مورد دسترسی هر کاربر و سیستم ارزیابی انجام میگردد و تمام هویتهای کاربر و دستگاهها تائید Multi-Factor را میگذرانند. اما Zero Trust از این هم فراتر میرود و بررسی میکند که یک دستگاه و کاربر چگونه روی یک شبکه کار میکنند. مثلاً کاربر یا دستگاه از چه مکانی به دادهها دسترسی پیدا میکند؟ و آیا دسترسی به این دادهها برای آن کاربر یا دستگاه عادی محسوب میشود؟ فقط وقتی که پاسخ به این سؤالات قابلقبول باشد، حداقل دسترسی موردنیاز برای آن فعالیت خاص صادر میشود.

بررسی امنیت Perimeter قدیمی

مدلهای امنیت قدیمی صرفاً دستگاهها و کاربران را محدود میکنند، این مدل فرض میکند که به شما دسترسی به درون شبکه داده شده است، سپس میتوانید آزادانه حرکت کنید. ممکن است نتوانید وارد برخی از بخشها شوید اما بهطورکلی وقتی که به شما اجازه ورود داده شود، به اکثر سیستمها روی شبکه دسترسی خواهید داشت. از قدیم ادمینها سعی داشتند به شیوههای مختلفی دسترسی را در شبکهها کنترل کنند، مثلاً با استفاده از فهرستهای کنترل دسترسی یا ACLها، شبکههای محلی مجازی یا VLANها، VLANهای خصوصی و فایروالهای داخلی برای ساخت Zoneهای جداسازی از شبکههای خارجی. این استراتژیها، همراه با امنیت فیزیکی برای اطمینان حاصل کردن از اینکه فقط افراد مجاز میتوانند به حوزههایی دسترسی پیدا کنند که دارای دستگاههای فیزیکی و پورتهای شبکه باشند، امنیت شبکه داخلی را افزایش میدهند، اما باز هم ممکن است شکافهایی به جا بماند. مدیریت کردن دستگاهها در محیطی که دائماً در حال تغییر است، همراه با تهدیدات نوظهور بار سنگینی را روی منابع IT میگذارد.

بیشتر بخوانید: راهکار Cisco Zero Trust چیست و چه قابلیت هایی دارد؟

منظور از امنیت با Zero Trust چیست

در Zero Trust به سیستمهایی که اجازهی ورود آنها را به Perimeter دادهایم درست مثل سیستمهای خارجی نگاه میکنیم که بیرون هستند و منتظرند تا داخل شوند. فرض ما در هر دو مورد یکسان است: یک سیستم ذاتاً مورد اعتماد نیست، مگر اینکه خلافش ثابت شود وقتی افراد و دستگاهها اجازهی ورود به شبکه را پیدا کردند، دیگر برای کاوش و جستجو آزاد نیستند.

حتی در دیتاسنتر، بارهای کاری که با یکدیگر تعامل میکنند هم بهطور ضمنی به هم اعتماد ندارند، هر تراکنش یا درخواست کاری نه تنها از یک فرایند اعتبارسنجی و احراز هویت عبور میکند، بلکه همچنین اعتبارسنجی دستگاه، مدیریت دسترسی و تجزیهوتحلیل رفتار فرایندهای در حال اجرا را هم از سر میگذرانند. این ارزیابیها در کنار یکدیگر یک بررسی Real-Time از وضعیت امنیت ارائه میدهند که وضعیت اعتماد سیستم است. اگر هر یک از این ارزیابیها نشاندهندهی یک نقض امنیتی یا سطح ریسک غیرقابلقبول باشند، ممکن است اقدامات بیشتری برای ارزیابی فعال گردد و دسترسی بیشتری محدود یا منع شود که این به پالیسیهای شبکه بستگی دارد. هرچقدر پالیسی سختگیرانهتر باشد، اقدام ارزیابی نیز سختگیرانهتر خواهد شد. بهعلاوه، تمام تراکنشها از فرایند ممیزی عبور میکنند تا رد واضحی از تمام فعالیتهای روی شبکه حفظ گردد.

معماری براساس اصول Zero Trust

VMware امکان استفاده از شبکه مبتنی بر نرمافزار یا SDN را با محصولات خانوادهی NSX، مدیریت Endpoint قدرتمند با Workspace ONE و خودکارسازی با Endpoint مبتنی بر AI و پلتفرم بار کاری Carbon Black فراهم میکند. این سه راهکار، همراه با قابلیتهای VSphere برای رمزگذاری ماشینهای مجازی بار کاری، اعتبارسنجی زیرساخت با توجه به سختافزار با ماژولهای پلتفرم مورد اعتماد یا TPMها و احراز هویت اعتماد بار کاری از طریق vSphere Trust Authority مبنای قدرتمندی را برای ساخت یک زیرساخت مدرن که با اصول Zero Trust همسو باشد فراهم میکنند.

یک معماری نمونه از نحوهی ترکیب این محصولات برای به دست آوردن زیرساخت Zero Trust، نه تنها برای کاربران Endpoint، بلکه همچنین در دیتاسنتر تهیه شده است. این معماری نقطهی شروعی است در مسیر رسیدن به Zero Trust و مفاهیمی که میتوانند همراه با گسترش زیرساخت Zero Trust توسعه پیدا کنند.

معماری

Endpoint Zero Trust

یک سنسور VMware Carbon Black Cloud حفاظتی را در مقابل بدافزارهای شناختهشده و ناشناس و حملات Living-Off-the-Land؛ قابلیت دید آسیبپذیریهای نرمافزار؛ شناسایی تهدید و پاسخ از راه دور برای بررسی حملات احتمالی و Telemetry تهدید اضافی به VMware Workspace ONE را ارائه میدهد. VMware Workspace ONE Unified Endpoint Management یا UEM نه تنها به احراز هویت در سطح دامین رسیدگی میکند، بلکه تطبیقپذیری Endpoint برای پالیسیهای دسترسی کاربر، نرمافزار و شبکه را نیز چک مینماید. Workspace ONE Accessمشخص میکند که یک کاربر در سازمان میتواند به کدام برنامه کاربردی دسترسی داشته باشد، درحالیکه Workspace ONE UEM اطمینان حاصل میکند که Endpoint در رابطه با نرمافزار ساختهشده و سطح Patch کنونی با استانداردهای سازمانی تطبیق داشته باشد. این دو در کنار هم احراز هویت چند مرحلهای را فراهم میکنند. در همین حال، Workspace ONE Intelligence سیگنالهای ریسک و خودکارسازی اقدامات پاسخی بعدی را فراهم میکند و میتواند از سیگنالهایی از سوی Carbon Black Cloud در کنار برنامههای کاربردی Third-Party بهره ببرد.

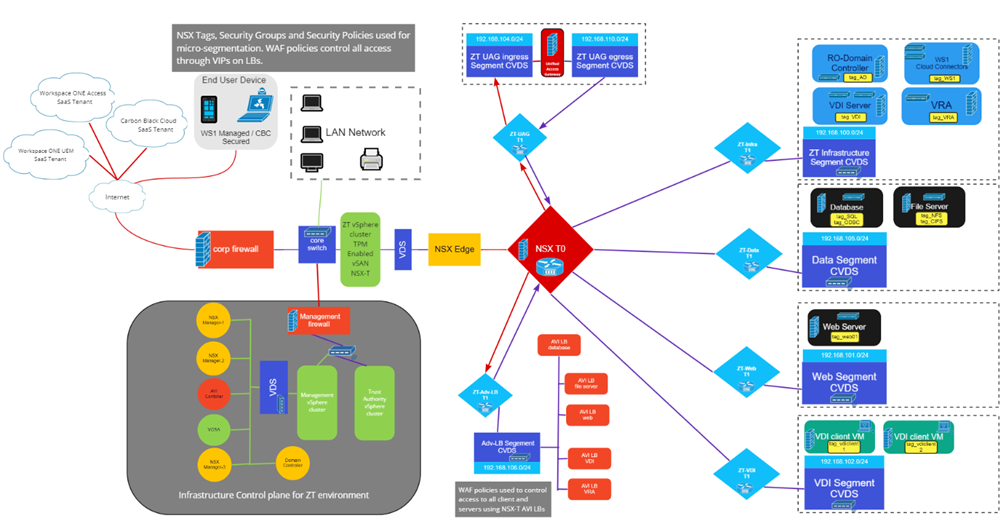

Data Center Zero Trust

برای ایمنسازی دیتاسنتر با Zero Trust باید به سراغ یک مدل SDN برویم، با استفاده از VMware NSX به سادگی دیتاسنتر را بخشبندی میکنیم و قواعد ریزبخشبندی را تا سطح برنامه کاربردی اعمال مینماییم. VMware vSphere زیرساخت Cloud را فراهم میکند و اطمینان حاصل مینماید که هویت سختافزار و تطبیقپذیری برای بارهای کاری فراهم شدهاند.

Zero Trust Control Plane

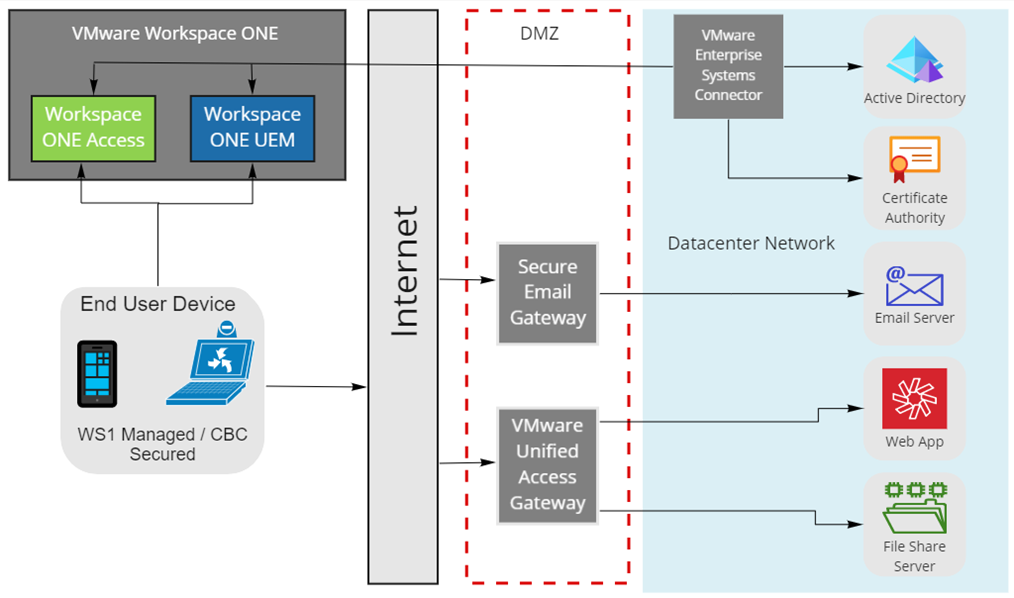

Zero Trust Control Plane از محیط بار کاری Zero Trust جداسازی شده است، برای دیتاسنتر On-Premises، یک کلاستر vSphere پیادهسازی میشود که Stackهای نرمافزار کنترل جداگانه را Host مینماید تا محیط بار کاری را مدیریت کند. Endpointها با استفاده از یک SaaS Instance مدیریت میشوند که از Workspace ONE که با Connectorهای داخلی برای احراز هویت با Active Directory در Cloud عمومی اجرا میگردد. نمودار زیر یک نمای کلی را به جریان کاری End-to-End Zero Trust ارائه میدهد، هر بخش از این نمودار با جزئیات بیشتری شرح داده خواهد شد و گفته میشود که هر جزء چطور به جریان کاری میپیوندد.

نمودار بعدی یک محیط Workspace ONE عادی را نمایش میدهد. این نمودار نشان میدهد که یک Endpoint چگونه با استفاده از Endpoint Zero Trust به برنامهی کاربردی متصل میگردد. درحالیکه تطبیقپذیری کاربر و Endpoint بررسی میشود، دیتاسنتر داخلی در این مثال بهصورتی درونی است، مثل رویکردهای شبکه قدیمیتر. این تنظیم یک اتصال Zero Trust را از Endpoint به برنامهی کاربردی سرور مقصد فراهم میکند، اما اصول Zero Trust را بین سرورهای Back-end در دیتاسنتر پیادهسازی نمیکند. درحالیکه امنیت با استفاده از پالیسیهای دسترسی مشروط و تطبیقپذیری به یکی از آسیبپذیرترین اتصالات در زنجیرهی بارهای کاری میپردازد، همچنان یک شکاف امنیتی در دیتاسنتر وجود دارد.