امنیت Zero Trust چیست

در قسمت اول مقاله در مورد مفهوم Zero Trust گفتیم که Zero Trust بدین معناست که به هیچ دستگاه و به هیچ کاربری اعتماد نکنید. بهطور مداوم در مورد دسترسی هر کاربر و سیستم ارزیابی انجام میگردد و تمام هویتهای کاربر و دستگاهها تائید Multi-Factor را میگذرانند. اما Zero Trust از این هم فراتر میرود و بررسی میکند که یک دستگاه و کاربر چگونه روی یک شبکه کار میکنند. مثلاً کاربر یا دستگاه از چه مکانی به دادهها دسترسی پیدا میکند؟ و آیا دسترسی به این دادهها برای آن کاربر یا دستگاه عادی محسوب میشود؟ فقط وقتی که پاسخ به این سؤالات قابلقبول باشد، حداقل دسترسی موردنیاز برای آن فعالیت خاص صادر میشود. حال به ادامه مقاله خواهیم پرداخت.

ایمنسازی دسترسی به بارهای کاری

در دیتاسنتر، NSX اعمال میشود تا یک توپولوژی شبکه با ریزبخشبندی با استفاده از Tagهای امنیتی ساخته شود. این Tagهای امنیتی صرفاً برچسبهایی هستند که به ماشینهای مجازی بهخصوصی مرتبط میگردند. چندین Tag امنیتی میتوانند بارهای کاری را شناسایی کنند. معیارهای منطبق یک گروه امنیتی میتواند یک Tag امنیت باشد و یک بار کاری Tagشده را میتوان بهطور خودکار درون یک گروه امنیتی قرار داد. میتوان در پاسخ به معیارهای مختلف مثل نتایج اسکنهای آسیبپذیری یا بدافزار یا هشدارهایی از سوی سیستمهای پیشگیری از نفوذ، Tagهای امنیتی VM را بهطور پویا اضافه یا حذف کرد. Tagهای امنیتی را همچنین میتوان با VMware Carbon Black Workload Protection اضافه یا حذف نمود.

با استفاده از Tagهای امنیتی NSX، ترافیک بین Hostها در لایه شبکه حتی رو بخش یکسان فیلتر می گردد. این یک ACL شبکه عادی نیست که براساس یک IP، فیلتر MAC به یک پورت یا آدرس IP دیگر، برای دسترسی تصمیم بگیرد، بلکه قواعد مبتنی بر Policy لایه 7 روی ترافیک از سرور A به سرور B ساخته شده است که براساس معیار Packetهایی که ارسال میشوند اجازه دسترسی مشروط را داده یا آن را رد میکند. NSX بهطور پویا این ترافیک را میبیند و ویژگیهای منحصربهفرد آن، مثل نوعی اثر انگشت را شناسایی میکند. فارغ از پورت مورد استفادهی ترافیک، اثر انگشت آن مشخص میکند که کدام قواعد فایروال به آن اعمال میگردند.

فایروال مبتنی بر ساختار در NSX این امکان را فراهم میکند که قواعد براساس ویژگیهای خاص، سیستمعاملها و شناسههای برنامه کاربردی باشند. همچنین به ترافیک فیلترینگ فایروال مبتنی بر هویت اعمال میشود؛ این امر براساس گروه AD یک کاربر است که همراه با VMware Horizon یا یک راهکار VDI دسکتاپ معادل برای متصلکنندههای زیرساخت دسکتاپ مجازی یا VDI پیادهسازی میگردد.

میتوان با پیادهسازی NSX Advanced Load Balancer که قبلاً تحت عنوان شبکههای Avi شناخته میشد و حرکت دادن ترافیک در یک پالیسی فایروال برنامه کاربردی وب هوشمند iWAF با استفاده از موتور سرویس تعدیلکنندهی بار توزیعی Avi یک لایه امنیتی دیگر را اضافه کرد. پالیسیهای iWAF ویژگیهای امنیت برنامه کاربردی وب را ارائه میدهد و کمک میکند که تطبیقپذیری با قوانین و استانداردهای امنیتی مثل مقررات عمومی حفاظت از دادهها از اتحادیه اروپا، قانون تحرکپذیری و پاسخگویی بیمه سلامت فدرال ایالات متحده و استاندارد امنیت دادههای صنعت کارت پرداخت حاصل گردد.

بیشتر بخوانید: معماری Zero Trust چیست و آشنایی با 5 اصل این مدل در VMware

این تنظیم تحت عنوان یک مدل امنیتی مثبت شناخته میشود، زیرا به هیچ نهادی اعتماد نمیشود تا وقتیکه بهطور خاص یک اقدام مثبت اعتمادی به آنها اختصاص داده شود. و به دلیل اینکه iWAF یک فایروال باهوش است، هرچقدر ترافیک بیشتری را فیلتر کند، در امنیت باهوشتر میشود. درحالیکه پالیسیهای امنیتی عادی ایستا هستند، پالیسیهای iWAF با یادگیری فایروال تکامل پیدا میکنند. درحالیکه iWAF دائماً یاد میگیرد و آموزش میبیند، میتواند بهصورت Real-Time از برنامههای کاربردی در مقابل حملات DDoS و تهدیدات دیگر شامل 10 ریسک امنیتی برتر که توسط Open Web Application Security Project تشخیص داده شدهاند حفاظت کند. بسته به تنظیمات پالیسی، یک مدل امنیتی مثبت میتواند به کاهش مثبتهای کاذب نیز کمک شایانی کند.

با ترکیب Unified Access Gateway یا UAG، ریز بخشبندی NSX-T و پالیسیهای iWAF تعدیلکنندهی بار پیشرفتهی Avi، تمام touchpointهای اتصال از Endpoint به برنامه کاربردی به داده در طول چرخه عمر اتصال بار کاری، چندین بار بررسی میشوند.

بیشتر بخوانید: راهکار Cisco Zero Trust چیست و چه قابلیت هایی دارد؟

Host کردن Zero Trust

اکنون در مورد پیشفرضهای ابتدایی خود نسبت به اصول امنیت Zero Trust بازنگری خواهیم داشت. هیچ عنصر واحدی روی جریان داده بین کاربر نهایی و بار کاری برنامه کاربردی و یا بین عناصر بار کاری که یک برنامه کاربردی را تشکیل میدهند، بهطور ذاتی همیشه مورد اعتماد نیست. باید این را به یاد داشته باشیم و متوجه باشیم که وقتی هر محیط ایمنی را میسازیم، امنیت سختافزار، لایه Hypervisor و ذخایر داده بهاندازهی امنیت Stack برنامه کاربردی مهم هستند.

استفاده از یک TPM در سرورهای Host یک تضمین Trust را فراهم میکند که به سختافزار مرتبط است. یک چیپ TPM 2.0 در سروری که Bare Metal Hypervisor ESXi متعلق به VMware را Host میکند در مورد هویت Host گواهی میدهد. استفاده از یک Boot ایمن Unified Extensible Firmware Interface اطمینان حاصل میکند که فقط نرمافزار امضا شده در طول Boot سیستمعامل لود میشوند.

Attestation یا گواهی دادن عبارت است از فرایند احراز هویت و ارزیابی وضعیت نرمافزار Host در هر لحظه. قدمهای سطح بالای فرایند گواهی دادن از راه دور عبارتاند از:

- تثبیت قابلاعتماد بودن TPM از راه دور و ایجاد یک Attestation Key یا AK روی آن

.: وقتیکه یک ESXi Host به یک vCenter Server اضافه شود، از آن Reboot گردد یا مجدداً به یک vCenter Server متصل شود، vCenter Server یک AK را از Host درخواست میکند. بخشی از فرایند ایجاد AK شامل تائید سختافزار TPM است تا اطمینان حاصل شود که یک Vendor معتمد آن را ساخته است. - بازیابی Attestation Report

(یا گزارش گواهی)از Host.: vCenter Server درخواست میکند که Host یک Attestation Report را بفرستد که حاوی یک Quote از Platform Configuration Registersاستبوده که توسط TPM امضا شده باشد و همچنین فرادادهی باینری Host دیگر که امضا شده باشد. با بررسی کردن اینکه اطلاعات با یک پیکربندی معتمد تطبیق داشته باشد، یک vCenter Server پلتفرم را روی یک Host که قبلاً مورد اعتماد نبوده است شناسایی میکند. - بررسی اعتبار Host یک vCenter Server اعتبار Quote امضاشده را بررسی میکند، نسخههای نرمافزاری را پیدا میکند و قابل اعتماد بودن این نسخههای نرمافزاری را مشخص مینماید. اگر یک vCenter Server مشخص کند که Quote امضا شده نامعتبر است، گواهی از راه دور ناموفق خواهد شد و Host دیگر مورد اعتماد نخواهد بود.

هر Datastoreی که برای Host کردن VMها یا Containerها مورد استفاده قرار بگیرد باید از رمزگذاری استفاده کند تا از یکپارچگی محیط Zero Trust اطمینان حاصل شود. با vSAN، نرمافزار مجازیسازی Storage در سطح سازمانی، ما میتوانیم هم رمزگذاری Data at Rest و هم Data in Transit را در Datastore داشته باشیم و اینگونه از تمام ماشینهای مجازی و دادهها حفاظت کنیم.

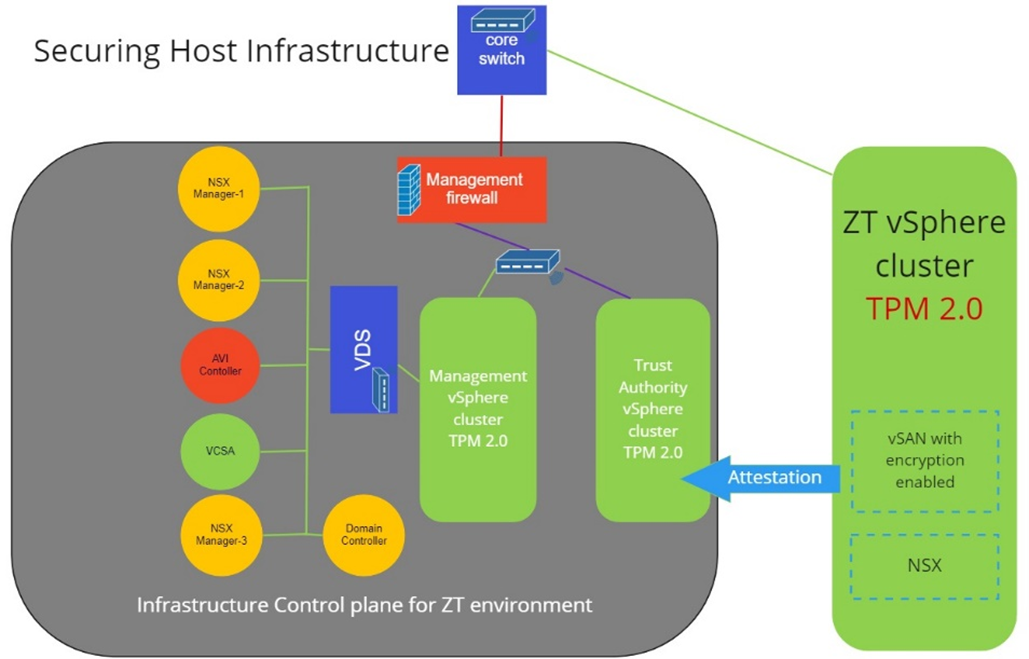

اضافه کردن یک کلاستر Trust Authority در Control Plane برای مدیریت گواهی زیرساخت بار کاری Zero Trust، گواهی کل محیط را از گواهی بار کاری جداسازی میکند. vSphere Trust Authority Cluster بهعنوان یک پلتفرم مدریت ایمن و متمرکز کار میکند.

Trust Authority Cluster از راه دور ESXi Hostها را در کلاستر معتمد گواهی میکند و کلیدهای رمزگذاری را فقط برای ESXi Hostهای گواهیشده در کلاستر معتمد آزاد میکند تا ماشینهای مجازی و دیسکهای مجازی با استفاده از ارائهدهندگان Key معتمد رمزگذاری شوند.

بیشتر بخوانید: بررسی ارکان اصلی در مدل امنیت Zero Trust

. این یک ACL شبکه عادی نیست که براساس یک IP، فیلتر MAC به یک پورت یا آدرس IP دیگر، برای دسترسی تصمیم بگیرد، بلکه قواعد مبتنی بر Policy لایه 7 روی ترافیک از سرور A به سرور B ساخته شده است که براساس معیار Packetهایی که ارسال میشوند اجازه دسترسی مشروط را داده یا آن را رد میکند. NSX بهطور پویا این ترافیک را میبیند و ویژگیهای منحصربهفرد آن، مثل نوعی اثر انگشت را شناسایی میکند. فارغ از پورت مورد استفادهی ترافیک، اثر انگشت آن مشخص میکند که کدام قواعد فایروال به آن اعمال میگردند.

. این یک ACL شبکه عادی نیست که براساس یک IP، فیلتر MAC به یک پورت یا آدرس IP دیگر، برای دسترسی تصمیم بگیرد، بلکه قواعد مبتنی بر Policy لایه 7 روی ترافیک از سرور A به سرور B ساخته شده است که براساس معیار Packetهایی که ارسال میشوند اجازه دسترسی مشروط را داده یا آن را رد میکند. NSX بهطور پویا این ترافیک را میبیند و ویژگیهای منحصربهفرد آن، مثل نوعی اثر انگشت را شناسایی میکند. فارغ از پورت مورد استفادهی ترافیک، اثر انگشت آن مشخص میکند که کدام قواعد فایروال به آن اعمال میگردند.

Zero Trust Control Plane

با اینکه محیط بار کاری و Endpoint از اصول امنیت Zero Trust پیروی میکنند، Control Planeی که همهی این موارد را کنترل میکند، نمیتواند از اصول طراحی یکسانی پیروی کند. مشکل این است که Zero Trust چطور می تواند، پیش از Control Plane برای Zero Trust وجود داشته باشد؟ و اگر اول محیط Control Plane را برپا کنیم و بعد پالیسیهای Zero Trust را به آن اعمال کنیم، اگر Control Plane به مشکلی برخورد کند چه اتفاقی میافتد؟ ممکن است دیگر نتوانیم وارد معماری خودمان بشویم. اگر بخواهیم به تشبیه اولمان در مورد قلعههای قرون وسطی برگردیم، در اینجا قلعه پل متحرک خود را بالا میبرد و ما آن طرف خندق هستیم.

به همین دلیل است که یک Control Plane بسیار ایمن درون این معماری طراحی شده است. از آنجا میتوانیم محیط باری کاری Zero Trust را اجرا کنیم. Control Plane از باقی بار کاری و شبکه سازمانی جداسازی میشود و ما پالیسیهای دسترسی بسیار سختگیرانهای را به یک تیم بسیار محدود اعمال میکنیم با استفاده از دامین AD Child متفاوت برای مدیریت این زیرساخت، اطلاعات اعتباری کاربر بدون هیچ لینک یا اعتمادی با محیط Zero Trust بار کاری جداسازی میشوند. اطلاعات اعتباری کاربر باید به جای اتکا به ID و رمز عبور کاربر، از احراز هویت چند مرحلهای بهره ببرد و Management Authority باید از آنچه قبلاً اطلاعات اعتباری را برای Pool کاربران عمومی صادر و مدیریت میکرد، جداسازی شود.

یک رویکرد دیگر برای جداسازی بیشتر Control Plane که در این معماری پوشش داده نمیشوداستفاده میشود، مدیریت Control Plane بهعنوان یک محیط Zero Trust با استفاده از یک محیط VMware Cloud خارجی است. در این صورت، Control Plane مربوط به Cloud خارجی Zero Trust Control Plane را مدیریت میکند و این Control Plane نیز محیط Zero Trust بار کاری را مدیریت مینماید. این طرح عاملان مخرب را مجبور میکند که قبل از تلاش برای شکستن زنجیرهی امنیتی به محیط بار کاری، چندین لایهی Nested دیگر را نیز دچار نقض امنیتی کنند. اما احتمالاً پیچیدگی مدیریتی اضافی و هزینه زیرساخت اضافی احتمالاً باعث شود که این طرح در بسیاری از محیطها کاربردی نباشد.

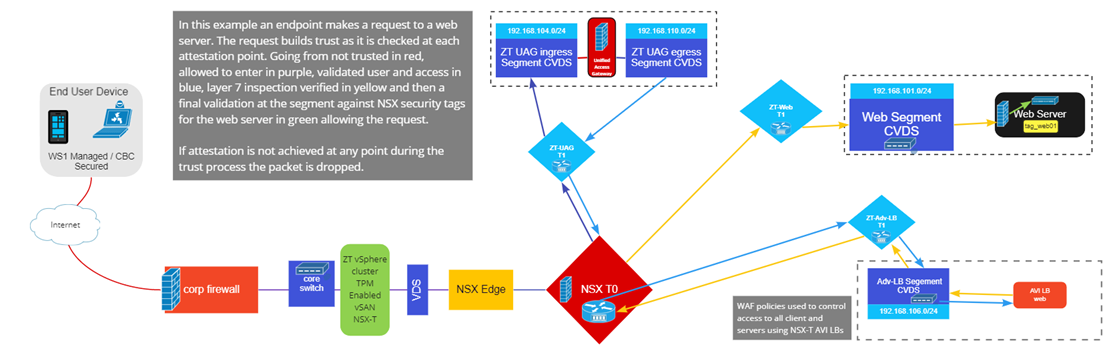

شبکه North-South

وقتیکه یک Client خارجی درخواستی را به آدرس IP مجازی یا VIP میفرستد، این آدرس از روتر خارجی به روتر NSX Tier-0 مسیریابی میشود که سپس آن را به Tier-1 مناسب برای NSX Segment از تجهیز UAG منتقل میکند. درخواست Endpoint باید اول از UAG عبور کند و بعد میتواند به VIP برود. تجهیز UAG به بخشهای جداگانهای مرتبط است؛ یک بخش برای ورود به UAG و یک بخش برای خروج از UAG و یک بخش برای خروج از UAG به VIP روی Avi SE. دسترسی مشروط از طریق تجهیز UAG براساس قوانین و بررسیهای مشروط از کنترلر Workspace ONE Access Cloud ارائه میشود. UAG بررسی میکند که Client قبل از اینکه اجازه دهد دسترسی به برنامه کاربردی دیتاسنتر انجام شود و ترافیک را به Avi VIP منتقل کند، با وضعیت دستگاه یا تطبیقپذیری مناسب، احراز هویت کاربر را انجام میدهد. سپس ترافیک با توجه به پالیسی iWAF روی تعدیلکنندهی بار Avi برای تطبیقپذیری بررسی میشود و بعد به فایروال NSX منتقل میشود که تائید میکند آیا Packetها با توجه به Tagهای امنیتی مربوط به گروههای امنیت در پالیسیهای فایروال، تطبیقپذیر هستند یا خیر.

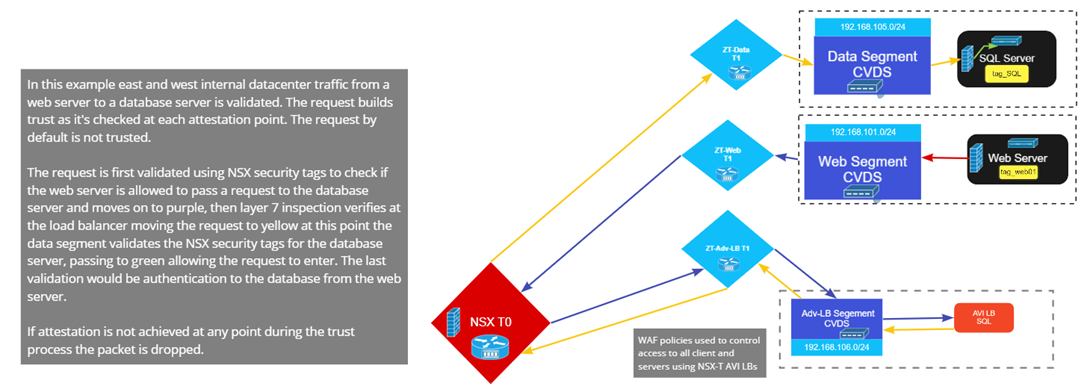

شبکه East-West

ترافیک East-West نیز به شیوهی یکسانی مدیریت میشود، ازآنجاییکه این ترافیک برای سرورها درون دیتاسنتر داخلی محسوب میشود، دسترسی به آن به Workspace ONE وابسته نیست، پس از UAG استفاده نمیشود و تمام ترافیک به Avi VIP منتقل میشود. Avi ترافیک و پالیسی iWAF برای تطبیقپذیری را پردازش میکند و سپس آن را به فایروال NSX برای تطبیقپذیری و اعتبارسنجی منتقل میکند. Tagامنیتی یا اثر انگشت ترافیک باید برای برنامههای کاربردی شبکه تطبیقپذیر باشد.

با نگاهی دقیقتر به هر بخش، میتوانیم ببینیم که داده چطور در محیط جریان دارد و قبل از رفتن به اتصال بعدی در جریان کاری بررسی میشود. در بخش بعدی، در مورد یک جریان کاری ساده برای اتصال یک Endpoint به یک برنامه کاربردی صحبت خواهد شد. این بخش نشان میدهد که گواهی Zero Trust چگونه میتواند در محیط اعمال شود؛ نه فقط برای اتصال Endpoint بلکه همچنین برای اتصالات دیتاسنتر داخلی.

جریان کاری

Client به برنامه کاربردی

وقتی کاربران روی یک دستگاه Endpoint اتصالی را به یک برنامه کاربردی برقرار میکنند، اول باید با پالیسیهایی که در Workspace ONE برای دسترسی مشروط و تطبیقپذیری تعیین شده است همسو شوند. این مرحله بررسی میکند که یک Endpoint دارای سیستمعاملی تطبیقپذیر، Patching مناسب، آنتیویروس و نسخههای برنامه کاربردی باشد و پیش از اینکه برای دسترسی به محتوا مجاز شود پاسخگوی پالیسیهای تعریفشدهی دیگر نیز باشد.

نزدیکی مکان Endpoint به برنامه کاربردی و داده و همچنین حقوق کاربر نیز در Workspace ONE Access تعریف میشوند تا پالیسیهای UAG برای ورود به شبکه کنترل گردد.

پس از اینکه اتصال از UAG عبور میکند، Packetها دوباره بررسی میشوند، درحالیکه تمام اتصالات دیتاسنتر در VIPها روی یک موتور سرویس از Avi قطع میگردد. یک iWAF رفتار ترافیک ورودی را برای تطبیقپذیری چک میکند و سپس آن را به سرور برنامه کاربردی میفرستد.