حملات سايبری در سال 2020 به ميزان قابلتوجهی افزايش يافت و باجافزار يكی از پرتكرارترين و مخربترين اين حملات است. شرکتهای تبهکار با استفاده از باجافزار میلیاردها دلار از سازمان ها و افراد موردهدف خود جمعآوری كردهاند. يك حمله معمولی برای سازمان ها صدها هزار دلار خسارت به بار می آورد. باجی كه شركتها می پردازند بر اين هزينه می افزايد. حملات باجافزاری معمولاً روی یک صنعت خاص متمرکز نمیشوند و در همه شرکتها در سراسر جهان رایج هستند. دولت ها اکنون در حال بررسی اعمال جریمه برای شرکتهایی است که باج میپردازند تا جلوی پرداخت باج در حملات باجافزار را بگيرد. این تهدید کمک چندانی به جلوگیری از تکثیر باج افزارها نکرده است. اكنون كه امكاناتی نظير Ransomware as a service ارائه شده است، با رمزگذاری سيستمها و دادهها، و حذف يا رمزگذاری Backupها، كارشكنی در سازمان و به دنبال آن بی اثر كردن استراتژی بازيابی آن راحتتر است.

همه سازمانها باید فوراً اقدامات دفاعی خود را در برابر باج افزارها و سایر حملات سایبری تقویت کنند. با این حال، تكنولوژی امنیتی چشمانداز پيچيدهای دارد و باعث می شود پيادهسازی روش تأثيرگذار امنيتی با چالشهايی روبهرو باشد. رویکرد امنيتی داخلی VMware دسترسی به مجموعهابزارها و فرآيندهای موردنياز برای ايمنسازی كاربران نهايی، Private Cloudها و Public Cloudها را تسهيل می كند. امنیت داخلی رويكرد اساساً متفاوتی برای ایمن کردن کسبوکارها است که تیمهای امنیتی و IT را متحد میکند و سازمانها را با اعطای اطلاعات كافی و بينش عميق توانمند میسازد و در نتيجه نحوه شناسايی خطر و پيشگيری، تشخيص و پاسخ به تهديدات را سرعت می بخشد.

در این مقاله، شركت VMware با استناد به كنترلهای National Institute of Standards and Technology يا NIST كه در NIST Cybersecurity Framework مختص عملكردهای محافظت، تشخيص و پاسخ هستند، راهكارهايی بيان می كند. این کنترلها در سری اسناد NIST SP 1800 که به یکپارچگی دادهها میپردازند، بیشتر توضیح داده شدهاند. اين مقاله از رويكرد استراتژی دفاع در عمق استفاده می كند و همچنين به شرح مجموعهای از اجزا و راهكارهای VMware می پردازد كه برای محافظت كاربران در هركجا و همچنين محافظت از منابع سازمان در Private Cloud و Public Cloud لازم است.

ارزیابی میزان آسیبپذیری امنیت سازمان نسبت به باجافزار با راهکار اسپلانک

ویدیوهای بیشتر درباره ی امنیت

تعريف باجافزار در استراتژی دفاع در عمق

باجافزار نوعی بدافزار است که تلاش می كند اجازه دسترسی به دادههای کاربر یا سازمان را ندهد. به اين منظور دادهها را با يك كليد Cryptographic رمزگذاری ميكند و تنها هكری كه بدافزار را اجرا كرده است، اين كليد را می شناسد. اطلاعات سازمان تا زمان پرداخت باج گروگان نگه داشته میشود. باجافزار پس از ورود به سيستم، شروع به رمزگذاری فایلها یا كامل كردن فايل سيستمها ميكند و تا زمانی كه كاربر درخواستهای پرداخت را كه اغلب بهصورت پيام هشدار نمايش داده می شود برآورده نكند، دسترسی او را مسدود می كند. متأسفانه هیچ تضمینی وجود ندارد که کلیدهای Cryptographic موردنیاز برای شکستن رمزگذاری پس از پرداخت به كاربر ارائه شوند. این بدافزار معمولاً از طریق دانلودهای مخرب، لینکهای ایمیل، پیامهای شبکه اجتماعی و وبسایتها وارد سيستم میشود. اخیراً باجافزار از طریق کرمهای تهاجمی و حملات هدفمند Brute force كه سرویسهای Remote Access مانند Remote Desktop Protocol يا IDP در ملأ عام را هدف قرار می دهند توزيع می شود. پس از آن كه كاربر نهايی محتوای مخرب را كه اغلب بهصورت فايل قانوني نمايش داده ميشود اجرا ميكند، رمزگذاری انجام میشود و پیامی نمایش داده میشود که درخواست باج میکند. یادداشت باج معمولاً كاربر را تهديد به از دست رفتن دائمی دادهها، انتشار مالكيت معنوی يا محتوای شرمآور میكند. شرکتها، سازمانهای غیرانتفاعی، دولتها و مدارس كوچك و بزرگ سازمانهای تبهكار متعددی قرار می گيرند که از باجافزار استفاده میکنند. DoppelPaymer، Egregor/Maze، NetWalker، REvil و Ryuk نمونههايی از برجستهترين سازمانهای باجافزار هستند. اين شركتها، با اين كه از انواع مختلف باجافزار استفاده می كنند، از Attack Vectorهای مشتركی برای آسيب استفاده می كنند كه از جمله آن می توان به تلاشهای Brute Force در سرويسهای در ملأ عام نظير RDP، سوءاستفاده از نرمافزارهای تحتوب قديمی و آسيبپذيری های شناختهشده و بعضاً اصلاحنشده اشاره كرد.

سناریوهای توزیع باجافزار

این مقاله بر سه سناریو خاص باجافزار تمركز می كند و بررسی می كند كه چگونه می توان با راهكارهای VMware در استراتژی دفاع در عمق حملات عليه پردازشهای كاربر نهايی، Private Cloud و محيطهای Multi-cloud را محافظت و شناسايی كرد و به آنها پاسخ داد.

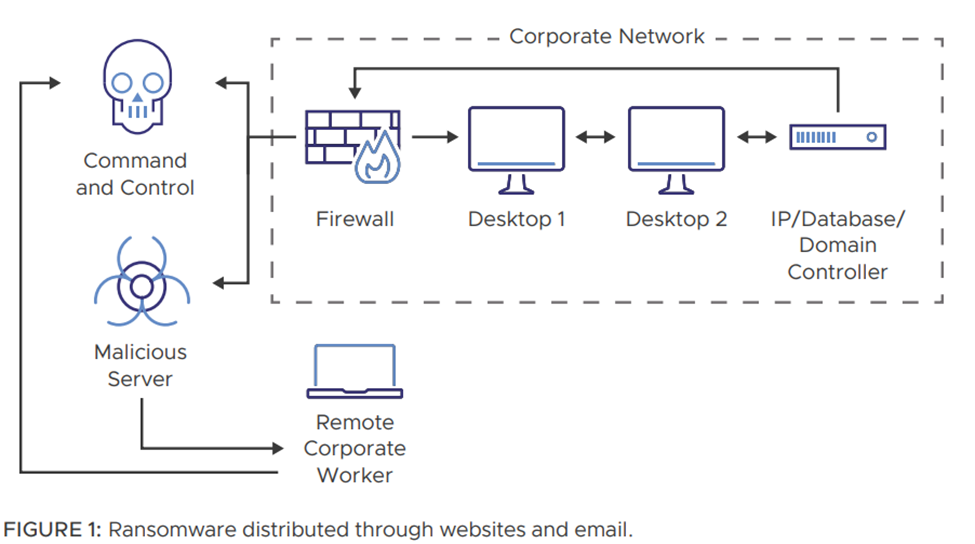

باج افزاری كه از طریق وبسایتها یا ایمیل توزیع میشود

ممكن است كاربر بههنگام كار در هركجا بهاشتباه باجافزاری را از وب سرور خارجي يا لينكی در ايميل دانلود كند. اين نرمافزار پس از اجرا شدن يك کلید رمزنگاری تولید میکند که به وب سرور خارجی ارسال میشود. سپس بدافزار با سوءاستفاده برای خود امتياز می خرد تا در سراسر شبكه منتشر شود. این نرمافزار مخرب Backupهای محلی، Shadow Copyها در ویندوز و Backupهای Time Machine در MacOS را حذف میکند، فایلها را بر ماشینهایی که در آنها منتشر شده است رمزگذاری میکند و در ازای رمزگشایی این فایلها، مبلغی طلب میکند. شكل پایین باجافزار توزيعشده از طريق وبسايت و ايميل را نمایش میدهد.

بیشتر بخوانید: حملات باجافزاری مخفیانه با استفاده از ماشین مجازی

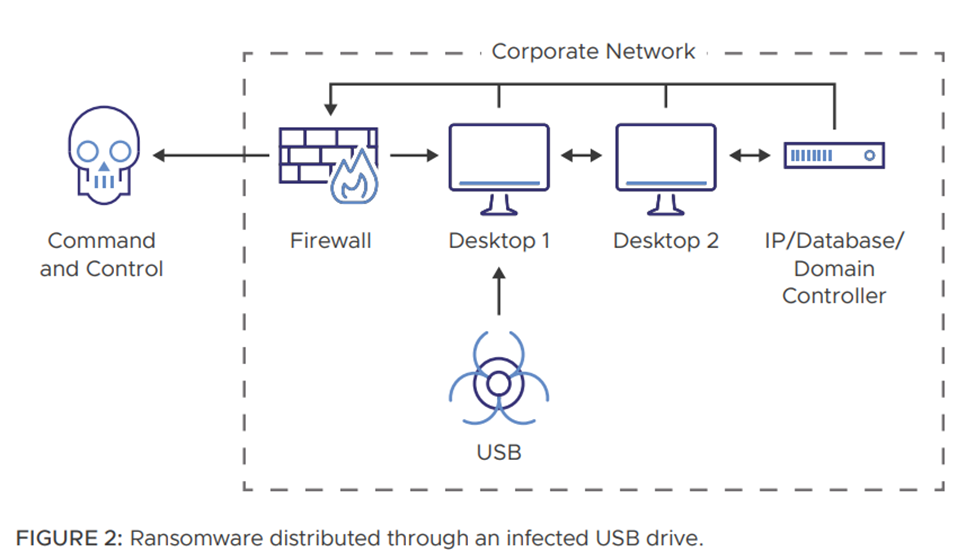

باج افزاری كه از طریق درايو USB آلوده توزیع میشود

در اين سناريو، کاربر دستگاه USB بدون علامتی پیدا کرده و آن را در سیستم خود قرار میدهد. اين دستگاه USB حاوی نرمافزار مخربی است که ممکن است بهطور خودکار یا با دخالت کاربر اجرا شود. این نرم افزار مخرب Master Boot Record يا MBR دستگاهی را که در آن قرار داده شده است، رمزگذاری میکند، سپس شبکه محلی را اسکن میکند تا سيستمهايی آسيبپذير بيابد و در آنها منتشرشود. بدافزار پس از انتشار، سیستمهای آلوده را Reboot مجدد میکند و درخواست باج به کاربر ارائه میشود. شكل باجافزاری كه از طريق درايو USB آلوده توزيع می شود را نمایش می دهد.

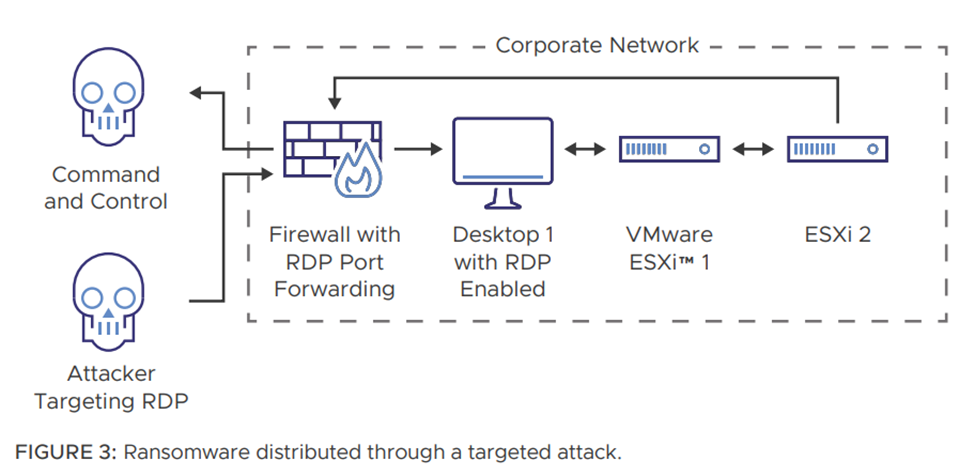

باجافزاري كه از طریق حمله هدفمند توزیع میشود

مهاجمان اطلاعات اعتباری معتبر كاربر را از طریق حمله Brute Force به RDP در ملأ عام به دست می آورند. اين اطلاعات اعتباری متعلق به مدیر VMware است که از آنها در چندین هاست VMware vSphere استفاده کرده است. مهاجم میتواند یک پوسته امن، Secure Shell يا SSH را بر میزبانهای vSphere فعال کند و باجافزار را برای رمزگذاری فایلهای VMDK در همه سرورهای مجازی بر این هاستها آپلود کند. آنچه باقی می ماند درخواست باجی در هاستهای vSphere خواهد بود.

شكل بالا باجافزاری كه از طريق حمله هدفمند توزيع می شود را نمایش می دهد. باجافزاری از طریق وبسایتها یا ایمیل، درایو USB آلوده یا حمله هدفمند منتشر ميشود، در بخش راهكارهای محاسباتی کاربر نهایی در اين مقاله بررسی می شود. اگر مهاجم از کاربران نهایی فراتر رفته و به یک شبکه Private Cloud يا Public Cloud دست يافته باشد، قابليتهايی كه در دو بخش راهكارهای Private Cloud و Multicloud مستند شده است، براي محافظت در برابر باجافزار، تشخيص آن و پاسخ به آن ضروری خواهد بود.

راهكارهای VMware برای باجافزار

تعريف استراتژی دفاع در عمق

استراتژی دفاع در عمق حالتی است كه چندلايه حفاظتي در Endpointها، Public Cloudها و Private Cloudها پيادهسازی می شوند تا از سازمان در برابر رويداهای امنيت سايبری محافظت كنند. در این بخش، توصیههایی درباره نحوه اجرای دفاع در عمق برای ایمنسازی بهتر سازمانها در برابر حملات باجافزار آورده شده است. اين توصيهها با اين كه بهطور خاص به مسئله باجافزار نمی پردازد، بنياد امنيتی قدرتمندي برای دفاع در عمق فراهم می كند. به كاربران توصيه می شود از بهترين روشهای زير در حوزه دفاع در عمق پيروي كنند:

• برنامه اطلاعرسانی و آموزش – کاربران نهایی هدف اصلی هستند. همه افراد در سازمان باید از تهدید باجافزار آگاه باشند و نحوه دريافت آن را بشناسند.

• اسکن ایمیل – قبل از آن كه تهديد به كاربران نهايی برسد، بايد اسكن محتوا و فيلترينگ ايميل براي تشخيص تهدديدات استفاده كرد.

• فیلترهای Spam – این فیلترها از رسیدن ایمیلهای Phishing به کاربران نهایی جلوگیری میکند. همچنین، فیلترهای Spam با استفاده از فناوری هایی مانند Sender Policy Framework و DomainKeys Identified Mail، ایمیلهای ورودی را احراز هویت میکنند.

بیشتر بخوانید: راهکارهای الزامی برای حفاظت سازمان در برابر حملات باجافزار

• Block کردن تبلیغات – باج افزار اغلب از طریق تبلیغات مخربی توزيع می شود که هنگام بازدید از سایتهای خاصي برای كاربر نمايش داده می شود. مسدود کردن تبلیغات میتواند خطر انتشار باجافزار از اين طريق را كاهش دهد.

• فایروالها – این نرم افزارها یا تجهيزات سختافزاری ترافیک شبکه را از طریق دسترسی یا رد Policyها يا Ruleها كنترل میکنند. این Ruleها شامل رد کردن یا درج مجوز آدرسهای IP، آدرسهای MAC و پورتها است. همچنین فایروالهای خاص هر برنامه كاربردي مانند فايروالهای برنامههای كاربردی تحت وب (WAF) و دروازههای ايميل ايمنی وجود دارند که متمركز بر حذف فعاليتهای مخربی هستند كه آن برنامه كاربردی خاص را هدف گرفته است.

• سیستمهای تشخیص نفوذ یا پیشگیری از نفوذ (IDS/IPS) – زمانی که ترافیک شبکه مخرب شناسایی میشود، یک IDS هشداری ارسال میکند و در عين حال IPS تلاش میکند از فعالیت مخرب شناساییشده در شبکه یا ایستگاه کار کاربر جلوگیری کرده و در اين خصوص هشدار دهد. این راهكارها براساس Signatureهای فعاليت مخرب شناختهشده در شبكه، حملات را شناسایی می كنند.

• Endpoint Detection and Response يا EDR – نرمافزار یا Agentهايی است که در سیستم Client (مثلاً لپتاپ یا تلفن همراه کاربر) قرار دارند و محافظت با آنتی ويروس و قابليتهای هشداردهی، تشخيص، تجزيه و تحليل، ردهبندی تهديد و هوش تهديدات را براي كاربر فراهم ميكنند. اين راهكارها بر مجموعه Ruleها (يعنی Signatareها يا Ruleهای Firewall) يا فرآيندهای استنتاجي (يعنی تشخيص رفتارهای غيرعادی يا مخرب) اجرا می شود.

• تقسیمبندی شبکه – به شيوه تقسيم يك شبكه به چندين زيرشبكه گفته می شود كه براساس نيازهای كسبوكار و الزامات تكنولوژی طراحی شده است. در اين حالت ممکن است زیرشبکههای مختلف برای مدیران اجرایی، مالی، عملیات و منابع انسانی ايجاد شود. این شبکه ها ممکن است بسته به سطح امنیت موردنیاز قادر به برقراری ارتباط مستقیم نباشند. بخشبندی اغلب با استفاده از سوئیچهای شبکه یا Ruleهای فايروال انجام میشود.

• بررسی ترافیک داخلی شرقی-غربی – اين كار در زمانی که ترافیک رمزگذاری شده است، امكان تشخيص اختلال در Certificateها فراهم می شود.

• بررسی ترافیک شمال-جنوب را بررسی – با اين كار ترافیک فرمان و کنترل (C&C) با استفاده از هوش تهدیدات برای شناسایی IPها، دامنهها و ديگر موارد مخرب شناسایی میشود.

• اسکن مصنوعات شبکه – اين روش بهطور پويا رفتار فايل را برای يافتن تهديدات تجزيه و تحليل می كند و از هوش مصنوعی برای تشخيص كد مخرب استفاده می كند.

• تجمیع Logها – Logها را از همه دستگاههای مهم، كنترلهای امنيتی و Endpointها در مكانی مركزی و برای همبستگی و تجزيه و تحليل جمعآوری می كند.

• اصل کمترین دسترسی – این امر مستلزم كنترلهای Policy و فنی است تا فقط به کاربران، سیستمها و فرآیندها دسترسی به منابعی (شامل شبکهها، سیستمها و فایلها) را كه برای اجرای نقش اختصاصدادهشده کاملاً ضروری هستند، فراهم كند.

- رمزهای عبور قوی – یک مکانیسم مهم احراز هویت در امنیت اطلاعات هستند. براساس راهنمایی هایی

- مدرن در زمينه رمزعبور، بهتر است برای هر حساب باارزشي از احراز هويت چندمرحلهای استفاده شود، رمزعبور عبارتي چندكلمهاي باشد و از يك رمزعبور مجدداً استفاده نشود.

• مدیریت Patch – فرآیند بهروزرسانی برای یک سیستم عامل، نرمافزار، سختافزار یا Plug-in است. اغلب، این Patchها آسیبپذیریهای شناساییشده را برطرف میکنند. اين آسيبپذيری ها ممكن است به تهديدكنندگان سایبری اجازه دسترسی غیرمجاز به سیستمها یا شبکههای اطلاعاتی را بدهد.

• Backup گرفتن منظم از دادهها – اين كار یکپارچگی Backupها را تأييد و فرآیند بازیابی را برای اطمینان از کارکرد آن آزمایش میکند.

• ايمنسازی Backupهاي آفلاين – با اين كار تضمین میشود که Backupها دائماً به رایانهها و شبکههایی که از آنها Backup می گيرند، متصل نباشند.

• انجام آزمون تست نفوذ و ارزيابی آسيبپذيری بهصورت سالانه