شناسایی و پاسخ سریع به رخدادهای امنیتی کار آسانی نمی باشد، یک تحلیلگر امنیتی میتواند دقایق یا حتی ساعتها وقت صرف یک هشدار کند. همچنین صدها هشدار وجود دارند که روزانه باید با آنها دستوپنجه نرم کرد؛ درنتیجه تحلیلگران کم و هشدارها زیاد هستند. مشکل واضح بوده، باید به تیمهای امنیتی کمک شود که زمان پاسخ خود را تسریع کنند و تعداد هشدارهایی که دریافت میکنند را هم کاهش دهند. برای شروع باید قابلیت دید را در محیط افزود تا بتوانند سریعتر تهدیدات را شناسایی کنند و به آنها پاسخ دهند. حتی بهتر از این، پاسخ خودکار به اولویتبندی هشدار میتواند دقیقهها را تبدیل به ثانیه و ساعتها را تبدیل به دقیقه کند؛ این باعث رضایمندی همگان می باشد. این امر باعث میشود که تهدیدات موذی مثل بدافزار جای کمتری برای مخفی شدن و تکثیر داشته باشند و میزان آسیبی که میتوانند ایجاد کنند کاهش یابد و این یعنی تحلیلگران امنیتی دچار استرس خوشحالتر میشوند.

باوجوداینکه داشتن یک تحلیلگر خوشحال خبر خوبی است، زندگی در دنیای پرسرعت امنیت همیشه ساده نیست و تیمهای امنیتی باید تصمیم بگیرند که میخواهند سفر امنیتی خود را از کجا شروع کنند و همانطور که گفتیم، دانستن اینکه هر بخش از سازمان آنها در معرض نفوذ بوده و آنها زودتر باید شکافهای امنیتی را شناسایی کنند میتواند حتی برای بهترین تحلیلگران، کار دشوار و پردردسری باشد.

در ادامه مسائل امنیتی همراه با بهترین راهکارها و ایدههایی مطرح میشود که به تیمهای امنیتی کمک میکنند در هنگام پیادهسازی یا بهبود Splunk Enterprise Security موفقیت کسب کنند.

اطلاعات مهم اعتباری دچار نقض امنیتی

اطلاعات مهم کاربر زمانی دچار نقض امنیتی میشود که مهاجم از طریق روشهایی مثل حملات Phishing یا نقض امنیتی ایمیل کسبوکار که امتحان خود را پس دادهاند اطلاعات اعتباری کارمندان را به دست میآورد. وقتی که مهاجمین با اطلاعات اعتباری معتبر وارد محیطی شوند، شروع میکنند به جستجو برای آسیبپذیریها تا به هدف خود برسند و روز یک تحلیلگر امنیتی را خراب کنند. بدتر از همه این است که چون عامل تهدید با اطلاعات اعتباری معتبر لاگین کرده است، ظاهر یک کاربر کاملاً قانونی را دارد و باعث میشود شناسایی تهدید کار بسیار دشواری شود.

پاسخ راهکار Splunk ES به نقض امنیت اطلاعات اعتباری کاربر

راهکار Splunk ES میتواند موقعیتهایی را شناسایی کند که اطلاعات اعتباری کاربر دچار نقض امنیتی شدهاند و توسط کسی به غیر از فرد یا برنامه کاربردی مجاز مورداستفاده قرار نمیگیرند. ES همچنین میتواند پوششی را برای استفادهی مشترک یا عمومی از حساب کاربری فراهم کند. استفاده از مدلسازی رفتاری Splunk User Behavior Analytics یا UBA به تحلیلگران اطلاع میدهد که کاربر چه زمانی رفتار متفاوتی از آنچه بهعنوان رفتار عادی تعریف شده است، دارد. فرایند شناسایی شامل تشخیص فعالیت غیرعادی یا مخرب Active Directory یا AD، مثل عملیات روی خود، کاربر حذف شده، حسابهای کاربری غیرفعال و بازیابی حساب کاربری است.

شرح پلتفرم Splunk: مزایای و ویژگیهای آن

ویدیوهای بیشتر درباره ی اسپلانک

نقض امنیتی کاربر با دسترسی بالا

نقض امنیتی کاربر با دسترسی بالا زمانی رخ میدهد که یک هکر از طریق تکنیکهای مهندسی اجتماعی یا Exploitهای Zero-Day به یک حساب کاربری با دسترسی بالا دست پیدا میکند. در این حملات، هکرها معمولاً کاربران با اولویت بالا را هدف قرار میدهند که دارای دسترسی مدیریتی به داراییهای حساس یا اختیارات در سطح اجرایی هستند. به همین دلیل است که تحلیلگران امنیتی باید بلافاصله تشخیص دهند که یک حساب کاربری دارای دسترسی بالا چه زمانی دچار نقض امنیتی شده است. برای این نقض امنیتی، هکر باید ابزار امنیتی قدیمی مثل فایروالها یا مدیریت رخداد و اطلاعات امنیت یا SIEM قدیمی را که برای دفاع در مقابل تهدیدات شناخته شده ساخته شدهاند، دور بزند. وقتی که هکر وارد شد، معمولاً شروع میکند به جستجو برای پیدا کردن دسترسی بیشتر از طریق جمعآوری اطلاعات حساس دیگر، مثل رمزهای عبور یا Keyهای SSH.

پاسخ Splunk به نقض امنیتی کاربر با دسترسی بالا

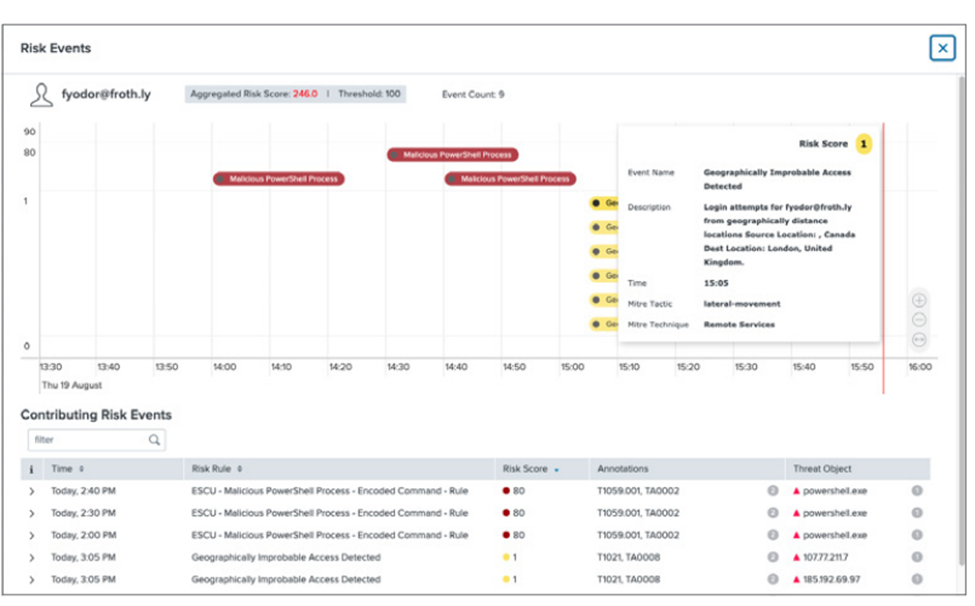

راهکار Splunk ES از هشداردهی برمبنای ریسک یا RBA استفاده میکند تا از طریق ارتباط دادن ریسکها به کاربران و نهادها تهدیدات پیچیده را شناسایی کند و فقط وقتی که از آستانههای رفتاری عبور میشود و تاکتیکهای MITRE ATT&CK رعایت میشوند هشدار را فعال میکند. با ساختن مجموعهی جامعی از تخصیصها با RBA و Splunk UBA و ایجاد مبنایی رفتاری از هر حساب کاربری، شناسایی ناهنجاریها در مقایسه با رفتار مبنایی کاربر ساده میشود. این امر معمولاً نشاندهندهی استفادهی شدید، دسترسی نادر، احتمال خرابکاری یا مخفی کردن ردپا است. وقتی که تفاوت رفتار کاربر با رفتار عادی ادامه پیدا کند، اطمینان UBA افزایش پیدا میکند و احتمال شدید بودن ریسک بالا میرود.

بیشتر بخوانید: بررسی شش گام مهم برای یک پلتفرم امنیتی بهینه همراه با Splunk

مثالهایی که نشانگر شناسایی نقض امنیتی هستند، شامل استفاده از حسابهای کاربری سرویس برای دسترسی به VPN یا لاگینهای تعاملی، Data Snooping، حذف لاگهای ممیزی و دسترسی به اطلاعات محرمانهاند.

تهدیدات داخلی

تهدید داخلی زمانی رخ میدهد که یک کارمند با دسترسی به اطلاعات دارای سطح دسترسی بالا هدفمندانه یا تصادفاً از دسترسی خود سوءاستفاده میکند تا به سازمانی که درون آن کار میکند لطمه بزند. این مسئله آنقدر متداول است که تهدیدات داخلی دو سوم حملات یا از دست رفتن داده را تشکیل میدهند. نقض امنیتی اطلاعات اعتباری کاربر، نقض امنیتی کاربر با دسترسی بالا و تهدیدات داخلی همگی به رفتارهای عادی مربوط هستند که در آنها اطلاعات اعتباری به دلایل نادرست Exploit میشوند.

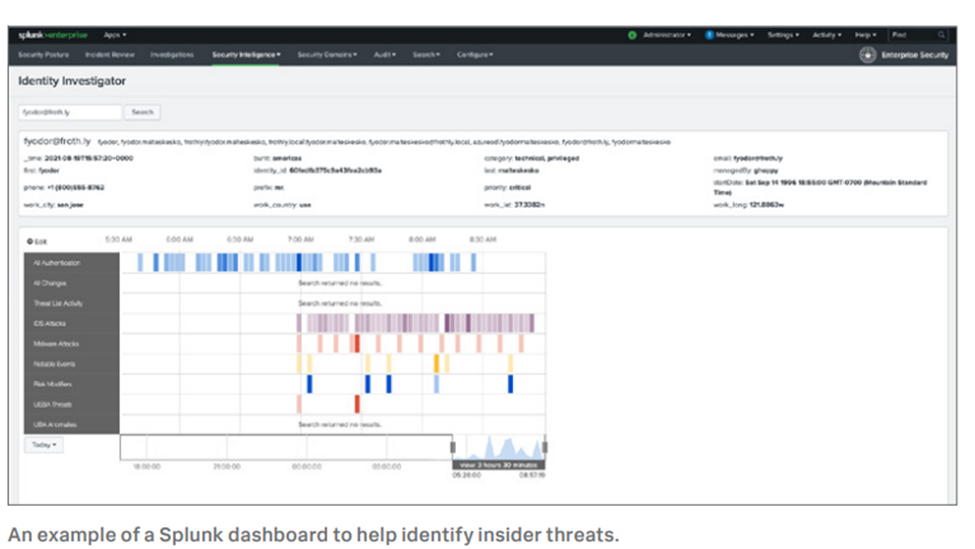

پاسخ Splunk به تهدیدات داخلی راهکار Splunk ES و UBA وضعیت مهاجم را که در محیطهای سازمان، Cloud و موبایل حرکت میکند ثبت میکند. فعالیت وی توسط الگوریتمهای یادگیری ماشینی پیشرفته تجزیهوتحلیل میشود تا مبنایی ایجاد شود و فاصله گرفتن از آن مبنا و ناهنجاریها بهصورت Real-Time مشخص گردد. کل اقدامات هکر در محیط در یک توالی قرار میگیرد که از شناسایی الگو و همبستگی پیشرفته استفاده میکند تا زنجیرهی کشتار مشخص شود و تیمهای امنیتی بتوانند بلافاصله دست به اقدام بزنند.

باجافزار

باجافزار نوعی از بدافزار است که متأسفانه محبوبیتش در حال افزایش است. این تهدید حتی توجه رئیسجمهور جو بایدن را نیز جلب کرده است. این حمله زمانی رخ میدهد که هکرها حملات Phishing را پیادهسازی میکنند تا کاربران ناآگاه مجبور شوند دسترسی سطح بالای خود را ارائه دهند. سپس بدافزار وارد عمل میشود و تمام یا بخشی از فایلهای کاربر را رمزگذاری میکند. در این مرحله، مهاجمین درخواست باج میکنند.نام این حمله هم از همین جا گرفته شده است) تا فایلها را آزاد کنند؛ این باج گاهی به میلیونها دلار از رمز ارز هم میرسد.

پاسخ راهکار Splunk ES به باجافزار

Splunk ES از Splunk ES Content Update یا ESCU بروزرسانیهایی را دریافت میکند که به تحلیلگران امنیتی محتوای امنیتی از پیش بستهبندیشدهای را میدهد که کمکشان میکند با تهدیدات حساس به زمان که در جریان هستند، روشهای حمله و مشکلات امنیتی دیگر مبارزه کنند. در حال حاضر 35 مورد کاربرد باجافزار در ESCU فراهم شده است و وقتی تهدیدات جدید شناسایی میشوند، تیم تحقیقات تهدید Splunk آنها را مهندسی معکوس میکند تا بروزرسانیهای خودکاری را از طریق ESCU ارائه کند و اطمینان حاصل کند که شناساییها به روز هستند.

امنیت Cloud

امنیت Cloud بر این مبنا ساخته شده است که امنیت سایبری باید از Perimeter فاصله بگیرد و رویکرد متمرکز بر شبکه خود را کنار بگذارد؛ رویکردی که بسیاری از راهکارهای امنیتی قدیمی هنوز از آن استفاده میکنند. این موضوع به لطف بیماری کووید-19 و حرکت جمعی به سمت Cloud و کار از خانه اتفاق افتاده است.

به دلیل افزایش رایانش Cloud و حرکت اجزای حیاتی کسبوکار شرکتها به سمت Cloudهای عمومی مثل Google Cloud Platform یا GCP، Amazon Web Services یا AWS یا Microsoft Azure، مهم است که سازمانها بهسادگی دادههای خود را بهصورت Real-Time تجزیهوتحلیل کنند تا بهتر بتوانند قابلیت دید لازم برای عقب نیفتادن از مهاجمین را بدست آورند.

بیشتر بخوانید: ویژگیهای Splunk Enterprise و مزایای استفاده از آن – قسمت اول

نحوهی تقویت امنیت Cloud توسط Splunk

Splunk ES استفاده از اطلاعات داراییها و هویتهای A&I متعلق به Azure، AWS و GCP را ساده میکند تا بتوان بهطور یکپارچه جداول A&I را در Splunk پر کرد. Splunk ESهمچنین قابلیت شناسایی Out-of-the-Box را در احراز هویت، ترافیک شبکه و تغییرات پیکربندی برای سه ارائهدهندهی Cloud بزرگ فراهم میکند. از طریق Map کردن مدلهای دادهی ارائهدهندگان Cloudی که به آنها اشاره شد با مدل اطلاعات متداول Splunk، پوشش دادهی Cloud حیاتی به جریانهای کاریِ شناسایی و بررسی موجود در یک شرکت تزریق میشود.