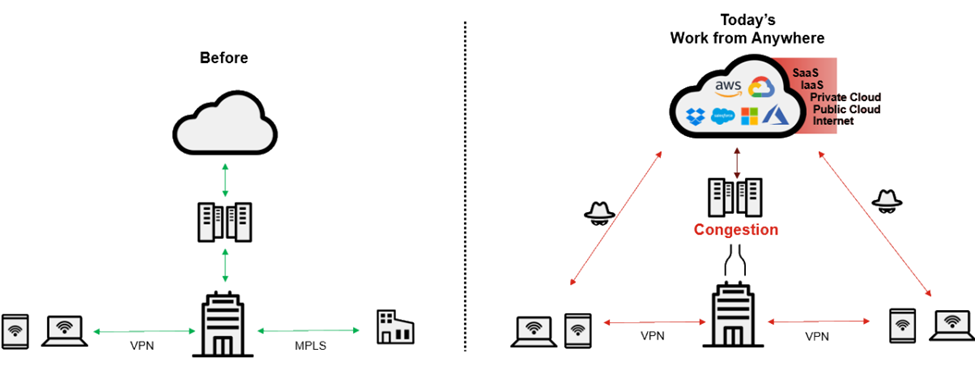

در این مقاله در مورد راهکار FortiSASE و همچنین رویکرد پیشنهادی Fortinet برای پیکربندی Secure Web Gateway یا SWG با راهکار VPN برای FortiSASE توضیح خواهیم داد. با افزایش تقاضا برای نیروی دورکار و انتقال تعداد بیشتری از برنامههای کاربردی بیشتر در حال انتقال به کلود، سازمان ها باید زیرساخت شبکه را طوری برای کارمندان خود فراهم کنند که آنها بتوانند از هر نقطهای با امنیت کامل به کارشان بپردازند. با این که برخی از سازمانها برای دسترسی ایمن به دستگاهها و سرورهای On-premise راهکار VPN ارائه میدهند، ممکن است امنیت نیروی دورکار را بههنگام دسترسی به سرویسهای کلود در اینترنت نادیده بگیرند. برخی دیگر از سازمانها ممکن است آمادگی لازم برای میزان منابع موردنیاز بهمنظور ایمنسازی کل ترافیکی که از دورکاران میآید را با استفاده از زیرساخت موجود نداشته باشند.

این راهنمای پیادهسازی به این موضوع میپردازد که چگونه FortiSASE Secure Web Gateway میتواند دسترسی مستقیم به اینترنت را برای نیروی دورکار فراهم نماید و در عین حال از زیرساختهای موجود شبکه برای دسترسی به منابع داخلی سازمان از طریق VPN پشتیبانی کند.

مخاطبان موردنظر راهکار FortiSASE

این راهکار FortiSASE برای مخاطبان فنی، از جمله معماران سیستم و شبکه، مهندسان طراحی، مهندسان شبکه و مهندسان امنیت که قصد دارند با FortiSASE Secure Web Gateway حین یکپارچه شدن با زیرساختهای موجود شبکه، برای نیروی دورکار خود امنیت ایجاد کنند در نظر گرفته شده است، لازم به ذکر است که سازمانها و شرکت ها و حتی شرکت های کوچک و متوسط می توانند از این راهکار استفاده کنند. در این مقاله فرض بر این است که خواننده با مفاهیم اولیه برنامههای کاربردی، شبکه، مسیریابی، امنیت و Proxy آشناست و درک اولیهای از معماری شبکه و دیتاسنتر دارد. کاربران باید ابتدا محیط خود را ارزیابی کنند تا مشخص کنند که آیا معماری و طرحی که این راهکار ارائه میدهد برای آنها مناسب است یا خیر.

بیشتر بخوانید: امنیت وب با استفاده از قابلیت های BIG-IP APM – قسمت اول

شرح راهکار

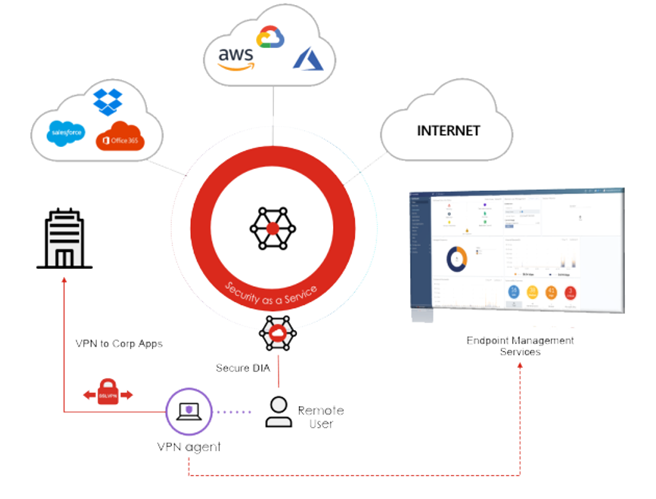

راهکار FortiSASE برای اتصال از راه دور کاربران راهکار هایی ارائه میدهد بدین صورت که در وهله اول، کاربران میتوانند با استفاده از FortiClient VPN در حالت Endpoint متصل شوند یا ترافیک را از رایانه شخصی خود به Gateway در حالت Secure Web Gateway/Proxy ارسال کنند. مورد کاربردی که این مقاله موردبحث قرار میدهد، از حالت دوم برای Proxy کردن امن ترافیک به FortiSASE Gateway استفاده میکند تا ترافیک اینترنت را ایمن سازد. FortiSASE ترافیکی را که از طریق IPsec یا SSL VPN برای شبکه سازمان ارسال میشود Proxy نمیکند. این عمل FortiSASE باعث میشود ترافیک موجود سازمان بدون اختلال باقی بماند و در عین حال ترافیکی را که کاربران Remote از طریق دسترسی مستقیم به اینترنت به آن دسترسی مییابند، ایمنتر میسازد. از آنجایی که Gatewayهای FortiSASE زیادی در مکانهای جغرافیایی مختلف پیادهسازی شدهاند، کاربران Remote میتوانند با کمترین میزان تأخیر به نزدیکترین دروازه متصل شوند. این امر برای سازمانهایی که نمیتوانند در مکانهای مختلف زیرساخت ایجاد کنند، مقیاسپذیری فراهم میکند. در عین حال که این راهکار با همه Vendorهای امنیت و VPN سازگار است، این مقاله پیادهسازی سناریویی را به تصویر میکشد که در آن FortiGate امنیت سازمان را فراهم می کند. کاربران در صورت تمایل میتوانند از سرویسهای مدیریت Endpoint برای پیادهسازی FortiClient استفاده کنند تا از Endpointها محافظت و بررسی وضعیت Zero Trust را انجام دهند.

بیشتر بخوانید: امنیت وب با استفاده از قابلیت های BIG-IP APM – قسمت دوم (پایانی)

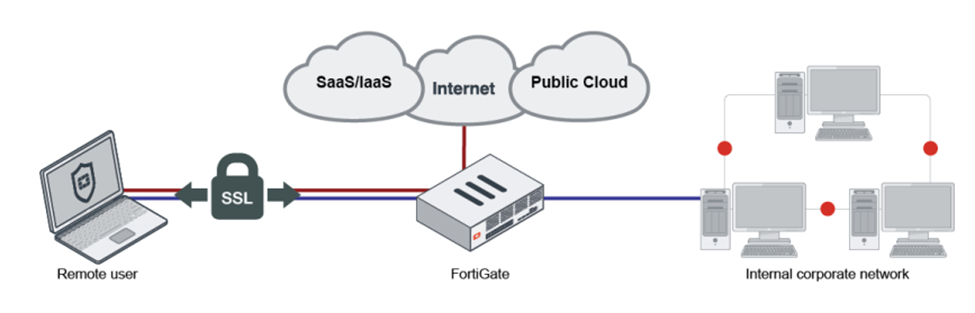

در این مقاله شرح طراحی موارد کاربردی و توپولوژی شبکه SSL VPN مربوط به سازمانی می باشد که یکی از راهکار های Teleworking موجود را با استفاده از FortiGate SSL VPN پیادهسازی کرده است. این پیادهسازی از حالت Tunneling برای تونل کردن تمام ترافیک عبوری از FortiGate، از جمله دسترسی به اینترنت و برنامههای کاربردی کلود استفاده میکند.

شرح طراحی

موارد کاربرد و توپولوژی: شبکه SSL VPN

در پیادهسازی فعلی، سازمانی راهکار Teleworking موجود را با استفاده از FortiGate SSL VPN پیادهسازی کرده است. این پیادهسازی از حالت Tunneling برای تونل کردن تمام ترافیک عبوری از FortiGate، از جمله دسترسی به اینترنت و برنامههای کاربردی استفاده میکند. شکل پایین نشان می دهد که راهکار VPN می تواند از Vendorهای امنیتی Fortinet استفاده کند.

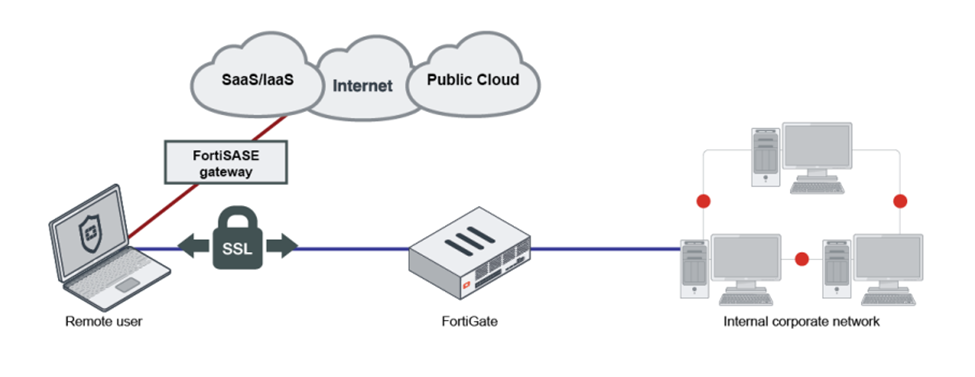

FortiSASE SWG با SSL VPN

سازمان میتواند در جهت امنیت اتصال مستقیم کارمندان دورکار به اینترنت از راهکار FortiSASE استفاده نماید. به طور خاص، اتصال به FortiSASE در حالت Secure Web Gateway در عین حال که همچنان ترافیک را در امنیت به FortiSASE Gateway پراکسی میکند، راهکاری برای اتصال فراهم میکند. این راهکار بهجای Tunneling تمام ترافیک به Gateway سازمان، از Tunneling جدا استفاده میکند تا صرفاً ترافیکی را که مقصدش شبکه سازمان است، جداگانه تونل کند. در نتیجه دسترسی کاربران Remote به اینترنت از طریق Gatewayهای FortiSASE که مختص ایمنسازی همین دسترسی است، فراهم خواهد شد و در عین حال پهنای باند و منابعی که بر فایروال شرکت بهمنظور اسکن ترافیک اینترنت Remote ذخیره میگردد، Offload میشود.

مفهوم و ملاحظات طراحی

پیکربندی پروکسی طراحی راهکار FortiSASE از حالت FortiSASE Secure Web Gateway استفاده میکند که پیکربندی و میزبانی فایل Proxy Autoconfiguration یا PAC برای Endpointهای مربوط بهمنظور اتصال به FortiSASE Gateway را شامل میشود. FortiSASE فایل PACای را که از قبل پیکربندی شده است برای استفاده در سرور FortiSASE ارائه میدهد. کاربران میتوانند PAC را دانلود و تنظیم کنند تا SSL VPN Gateway و شبکههای داخلی دیگر Proxy نشوند. سرور کاربر باید فایل PAC سفارشی را Host کند. پس از Host شدن فایل PAC، کامپیوترهای Endpoint باید پیکربندی شوند تا سرور پراکسی را فعال کنند و برای بازیابی تنظیمات پراکسی به فایل PAC رجوع نمایند. به کاربران ویندوز توصیه میشود تنظیمات پراکسی را در سطح سیستم عامل یا OS انجام دهند تا تمام ترافیک پراکسی شود. در سایر سیستمعاملهایی که گزینهای برای پیکربندی تنظیمات پراکسی در سطح سیستمعامل وجود ندارد، میتوان مرورگر را طوری پیکربندی کرد که به فایل PAC رجوع کند. کاربران باید برای مدیریت متمرکز تنظیمات پراکسی در Endpointها، مدیریت Group Policy برای Windows یا سایر سیستمهای مدیریت متمرکز مانند مدیریت دستگاههای متحرک را لحاظ کنند.

پیکربندی کاربران در راهکار FortiSASE

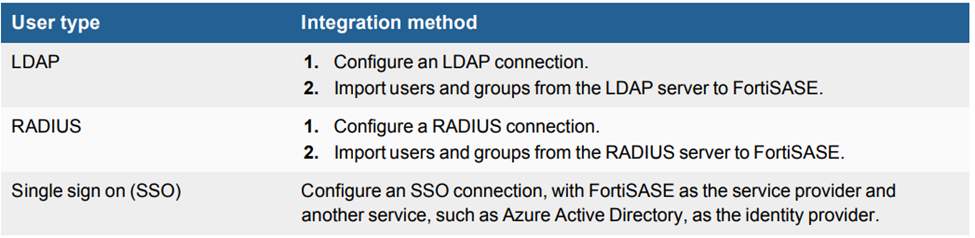

سازمان Userها را در FortiSASE برای احراز هویت و اتصال به FortiSASE Gateway پیکربندی میکند. اگر SAML SSO در FortiSASE فعال باشد، نمیتوان اتصال LDAP یا RADIUS را پیکربندی نمود. کاربران باید هنگام طراحی راهکار، محل تعریف کاربران در سازمان خود را در نظر بگیرند.

پیکربندی VPN

فرض این راهکار بر این است که کاربران از قبل Gatewayهای VPN را برای ایمنسازی ترافیک شبکه داخلی سازمان خود پیکربندی کردهاند. همان طور که مثال نشان میدهد، برخی از سازمانها نیز ممکن است فایروال سازمان خود را برای ارسال و اسکن تمام ترافیک پیکربندی کرده باشند. در این حالت، برای جلوگیری از ارسال تمام ترافیک از طریق فایروال شرکت، لازم است Split Tunneling فعال گردد تا صرفاً ترافیکی که به شبکه شرکت ارسال میشود بهVPN Gateway ارسال شود، می توان گفت راهکار FortiSASE پراکسی انجام میدهد و سایر ترافیکها را اسکن میکند.

مدیریت Endpoint

سازمانها همچنین ممکن است برای امنیت بیشتر از FortiClient EMS برای مدیریت و امنیت Endpoint و بررسی وضعیت Zero Trust Endpoint استفاده کنند. فرض بر این است که کاربرانی که پیش از این از EMS داخلی یا FortiClient Cloud استفاده میکردند، به ادامه استفاده از راهکار خودشان برای مدیریت Endpointها ادامه دهند. نیازی نیست تغییری در مدیریت Endpoint ایجاد شود.

شرح پیادهسازی راهکار FortiSASE

در این بخش مراحل اصلی پیادهسازی این راهکار شرح داده میشود.

1. سازمان نمونه FortiSASE خود را آماده و مناطقی را که کاربرانش در آن قرار دارند انتخاب میکند. لایسنسهای ورودی را در صورت نیاز وارد می کند.

2. کاربران پیکربندی میشوند.

3. Policyهای Secure Web Gateway را برای اعمال اسکن و فیلتر دلخواه برای کاربران سازمان پیکربندی میشوند

4. فایل Proxy Autoconfiguration یا PAC از پورتال FortiSASE دانلود میشود.

5. فایل PAC بر یک سرور در دسترس خارجی Host میشود.

6. تنظیمات پراکسی در Endpointها برای رجوع به فایل PAC پیکربندی میشود.

7. تنظیم VPN SSL برای فعالسازی Split Tunneling تغییر داده میشود.