این روزها در مورد تقسیمبندی به اجزای کوچک یا همان Micro Segmentation در راهاندازی Zero Trust چیزهای زیادی میشنوید که درست هستند. این شیوه، برای جلوگیری از حرکت جانبی غیرمجاز در منابع شبکه، به یکی از بهترین روشهای امنیتی اثباتشده تبدیل شده است. این شیوه شامل تقسیمبندی شبکهی شما به بخشهای جدا شده یاMicro Segmentation یا همان segmentsهاست که هر بخش مجموعهای از سیاستها و کنترلهای امنیتی خاص خود را دارد. به این ترتیب، حتی اگر رخنهای رخ دهد یا تهدیدی بالقوه به یک منبع دسترسی پیدا کند، شعاع انفجار محدود خواهد شد.

همانند بسیاری از اقدامات امنیتی دیگر، راههای مختلفی برای دستیابی به هدف وجود دارد که معمولاً بیشتر آنها به محیط منحصر به فرد و مخصوص کاربر بستگی دارند. در Micro Segmentation، نکتهی کلیدی داشتن یک شریک قابل اعتماد است که نه تنها یک راهکار امنیتی قوی ارائه میکند، بلکه باعث انعطافپذیری شما برای انطباق با نیازهای خود میشود و رویکرد «یک روش برای همه» را اجبار نمیکند. در حال حاضر، به طور کلی دو رویکرد مختلف وجود دارد که میتوانید برای دستیابی به اهداف Micro Segmentation خود استفاده کنید:

- یک رویکرد اجرای مبتنی بر Host است که در آن سیاستها بر روی خود کار اعمال میشوند. این کار را میتوان با نصب یک عامل بر روی بار کاری یا با استفاده از API ها در کلود عمومی انجام داد.

- دیگری رویکرد اجرای مبتنی بر شبکه است که در آن سیاستها بر روی یک دستگاه شبکه مانند یک فایروال شبکهی east-west یا سوئیچ اعمال میشوند.

ویدیوهای بیشتر درباره ی فایروال

در حالی که یک رویکرد اجرایی مبتنی بر Host به خاطر فراهم کردن دسترسی به سنجش فرآیندها، بستهها و CVEهای در حال اجرا بر روی بار کاری، بسیار قدرتمند است، ممکن است به دلایل بی شماری همواره یک رویکرد عملی نباشد. این دلایل ممکن است بخاطر بینش تیم برنامه، ترجیحات تیم امنیت شبکه، یا صرفاً بخاطر نیاز به رویکردی متفاوت، برای دستیابی به سهم در سراسر سازمان، باشد.

خلاصه اینکه، برای عملی کردن و دستیابی به Micro Segmentation، واضح است که دوگانهای پویا از امنیت مبتنی بر Host و شبکه، کلید دستیابی به یک استراتژی امنیت سایبری برای راهاندازی Zero Trust قوی و انعطافپذیر خواهد بود. در اوایل سال جاری، Cisco یکپارچهسازی بومی بین Cisco Secure Workload و Cisco Secure Firewall را با ارائهی این اصل و فراهمسازی انعطافپذیری بینظیر و نیز دفاعی دقیق و کامل برای کاربران، تکمیل کرد.

قابلیتهای یکپارچهسازی بومی بین Cisco Secure Workload و Cisco Secure Firewall

کاربرد یک: قابلیت دید شبکه از طریق یک فایروال شبکه

سفر به سمت Micro Segmentation با قابلیت دید شروع میشود. این فرصتی عالی است تا کلیشهای را در اینجا یادآوری کنم: «شما نمیتوانید از آنچه که نمیبینید، محافظت کنید». در بافتِ Micro Segmentation، قابلیت مشاهدهی جریان، مبنایی را برای ایجاد طرحی از نحوهی ارتباط برنامهها، و نیز کاربران و دستگاهها با یکدیگر، در داخل و خارج از مرکز داده، فراهم میکند.

همانطور که در شکل زیر نشان داده شده است، یکپارچهسازی بین بار کاری و فایروال ایمن، امکان دریافت سوابق جریان NSEL را برای ارائهی قابلیت دید جریان شبکه فراهم میکند. شما میتوانید این دادههای جریان شبکه را با آوردن در قالب برچسبها و تگها از سیستمهای خارجی مانند CMDB ،IPAM، منابع هویت و غیره غنی کنید. این مجموعه دادههای غنیشده سازمان را قادر میسازد تا الگوهای ارتباطی و هر گونه شاخص سازش را در سراسر چشمانداز برنامهی خود به سرعت شناسایی کرده، و فوراً وضعیت امنیتی خود را بهبود ببخشید.

کاربرد دو: Micro Segmentation با استفاده از فایروال شبکهی شرقی-غربی

ادغام Secure Firewall و Secure Workload دو روش مکمل قدرتمند را برای کشف، گردآوری و اجرای سیاستهای تقسیمبندی Micro Segmentation ،Zero Trust فراهم میکند. توانایی استفاده از دو روش مبتنی بر Host و مبتنی بر شبکه و یا ترکیبی از این دو روش، به شما انعطافپذیری لازم را میدهد تا بتوانید مانند شکل زیر روشی را، که به بهترین وجه با نیازهای کسبوکار و نقشهای تیم شما مطابقت دارد، استفاده کنید.

صرف نظر از استفاده از یک رویکرد یا ترکیبی از آنها، یکپارچهسازی شما را قادر میسازد تا بهطور کامل از تمام قابلیتهای Secure Workload بهرهمند شوید؛ از جمله:

قابلیت های Secure Workload

- کشف و تجزیه و تحلیل سیاستها: با تجزیه و تحلیل دادههای جریان دریافت شده از فایروال ایمن، که از ارتباطات بار کاری شرق و غرب محافظت میکند، به طور خودکار سیاستهایی را کشف کنید که برای محیط شما طراحی شده اند.

- اجرای سیاستها: فایروالهای متعدد شرقی-غربی تعبیه شده بهمنظور خودکارسازی و اجرای سیاستهایMicro Segmentation روی یک فایروال خاص یا مجموعهای از فایروالها از طریق Secure Workload.

- نظارت بر انطباق با سیاستها: اطلاعات جریان شبکه، در مقایسه با یک سیاست پایه، دیدی عمیق در مورد نحوهی رفتار برنامههای شما و انطباق آنها با سیاستها در طول زمان را فراهم میکند.

بیشتر بخوانید: خطر هک شدن فایروالها و روترهای سیسکو

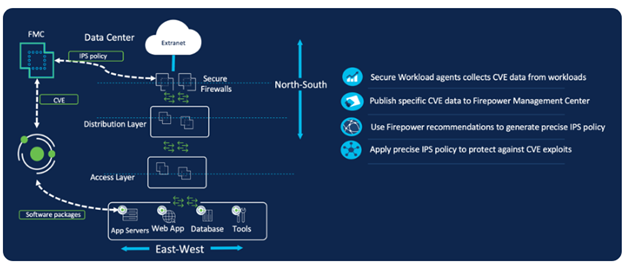

کاربرد سه: دفاع دقیق و کامل با patch مجازی از طریق فایروال شبکهی شمال به جنوب

این کاربرد نشان میدهد که چگونه یکپارچهسازی و دفاع دقیق و کامل در نهایت نتایج امنیتی بهتری را ارائه میدهد. در چشمانداز دیجیتالی امروزی که به سرعت در حال تحول است، برنامههای کاربردی نقشی حیاتی در تمام جنبههای زندگی ما ایفا میکنند. با این حال، با افزایش اتکا به نرمافزار، تهدیدات سایبری نیز پیچیدهتر و فراگیرتر شده اند. روشهای Patching سنتی، اگرچه مؤثر هستند، اما به دلیل محدودیتهای عملیاتی و خطر خرابی، ممکن است همیشه قابل اجرا نباشند. هنگامی که یک آسیبپذیری zero-day کشف میشود، سناریوهای مختلفی وجود دارد که اجرا میشوند. دو سناریو رایج را در نظر بگیرید:

- یک CVE تازه کشفشده که خطری فوری ایجاد میکند و در این مورد اصلاح یا Patch ممکن نیست.

- CVE خیلی حیاتی نیست، بنابراین به دلیل تأثیر تولید یا کسب و کار، ارزش آن را ندارد که آن را خارج از پنجرهی patch معمولی patching کنید. در هر دو مورد، شخص باید ریسک موقت را بپذیرد و منتظر باشد تا patch در دسترس قرار گیرد و یا برنامهی پنجره patching تعیین شود.

Patching مجازی، که نوعی کنترل خنثیکننده است، در واقع یک راهکار امنیتی است که شما را قادر میسازد تا این خطر را با اعمال یک حفاظت موقت یا یک اصلاح «مجازی» برای آسیبپذیریهای شناخته شده در نرمافزار کاهش دهید تا زمانی که patch یا بهروزرسانی شود. Patching مجازی معمولاً با استفاده از سیستم پیشگیری از نفوذ یا IPS، فایروال ایمن Cisco انجام می شود. قابلیت کلیدیای که توسط ادغام یکپارچه تقویت شده است، توانایی Secure Workload برای به اشتراک گذاشتن اطلاعات CVE با Secure Firewall است و در نتیجه سیاستهای IPS مربوطه را برای آن CVEها فعال میکند. بیایید نگاهی به چگونگی آن بیندازیم.

بیشتر بخوانید: بررسی قابلیت های نسل جدید فایروالهای Juniper سری cSRX

- عوامل بار کاری امن نصب شده بر روی بار کاری برنامه، از بستههای نرمافزاری و CVEهای موجود بر روی بار کاری برنامه، اطلاعات را جمعآوری میکنند.

- سپس دادههای نقشهبرداری بار کاری-CVE در مرکز مدیریت فایروال ایمن منتشر میشود. شما میتوانید مجموعهای دقیق از CVEهایی را که قصد منتشر کردن آنها را دارید انتخاب کنید. برای مثال، میتوانید فقط CVEهایی را منتشر کنید که از طریق شبکه بهعنوان بردار حمله قابل بهرهبرداری هستند و امتیاز CVSS 10 دارند. این امر شما را قادر میسازد تا هرگونه تأثیر بالقوهی عملکرد بر روی IPS خود را کنترل کنید.

- در نهایت، مرکز Secure Firewall Management Center، ابزار « Firepower Recommendations» را فعال میکند تا مجموعهی دقیق امضاهایی، که برای محافظت در برابر CVEهایی که در بارهای کاری شما یافت میشوند، به طور دقیق تنظیم و فعال شوند. هنگامی که مجموعه امضاهای Signature Set جدید ساخته شد، میتوان آن را در پیرامون Secure Firewall شمال-جنوب مستقر کرد.

شکل زیر patching مجازی با بار کاری و فایروال ایمن را نشاش می دهد.

انعطافپذیری و دفاع دقیق و کامل، کلید دستیابی به استراتژی راهاندازی Micro Segmentation Zero Trust بهبودپذیر است.

با استفاده از Secure Workload و Secure Firewall، و با ترکیب یک رویکرد اجرایی مبتنی بر Host و شبکه، میتوانید یک مدل امنیتی Zero Trust به دست آورید. علاوه بر این، با قابلیت Patching مجازی، لایه دیگری از دفاع را دریافت میکنید که شما را قادر میسازد تا یکپارچگی و در دسترس بودن برنامههای خود را بدون به خطر انداختن امنیت حفظ کنید. با توجه به اینکه تهدیدات سایبری همچنان در حال تکامل است، هماهنگی بین راهکارهای امنیتی مختلف بدون شک کلید ارائهی راهکارهای موثرتر برای محافظت از داراییهای دیجیتال ارزشمند است.