در گذشته، رسیدگی به پیکربندی امنیتی Windows 10 را به کاربران سپرده شد و در نتیجه انواع زیادی از پیکربندیهای مختلف مشاهده گردید. استانداردسازی مزایای فراوانی دارد، بنابراین یک چارچوب پیکربندی امنیتی توسعه داده شد که به سادهسازی کمکهای فراوانی کرده، به کاربران انعطافپذیری کافی را ارائه داده تا بتوانند تعادل دلخواه میان امنیت، بهرهوری و تجربه کاربر را حفظ کنند. تعدادی پیکربندی امنیتی مجزا در پنج سطح تعریف گردید، که برای تمامی حالات سختافزاری متداول که امروزه در تشکیلات سازمانی مشاهده میشوند، مناسب و کارا میباشند. درهنگام توسعهی این چارچوب، این سوال پرسیده شد که ملاحظات کلیدی برای متخصصان امنیتی در جهان امروز چه میباشند.

اولویتهای سطوح امنیتی

«چه کاری زودتر انجام شود؟» این سوالی است که متخصصان همواره باید از خودشان بپرسند. چالش آنها هرگز این نیست که چیزی را برای انجام دادن مشخص کنند، بلکه می توانند مهمترین وظیفه را برای اولویت بعدی، از لیست بلندی که قبلا مشخص شده انتخاب کنند.

سوالات زیادی را از مشتریانی که درحال برنامهریزی برای پیادهسازی Windows 10 میباشند و قصد دارند بیشترین تعداد قابلیتهای امنیتی ممکن را تنظیم کنند، دریافت میکنیم. اما به دلیل اینکه آنها هنوز پیادهسازی را انجام ندادهاند، نمیتوانند از راهنمایی و هدایت Microsoft ATP Secure Score (نمرهی امنیتی) که بعدا در مورد آن صحبت خواهد شد، استفاده کنند. واضح است که یک جنبه کلیدی برای یک چارچوب پیکربندی امنیتی، کمک به ادارهی مجموعهای از اولویتهای هوشمند میباشد.

مقایسه تراز امنیتی

اطلاع از سطح امنیتی سازمان ها برای آنها بسیار مهم می باشد، و البته در بحث امنیت هیچگاه نمیتوان به نمرهی کامل و عالیترین سطح رسید، چراکه همیشه جایی برای پیشرفت وجود دارد. چیزی که واقعا نیاز داریم یک چرخه بهبودی و پیشرفت مداوم است. اما بدون یک هدف مطلق برای دنبال کردن، چگونه میتوان متوجه شد که تا چه سطح پیشرفت کافی است؟ نگاه کردن به وضعیت دیگران میتواند مراحل انجام این امر را سادهتر نماید. بهترین بودن از لحاظ امنیتی بسیار آرمانی است، اما باید حتما از بدترین بودن اجتناب کرد. همچنین لازم به ذکرا ست که عواقب ناخواستهای ناشی از بهترین بودن نیز وجود دارند، که باید از آنها آگاه بود. تنظیمات امنیتی ممکن است با بهرهوری و یا تجربه کاربر در تضاد باشد؛ برای مثال در یک شرکت نرمافزاری نمیتوان کدهای نوشته شده را تست کرد، زیرا هنوز در لیست برنامههای ایمن سازمانی قرار نگرفته است!

هدف از مقایسه تراز امنیتی ایجاد رقابت نیست و نباید با انجام این فرایند مدیران امنیتی را گمراه ساخت. در حقیقت، یکی از چیزهایی که عمیقا باید به سمت آن پیش رفت، بهبود همکاری میان افراد است. دلیل اهمیت این امر آن است که افراد سودجو از طریق نوآوریهای تجاری در Dark Web، که محیطی مملوء از بی اعتمادی میباشد، یک سیستم همکاری به شدت موثر ایجاد کردهاند. اگر مدیران امنیت نیز با یکدیگر همکاری نکنند، در وضعیت نابرابری قرار خواهند داشت.

نمره امنیتی در Microsoft ATP

Secure Score در Microsoft ATP، مسیر رسیدن به این همکاری است. از طریق توصیههای اصلی، یک لیست اولویتبندی شده برای ایمنی دستگاهها با رتبهبندی نسبی در مورد تاثیر کلی بر وضعیت امنیتی پیشنهاد میشود. همچنین درحال بررسی راههایی برای انجام مقایسههای مفید با استفاده از این چارچوب هستند.

Secure Score نشان دهنده بهترین توصیهها برای حفاظت از دستگاههای پایه و موارد دیگر است و از محتوای تبادل شده ای که توسط پیکربندی موجود و تهدیداتی که بر محیط تاثیر میگذارند، آگاه است. تعدادی از سوالاتی که همواره پرسیده میشود بدین ترتیب میباشند: اگر سازمان ها هنوز Microsoft Defender ATP را خریداری نکرده باشند و نتوانند Secure Score خود را ارزیابی کنند، و همچنین ویندوز 10 را پیادهسازی نکرده و یا ندانند دقیقا چگونه یک مجموعه از ویژگیهای خاص را پیکربندی کنند، باید Secure Score را برای کمک به کاربران در همه این موارد، با چارچوب پیکربندی امنیتی تامین نمایند.

چارچوب پیکربندی امنیتی

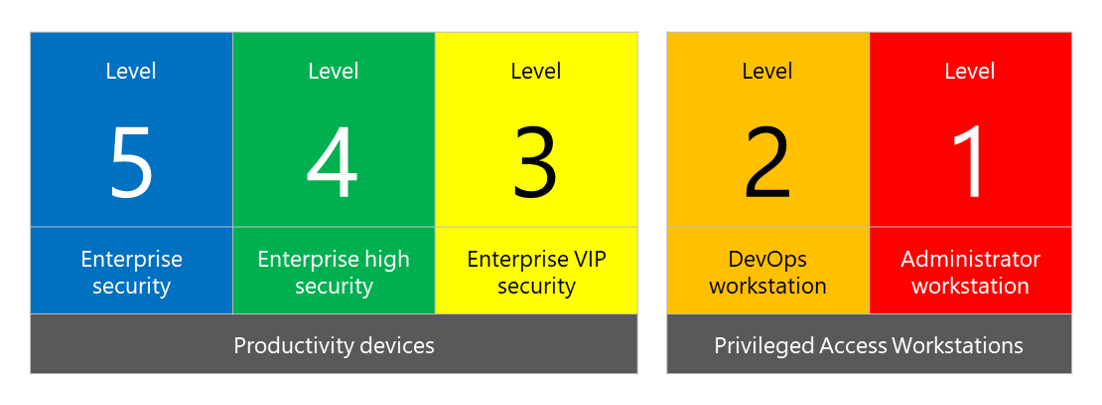

چارچوب پیکربندی امنیتی طراحی شده تا دقیقا در این شرایط و بدون Secure Score کارآمد باشد. در نهایت این سوال پرسیده شد که اگر هیچ اطلاعاتی در مورد محیط سازمانها وجود نداشت، چه سیاستها و کنترلهای امنیتیای پیشنهاد گردد، که آن تنظیمات را برای اولین بار اجرا کنند؟ با گروهی از مشتریان آزمایشی، کارشناسان تیم مهندسی و بخش فروش مایکروسافت برای توسعه این نکات پیشنهادی کار شد و برای آنکه فهرستی دقیق تنظیم گردید، توصیههای امنیتی به گروههای منسجم و گسسته تقسیم گردید، تا به مشتریان امکان مشاهده وضعیت، از نظر موقعیت دفاعی را بدهد. در پیشنویس اولیه، 5 سطح گسسته پیکربندی امنیتی تعریف شد. همانند تقسیم سطوح DEFCON، که توسط نیروهای مسلح ایالات متحده برای تعیین سطح هشدارها استفاده میشود، تعداد کمتر نشان دهنده سختگیرانهتر شدن امنیت است:

5. امنیت سازمانی: این سطح امنیت به عنوان حداقل پیکربندی امنیتی برای یک دستگاه سازمانی توصیه میگردد. توصیههای این سطح به طور کلی سادهاند و برای اجرایی شدن طی 30 روز طراحی شدهاند.

4. امنیت سازمانی سطح بالا: این تنظیمات برای دستگاههایی که کاربرانشان به اطلاعات حساس یا محرمانه دسترسی دارند توصیه میشود. بعضی از کنترلها ممکن است بر سازگاری برنامهها تاثیرگذار باشند و بنابراین اغلب از طریق جریان کاری حسابرسی (پیکربندی) اجرا، انجام میشوند. توصیههای این سطح به طور کلی برای اکثر سازمانها قابل دسترس بوده و در طی 90 روز قابل انجام میباشند.

3. امنیت سازمانی VIP: این سطح دسترسی را برای دستگاههایی که یک سازمان با یک تیم امنیتی بزرگتر یا پیچیدهتر دارند و یا برای کاربران خاص یا گروههایی که در معرض خطرات منحصر به فرد هستند، توصیه میشود. به عنوان مثال، سازمانی که سرقت اطلاعات از برخی کاربران خاصاش، مستقیما و به طور جدی بر قیمت سهام آن سازمان تاثیر بگذارد. یک سازمان که احتمالا توسط مخالفانی پیشرفته و با بودجه و سرمایهگذاری بالا مورد هدف قرار میگیرد، باید از این پیکربندی استفاده کند. توصیههای این سطح پیکربندی امنیتی میتواند پیچیده باشند. برای مثال، از بین بردن دسترسی Admin Local برای برخی از سازمانها میتواند یک پروژه بسیار طولانی باشد و اغلب میتواند بیش از 90 روز طول بکشد.

2. Workstationهای DevOps: این تنظیمات را برای توسعهدهندگان و تستکنندگان، که اهداف جذابی برای هر دو نوع حملات Supply Chain و حملات سرقت Credentials میباشند، توصیه میگردد. این نوع حملات برای دسترسی به سرورها و سیستمهایی که دادههای ارزشمندی دارند، یا در مواردی دسترسی به بخشهایی که مشکلاتشان میتواند عملکردهای مهم کسب و کار را مختل کنند، تلاش میکنند. این سطح امنیتی هنوز در حال توسعه و ارتقا میباشد و هنگام آماده بودن، اعلام خواهد شد.

1. تجهیز و سیستمهای Administrator : ادمینها، به ویژه Administratorهای سیستمهای هویت و یا سیستمهای امنیتی، با سرقت اطلاعات، دستکاری در دادهها و یا اختلال سرویس بیشترین آسیب را میبینند. این سطح امنیتی هنوز در حال توسعه و ارتقا میباشد و هنگام آماده بودن، اعلام خواهد شد.

نحوه انتخاب دسترسی و سطوح امنیتی

اگر یک سازمان در حال حاضر مبناهای اصلی امنیتی ویندوز برای ارائه سطح پیشرفته امنیت، که در حال حاضر نیز برای پیشنمایش در Intune دردسترس میباشند، را در نظر گرفته، سطح 3 که شامل این مبناهای اصلی به عنوان پایه است برایش مناسب است. اگر تازه وارد مسائل امنیتی شده، سطح 5 یک نقطه شروع عالی است. پس از آن میتوان میان امنیت بهتر در سطحهای بالاتر، آمادگی برای برنامهها و همچنین تحمل خطر، تعادل دلخواه و مورد نیاز را برقرار کنند.