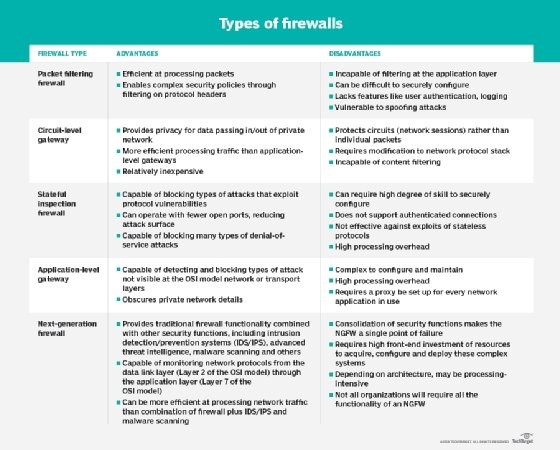

در این مبحث در مورد شباهتها و تفاوتها میان پنج نوع ابتدایی فایروال، از جمله فایروالهای Packet Filtering، Gatewayهای لایهی هفت و فایروالهای نسل بعدی(NGFW)، اطلاعات بیشتری کسب خواهید کرد.

هنگامی که مدیران سیستمهای اولیه اینترنتی متوجه شدند که مکررا مورد حمله قرار میگیرند، استفاده از فایروال شبکه اجتنابناپذیر شد. مقدر شده بود که نوعی فرآیند وجود داشته باشد که ترافیک شبکه را برای یافتن نشانههایی از مهاجمان به خوبی بررسی کند. این که چطور این کار باید انجام شود، آنقدرها هم واضح نبود.

در حدود سال 1987، استیون بلووین، که در آن موقع در آزمایشگاههای پژوهشی AT&T در Florham Park، N.J مشغول بود و در حال حاضر استاد دانشکده علوم کامپیوتر دانشگاه کلمبیا است، برای اولین بار از اصطلاح فایروال برای توصیف فرآیند فیلتر کردن ترافیک ناخواسته شبکه زمانی استفاده کرد؛ این نام استعارهای است که دستگاه را به دیوارهای جداکنندهای که مانع انتقال تهدیدات از یک بخش شبکه به بخش دیگر آن می شود، تشبیه میکند. در مورد شبکه، این ایده، درج یک فیلتر میان شبکه داخلی امن و تمامی ترافیک ورودی و یا خروجی از آن شبکه به شبکه وسیعتر بود.

این واژه به تدریج آنقدر رشد کرده است که تقریبا هیچ گفتگویی در مورد امنیت شبکه بدون ذکر نام آن وجود ندارد. در طول سالها فایروال آنقدر رشد کرده که امروزه انواع مختلفی از آن وجود دارد. این مقاله تا حدی سلیقهای استدلال میکند که پنج نوع فایروال وجود دارد، اما تعداد دقیق فایروال ها، به اندازه انواع مختلف نوع فایروال ها مهم نیست.

پنج نوع فایروال عبارتند از:

1. فایروال Packet Filtering

3. فایروال Stateful Inspection

4. فایروال لایهی هفت (معروف به فایروال Proxy)

5. فایروال نسل بعدی (Next-Generation Firewall و یا به اختصار NGFW)

تجهیزات فایروال و خدماتی که میدهند، میتوانند با فراهم کردن شناسایی نفوذ به شبکه، با حفاظت از حمله Denial-of-Service و سایر خدمات امنیتی برای محافظت از سرورها و سایر دستگاهها در شبکه خصوصی، حفاظت فراتر از عملکرد فایروال را ارائه دهند. در حالی که برخی از انواع فایروال میتوانند به عنوان دستگاههای امنیتی چند منظوره عمل کنند، این پیشنهادات و محصولات نباید باعث کمرنگ شدن مسائل اصلی شوند. «آیا این فایروال با بررسی پروتکل واحدهای داده، شبکه خصوصی را از تهدیدات خارجی حفاظت میکند؟»

نحوه کارکرد انواع مختلف فایروال

فایروالها در یک نقطه از مسیر اتصال شبکه قرار داده میشوند و تمام ترافیک عبوری از آن نقطه را زیر نظر میگیرند. فایروالها وظیفه دارند که ترافیک کدام پروتکل شبکهای امن و بیخطر و کدام Packetها بخشی از یک حمله میباشند. یک برنامه کامپیوتری که به طور کلی میتواند به یک رشته از دستورالعملهای کامپیوتری نگاه کرده و هدف آن را تشخیص دهد، به یک فرضیه بنیادی در علم کامپیوتر برخورد خواهد کرد که ذکر میکند: هیچ برنامه کامپیوتری نمیتواند نتیجه دقیق یک برنامه کامپیوتری دیگر را بدون اینکه آن را اجرا کند، پیشبینی کند. با تعمیم این موضوع، به طور کلی ممکن نیست که به ترافیک شبکه نگاه کرده و هدف آن را مشخص کنند.

با این حال، این امکان وجود دارد که در دادههای Packet شبکه، به دنبال الگوهای شناختهشده که قبلا در آنها نشانه حملات دیده شدهاست بگردیم و این دقیقا همان کاری است که فایروالهای Packet Filtering اولیه انجام میدادند و هنوز هم انجام میدهند. به طور کلی، هر نوع فایروالی که در یک شبکه بکار گرفته شود، با یک مجموعه مداوم از لیست دسترسیهای فایروال تنظیم میشود که معیارهایی را تعریف میکنند که تحت آن، یک Packet معین یا یک گروه از Packetها، میتوانند به طور ایمن به سوی دستگاه گیرنده فرستاده شوند. در ادامه به پنج نوع فایروالی که با وجود تکامل انواع فایروالها، همواره نقش مهمی را ایفا میکنند، پرداخته خواهد شد.

فایروال Packet Filtering

فایروالهای Packet Filtering در نقاط اتصالی که در آن دستگاههایی مانند روترها و سوییچها کار خود را انجام میدهند، کار میکنند. با این حال، این نوع فایروالها، Packetها را هدایت نکرده، بلکه هر Packet دریافتشده را با مجموعهای از معیارهای مشخص شده مانند آدرسهای IP مجاز، نوع Packet، شماره Port و دیگر جنبههای Headerهای پروتکل Packet، مقایسه میکنند. Packetهایی که دردسرزا شناخته میشوند، بدون هیچ ملاحظهای حذف شده و هدایت نمیشوند و بدین ترتیب از بین میروند.

فایروال Circuit-level Gateway

با استفاده از روش نسبتا سریع دیگری برای شناسایی محتوای مخرب، فایروالهای Circuit-level Gateway ، Handshakeهای TCP و پیامهای آغازین در سراسر شبکه را در هنگام برقراری ارتباط میان Hostهای محلی و Remote، برای تعیین اینکه آیا Session شروعشده، مجاز است یا خیر، تحت نظر میگیرند. با این حال، این نوع فایروال داخل Packetها را بازرسی نمیکنند.

فایروال Stateful inspection

از طرف دیگر، دستگاههای State-Aware نه تنها هر Packet را بررسی کرده، بلکه پیگری میکنند که آیا Packet بخشی از یک TCP Session ثبت شده و یا Sessionهای دیگر شبکه است یا خیر. این امر امنیت بیشتری را نسبت به فیلتر کردن Packetها و یا نظارت بر Sessionها به تنهایی ارائه میدهد، اما فشار بیشتری را به عملکرد شبکه وارد میکند. نوع دیگری از بازرسی Stateful، فایروال بازرسی چند لایه است که جریان تعاملات را در طول لایههای متعدد هفت لایه از پروتکلهای اتصال داخلی سیستمهای Open(Open Systems Interconnection و یا به اختصار OSI) مورد بررسی قرار میدهد.

فایروال Gateway لایه هفت

این نوع دستگاه، که از لحاظ فنی یک Proxy بوده و گاها به عنوان یک پروکسی فایروال شناخته میشود، ترکیبی از ویژگیهای فایروالهای Packet Filteringبا circuit-level gateways را دارا میباشد. این نوع فایروال Packetها را نه تنها با توجه به سرویسی که برای آنها با توجه به Port در نظر گرفته میشود، بلکه با ویژگیهای خاص دیگر مانند String درخواست HTTP، فیلتر میکنند. با این که فایروالهای Gateway لایه هفت امنیت دادههای قابلتوجهی را فراهم میکنند، آنها میتوانند به طور چشمگیری سرعت و عملکرد شبکه را تحتتاثیر قرار دهند.

فایروال نسل بعدی

یک NGFW معمولی، بازرسی Packet را با بازرسی Stateful ترکیب کرده و همچنین در برخی موارد شامل انواع مختلف Deep Packet Inspection و همچنین دیگر سیستمهای امنیتی شبکه مانند شناسایی و پیشگیری نفوذ، فیلترینگ بدافزار و آنتی ویروس میباشد. در حالی که بازرسی Packet در فایروالهای سنتی به طور انحصاری Header پروتکل Packet را زیر نظر میگیرند، Deep Packet Inspection به دادههای که Packet انتقال میدهند، نگاه میکند. یک فایروال deep packet inspection ، جریان یک Session مرورگر وب را پیگیری میکند و میتواند Payloadهای یک Packet را متوجه شود که ، هنگامی که با Packetهای دیگر در پاسخ سرور HTTP متصل میشود، یک پاسخ درست و مجاز را با فرمت HTML تشکیل میدهد یا خیر.

نحوه انتخاب نوع مناسب فایروال

برای انتخاب نوع مناسب فایروال سوالاتی از قبیل اینکه فایروال برای انجام چه کاری استفاده خواهد شد، چگونه مورد استفاده قرار خواهد گرفت و سوالاتی در مورد زیرساختی که قرار است از آن حفاظت شود، باید پاسخ داده شوند. فایروال مناسب برای سازمانهای مختلف تقریبا همیشه متفاوت خواهد بود، چرا که هر شبکه خصوصی منحصر به فرد است و الزامات منحصر به فرد خودش را دارد.

مسائلی که باید در نظر گرفته شوند عبارتند از:

- اهداف فنی فایروال چه هستند و آیا یک محصول سادهتر به جای یک فایروال با ویژگیها و قابلیتهای بیشتر، که ممکن است ضروری نباشد، عملکرد بهتری نخواهد داشت ؟

- چگونه فایروال را با معماری سازمانها تطبیق میدهند؟ این به معنی در نظر گرفتن این است که آیا فایروال برای محافظت از یک سرویس با قابلیت دید پایین در اینترنت یا یک برنامه وب در نظر گرفته شدهاست یا خیر.

- دانستن این که چه نوع بازرسی امنیتی بر روی ترافیک لازم است. برخی از برنامههای کاربردی ممکن است نیاز به نظارت بر محتوای همه Packetها داشته باشند، در حالی که برای برخی دیگر مرتبسازی Packetهای بر اساس آدرسهای IP منبع و مقصد و Portها کافی میباشد.

بسیاری از پیادهسازیهای فایروالها شامل ویژگیهایی از انواع فایروالهای مختلف هستند، بنابراین انتخاب یک نوع فایروال به ندرت موضوع پیدا کردن یک نوع خاص مناسب برای شرایط میباشد. به عنوان مثال، یک NGFW ممکن است ویژگیهایی از فایروالهای Packet Filtering، فایروالهای لایهی هفت و یا فایروالهای Stateful Inspection را شامل شود.

انتخاب فایروال ایدهآل با درک معماری و عملکردهای شبکه خصوصی آغاز میشود، و همچنین نیاز به درک انواع مختلف فایروال و Policyهای فایروال خواهد داشت. پس از انتخاب هر کدام از انواع فایروالها، به خاطر داشته باشید که یک فایروال با پیکربندی نادرست (Misconfigured) در مواردی میتواند بدتر از نداشتن فایروال باشد، زیرا احساس نقص در امنیت ایجاد مینماید، در حالی که مقداری کمی یا هیچ مقداری از آن را تامین نمیکند.