(Advanced Threat Analytics (ATA یک ساختار On-Premise است که به محافظت از سازمان در برابر انواع تهدیدات داخلی و حملات سایبری هدفمند پیشرفته کمک میکند.

نحوهی عملکرد ATA

ATA از یک موتور جداکنندهی شبکهی اختصاصی بهره میبرد تا ترافیکهای شبکه مانند پروتکلهایی نظیر Kerberos ، DNS ، RPC ، NTML و غیره، را برای احراز هویت، حق دسترسی و گردآوری اطلاعات Capture و مجزا نماید. این اطلاعات توسط ATA از طریق موارد ذیل گردآوری میگردد:

- Port Mirroring از کنترلرهای دامین و سرورهای DNS به سمت ATA Gateway

- پیادهسازی مستقیم یک ATA Lightweight Gateway یا ATA LWG برای کنترلرهای دامین

ATA اطلاعات را از چندین منبع داده، مانند Logها و رویدادهای موجود در شبکه، دریافت میکند تا رفتار کاربران و سایر سرورهای سازمان را بفهمد و یک پروفایل رفتاری برای آنها ایجاد کند. ATA میتواند رویدادها و Logها را از موارد زیر دریافت نماید:

- SIEM یکپارچهسازیشده

- Windows Event Forwarding یا WEF

- مستقیما از Event Collector ویندوز (برای Lightweight Gateway)

قابلیت های ATA

فناوری ATA چندین فعالیت مشکوک را با تمرکز بر بر چند فاز Kill Chain حملهی سایبری شناسایی میکند که آن فازها شامل موارد زیر میباشند:

- شناسایی (Reconnaissance)، که در طی آن مهاجمین در مورد این که محیط چگونه ساخته شده است، منابع مختلف چه تجهیزاتی هستند و کدام سرورها وجود دارند، اطلاعات جمعآوری میکنند. معمولا در این مرحله است که مهاجمین برنامهی خود را برای فازهای بعدی حملهی خود ایجاد میکنند.

- حملات درون شبکهای (Lateral Movement Cycle)، که در طی آن مهاجم زمان و تلاش خود را وقف انتشار سطح حملهی خود در داخل شبکهی کاربر میکند.

- ایجاد راههای ورودی دیگر، که در طی آن مهاجم اطلاعاتی را که به وی کمک میکند تا حملهی خود را با استفاده از مجموعههای گوناگونی از نقاط ورودی (Entry Points)، اطلاعات اعتباری و تکنیکها ادامه دهد، Capture میکند.

این فازهای حملهی سایبری، صرف نظر از این که چه نوع شرکتی مورد حمله واقع شده است و یا این که چه نوع اطلاعاتی مورد هدف قرار گرفتهاند، مشابه و قابل پیشبینی هستند. ATA به دنبال سه نوع حملهی اصلی میباشد: حملات مخرب، رفتار مشکوک و ریسکها و مشکلات امنیتی.

حملات مخرب با جستوجوی لیست کامل انواع حملات شناختهشده به طور قطعی شناسایی میشوند. این حملات عبارتاند از:

- Pass-the-Ticket یا PtT

- Pass-the-Hash یا PtH

- Overpass-the-Hash

- (Forged PAC (MS14-068

- Golden Ticket

- همسانسازیهای مخرب

- شناسایی (Reconnaissance)

- Brute Force

- اجرای Remote

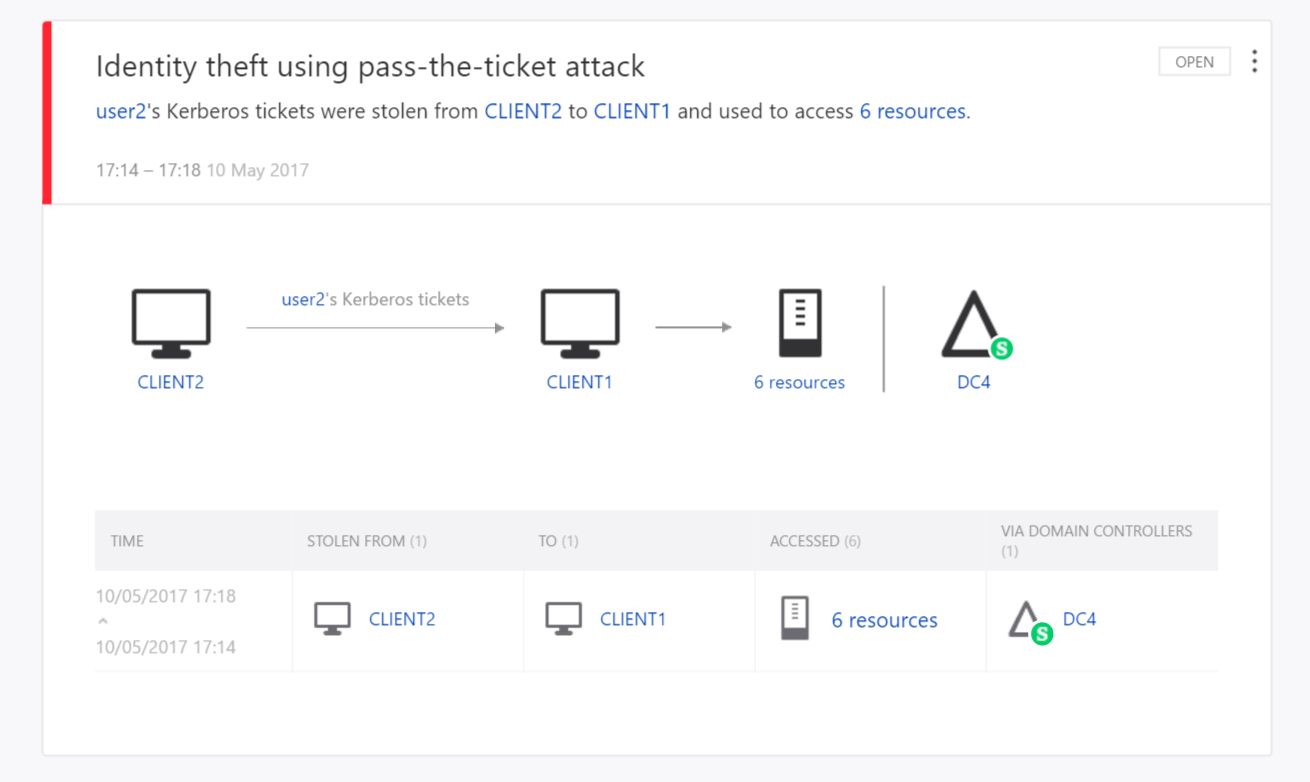

ATA این فعالیتهای مشکوک را شناسایی نموده و اطلاعات را در ATA Console آشکار میکند که شامل این است که چه کسی، چه چیزی، چه موقع و چگونه دخیل بودهاند. چنانچه مشاهده میشود، با مانیتور نمودن این داشبورد ساده و کاربرپسند، به کاربر هشدار داده میشود که ATA یک مورد مشکوک حملهی Pass-the-Ticket به کامپیوترهای Client 1 و Client 2 در شبکهی کاربر یافته است.

رفتار مشکوک با استفاده از آنالیزهای رفتاری و توانمندسازی یادگیری ماشینی توسط ATA شناسایی میگردد تا رفتارها و فعالیتهای مشکوک در کاربران و دستگاههای موجود در شبکه را آشکار کند. اینگونه رفتارها و فعالیتها شامل موارد ذیل میگردند:

- Loginهای دارای اختلال

- تهدیدات ناشناخته

- به اشتراک گذاشتن رمز عبور

- حرکت درون شبکهای (Lateral Movement)

- تغییر (Modification) در گروههای حساس

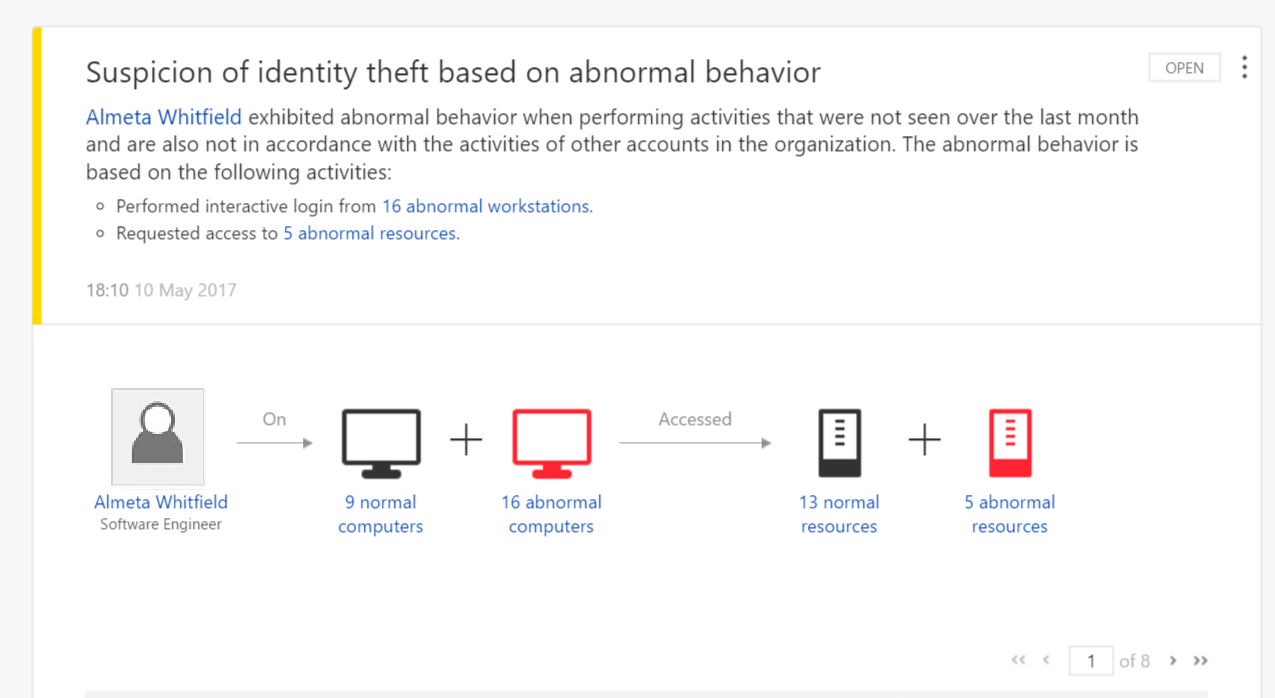

کاربر میتواند این نوع فعالیتهای مشکوک را در داشبورد ATA مشاهده نماید. در نمونهی زیر، ATA در مورد دسترسی یک کاربر به چهار کامپیوتر که معمولا به آنها دسترسی نداشته است، که ممکن است دلیل اخطار بوده باشد، به شخص هشدار میدهد.

ATA ریسکها و مشکلات امنیتی را نیز شناسایی میکند، که شامل موارد ذیل میگردد:

- Broken Trust

- پروتکلهای ضعیف

- آسیبپذیریهای شناختهشدهی پروتکل

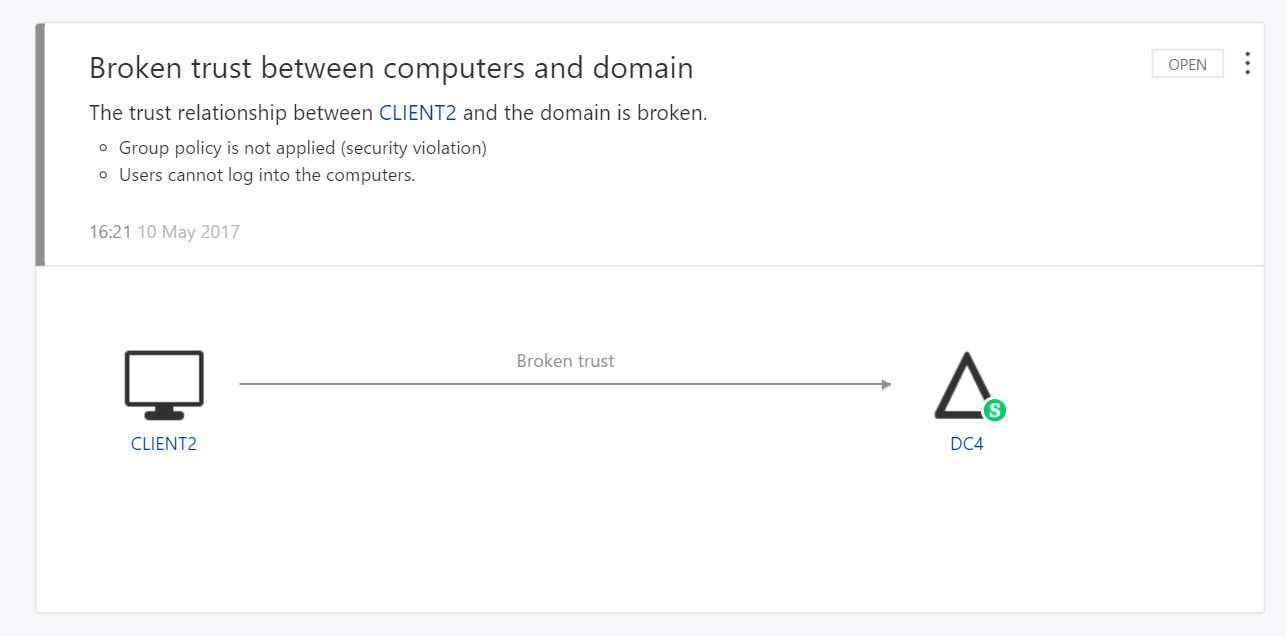

میتوان اینگونه فعالیتهای مشکوک را در داشبورد ATA مشاهده نمود. در نمونهی ذیل، ATA به شخص اطلاع میدهد که یک رابطهی Broken Trust بین یکی از کامپیوترهای موجود در شبکهی وی و دامین وجود دارد.

تهدیدات قابل شناسایی در ATA

ATA برای هریک از فازهای یک حملهی پیشرفته، قابلیت شناسایی ارائه میکند: شناسایی (Reconnaissance)، فاش شدن اطلاعات اعتباری، حملات درون شبکهای (Lateral Movement)، افزایش سطح دسترسی (Privilege Escalation)، تسلط بر دامین (Domain Dominance) و غیره. هدف اینگونه شناساییها، شناسایی حملات پیشرفته و تهدیدات داخلی است پیش از آن که به سازمان آسیبی وارد کنند. شناسایی هر فاز منتهی به چندین فعالیت مشکوک مرتبط با فاز مورد نظر میشود که در آن هر فعالیت مشکوک به انواع مختلفی از حملات احتمالی ارتباط مییابد. این فازها در Kill-Chain، که ATA هماکنون برای آن قابلیتهای شناسایی ارائه میکند، در عکس ذیل نشان داده شدهاند: