فرض کنید فردی نگهبان امنیتی یک ساختمان اداری بوده و مراقبت از محدودهای را بر عهده دارد. شخصی ناشناس از جلوی نگهبان رد شده و به سمت یکی از اتاقها میرود. آیا نگهبان امنیتی باید آن شخص را متوقف کند یا فرض کند که او مجاز به رفتن به اتاق است؟

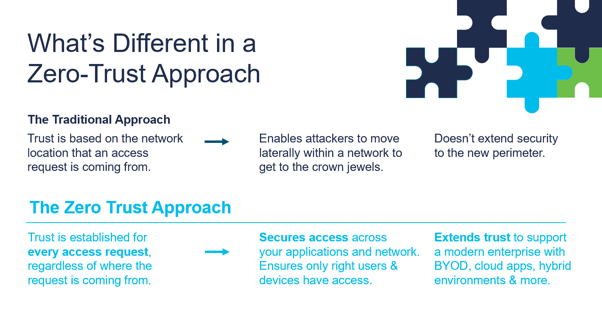

در دنیای واقعی اعتماد بیشتر بر پایه هویت شخص است تا مکان وی. یک نگهبان امنیتی کاربلد قبل از اجازهی ورود، ID (کارت شناسایی) فرد را درخواست میکند. با این حال در حالت مجازی شرایط متفاوت است: در مکان درست بودن معمولا کافیست. اگر شخصی درون لایه داخلی شبکهی یک شرکت باشد، معمولا فرض بر این است که حق حضور در آنجا را دارد و اجازه دسترسی به همان دادهها و ابزارهایی را که کاربران مورد اعتماد به آنها دسترسی دارند را کسب میکند. واضح است که چنین رویکردی دیگر کافی نیست.

عوامل اصلی در مدل امنیت Zero Tust

مدل امنیت Zero Trust به عنوان مدل جایگزینی درکنار چشمانداز تهدیدات کنونی حاضر میشود و بر اساس قانون «همیشه چک کن، هرگز اعتماد نکن»، که در اصل توسط Forrester معرفی شده بود، عمل میکند. این نوع امنیت، سه عامل اصلی را مد نظر قرار میدهد:

- کارمندان: کارمندان در معرض خطر سرقت هویت هستند که امروزه یکی از گستردهترین نوع کلاهبرداریها است.

- سرویسدهی: آسیبپذیریهای جدید در برنامههای کاربردی و مدیریت نادرست آنها راههای زیادی را برای مجرمین سایبری باز میکند.

- محل کار: هرچه تعداد دستگاههای متصل بیشتر باشد، فضای کاری بیشتر به فراتر از محدودهی ساختمان شرکت گسترش مییابد.

تغییر حالت از یک مدل درون سازمانی به مدل امنیت Zero Trust به معنای ارزیابی، سازگارسازی و پیادهسازی پالیسیهای جدید امنیتی است. این پالیسیها در محیطی که دائما در حال تغییر است، به تهدیدات رسیدگی میکند. در این رویکرد متمرکز بر اعتماد، حق دسترسی به کاربران و تجهیزات داده میشود، نه یک شبکه.

این بدان معناست که اکنون پالیسیها باید براساس تعداد زیادی از منابع محاسبه شده و همچنین باید تمامی فعالیتهای شبکه درنظر گرفته شود. با پدیدار شدن هرگونه نشانهی خطر یا تغییر در رفتار برنامههای کاربردی، کاربران و تجهیزات باید مورد بررسی و ارزیابی قرار گرفته و سریعا به آسیبپذیریهای احتمالی پاسخ داده شود.

چگونگی بهکارگیری مدل امنیت Zero Trust

رویکرد عملی Cisco در مورد مدل امنیت Zero Trust، شامل شش گام مهم است:

- مشخص نمودن سطح دسترسی برای کاربران و تجهیزات کاربری (تایید هویت با احراز هویتهای چند مرحلهای و وضعیت تجهیزات که باید سازگار و به درستی بهروزرسانی شده باشد)

- ایجاد سطح دسترسی قابلیت اعتماد برای سرویسدهی و یا تجهیزات IoT (پروفایل و مبنای اصلی)

- ایجاد SD Perimeterها برای کنترل دسترسی نسبت به برنامههای کاربردی (دسترسی مجاز)

- ایجاد SD Perimeterها برای کنترل دسترسی نسبت به شبکه (Segmentation و Micro-Segmentation)

- خودکارسازی پالیسی سازگار با استفاده از نرمالسازی (شبکه، دیتاسنتر و Cloud)

- خودکارسازی پالیسی سازگار با استفاده از پاسخگویی به تهدیدات (سازگارکردن سطح اعتماد)

مدل امنیت Zero Trust افراد، فرآیندها و تکنولوژی را در یکپارچهسازی خود دخیل کرده و میتواند یک Roadmap برای زیرساخت امنیتی کارآمد و خودکار فراهم نماید.