ممکن است حیرتانگیز باشد که یک بدافزار خاص در بیش از 20% موارد سرقت دادهها از سازمانهای مالی و سلسله مراتب دیگر نقش دارد. حملات Watering Hole مستلزم یک وب سرور هستند که میزبان فایلها یا برنامههای کابردی است که در آن، وب سایت یا فایلهای درون سایت با بدافزار تجهیز میشوند. درحالی که اخیرا باجافزارها و نرمافزارهای سواستفادهگر در کانون توجه اخبار بودهاند، بدافزارها چیز تازهای نیستند. در حقیقت بدافزارها برای دههها حضور داشتند و همچنان راه موثری برای مهاجمان سایبری هستند تا ویرانی و خرابی به بار آورند.

حملات Watering Hole چگونه انجام میشوند

حملات Watering Hole معمولا حملات هدفمندی هستند. مهاجم یک سرور وب یا سرویس وب را هدف قرار میدهد و یک فایل بدافزاری بزرگ در آن قرار میدهد به این امید که قربانی یا قربانیان آنها به فایل مد نظر دسترسی پیدا کنند. زمانی که تله قرارداده شد، افرادی که از وبسایت یا سرویس بازدید میکنند، آلوده شده و معمولا تجهیزات آنها نیز به خطر میافتد. زمانی که تجهیزاتی تحت خطر قرار گرفت، اتصالات Keylogger، Crimeware، و Command-and-Control (C2) مورد استفاده قرار میگیرند تا دادهها دزدیده شوند یا حتی تجهیزات از راه دور کنترل گردند.

نحوه شناسایی حملات Watering Hole توسط Splunk UBA

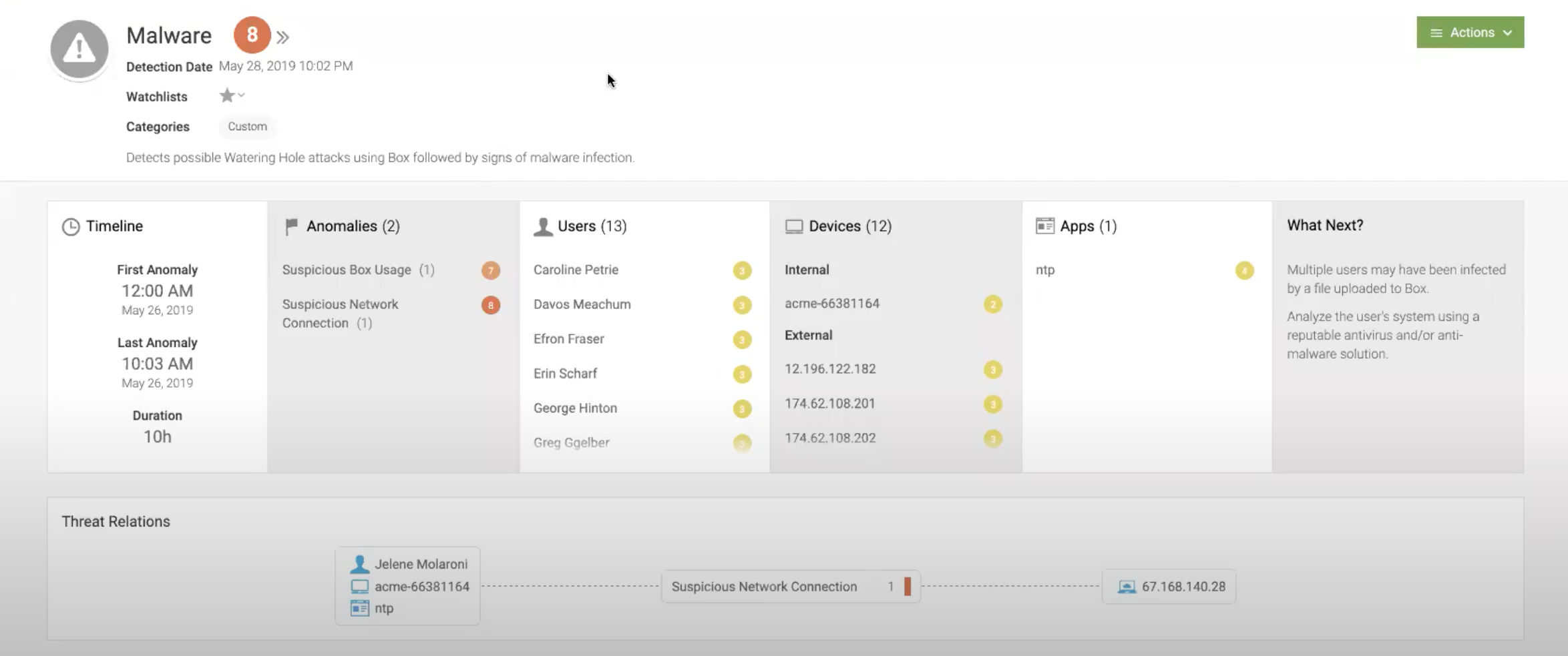

Splunk User Behavior Analytics (UBA) قادر است وبسایتها و Repositoryهای مبتنی بر Cloud مانند Dropbox را مانیتور کند تا به دنبال نمونههای حملات Watering Hole باشد. Splunk UBA میتواند فایلهای آپلود شده به این محیطها را از آدرسهای IP خارج از محدوده IP شرکت شناسایی کند. محدوده IP شرکت جایی است که کاربران و تجهیزات در حمله دخیل بودند و تجهیزات مسئول آپلود کردن محتوای خطرناک در ابتدا هستند.

Splunk UBA از یادگیری ماشین نظارت نشده استفاده میکند تا اختلالات را شناسایی و سپس بطور خودکار آن اختلالات را در قالب یک تهدید جمعآوری کند. بعد از چنین کاری، این تهدید به Security Operations Center (SOC) ارسال میشود تا به عنوان یک رویداد قابل توجه برای تحلیلگران امنیتی به بخش Splunk Enterprise Security برود و بازیابی و بازبینی صورتگیرد.

از آنجایی که Splunk UBA بطور خودکار فعالیت میکند، بدون هیچگونه دخالت انسانی در یافتن این تهدیدات، ریسک شناسایی نشدن این حملات بسیار کم است.