رفع پیچیدگی امنیت شبکه با Cisco TrustSec

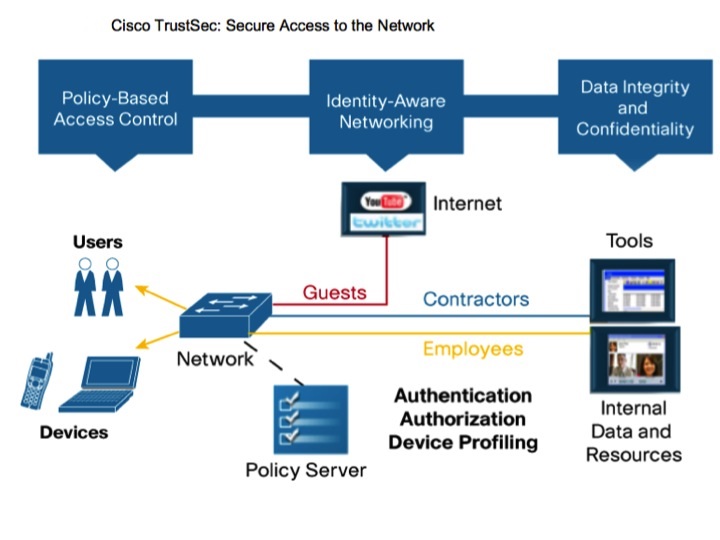

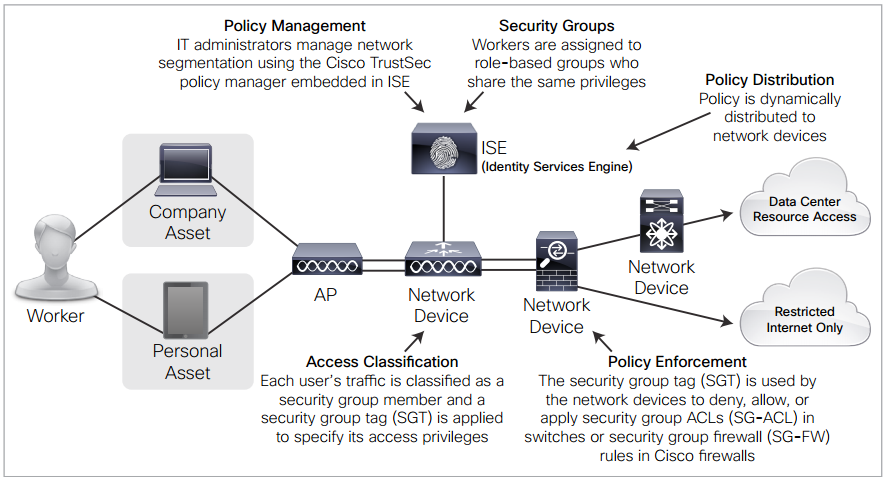

تکنولوژی TrustSec متعلق به شرکت Cisco، علاوه بر تسهیل فرآیند آمادهسازی و مدیریت دسترسی ایمن به شبکه، مدیران امنیتی را در تسریع عملیات امنیتی و اجرای هماهنگ Policyها در سراسر شبکه یاری مینماید. برخلاف مکانیسمهای کنترل دسترسی که بر اساس توپولوژی شبکه میباشد، روندهای کنترل Cisco TrustSec با استفاده از گروهبندی Policyها تعریف میشود که در نتیجه آن قابلیت بخشبندی منابع و دسترسی ایمن حتی در صورت جابجایی منابع در شبکههای مجازی و سیار، به طور هماهنگ و پیوسته حفظ میشود.

عملکردهای Cisco TrustSec به منظور محافظت از داراییها و برنامههای کاربردی در سازمانها و شبکههای دیتاسنترها، در فرآیند سوئیچینگ، مسیریابی، LAN بیسیم و محصولات فایروال گنجانده میشود.

قابلیت بخشبندی مبتنی بر Policy

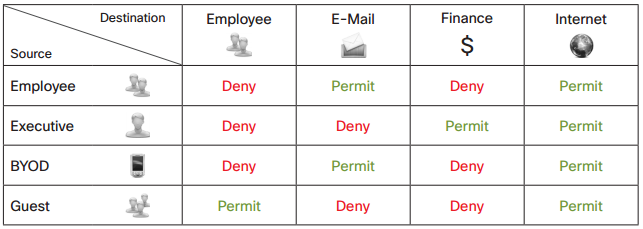

در روشهای قدیمی بخشبندی (Segmentation) و محافظت از داراییها با استفاده از VLAN و ACL صورت میگیرد. اما در تکنولوژی Cisco TrustSec از Policyهای امنیتی استفاده میشود که به زبان ساده ماتریسی نوشته شده و از IP و VLAN مجزا میباشد. در این تکنولوژی، کاربران و اطلاعات آنها که دارای نقشهای یکسان میباشند در یک گروه امنیتی قرار میگیرند.

Policyهای Cisco TrustSec به صورت مرکزی ایجاد و به طور خودکار در شبکههای بیسیم، باسیم و VPN توزیع میشوند، در نتیجه کاربران و اطلاعات سازمانی، حتی در هنگام جابجایی در شبکههای مجازی و سیار نیز قادر به دریافت دسترسیها و محافظت پیوسته و هماهنگ میباشند. بدین ترتیب زمان صرف شده برای امور مهندسی شبکه و اعتبارسنجی کاهش مییابد.

نمونه ماتریسی از مدیریت Cisco TrustSec Policy

مزایای استفاده از Cisco TrustSec

Cisco TrustSec میتواند امور مهندسی تکراری و زمانبر امنیتی در شبکه از قبیل تعریف قوانین فایروال، VLAN و ACL را سادهسازی نماید. بدین ترتیب علاوه بر کمک به بهینهسازی زمان در IT، موجب بهبود وضعیت امنیتی سازمان میشود.

سادهسازی روند مدیریت دسترسی

ایجاد سیاستها و مدیریت آن در یک ماتریس ساده با استفاده از یک زبان ساده میتواند روند مدیریت برای بخشبندی و کنترل دسترسی در سراسر سازمان را تسهیل نماید. به علاوه این تکنولوژی میتواند دسترسی به اطلاعات مهم و حیاتی را از طریق تعیین نقشهای اصلی آنها به راحتی کنترل نموده و گروههای کاربری مانند پیمانکاران، حسابداران و مدیران فروش و یا نقشهای سروری مانند پایگاههای داده HR یا سیستمهای CRM را تعریف نماید.

تسریع عملیاتهای امنیتی

Cisco TrustSec علاوه برساده نمودن فرآیندهای مدیریت و مهندسی در سازمانهای IT به صرفهجویی در زمان کمک نموده و آنها را در همگام شدن با تغییرات کسبوکار یاری مینماید. سرورهای جدید آمادهسازی شده قادرند ظرف مدت چند دقیقه Onboard شوند، ضمن اینکه جابجایی، تغییرات و افزودن مواردی که نیازمند پشتیبانی IT میباشند به سرعت انجام شده و قابلیت خودکارسازی قوانین فایروال و مدیریت ACL نیز وجود دارد.

Policyهای هماهنگ در هر مکان

Cisco TrustSec این قابلیت را داراست که Policyها را در هر جایی از شبکه به صورت هماهنگ اجرا نموده و محافظت از اطلاعات و امکان دسترسیِ بدون مانع کاربران به منابع را تضمین نماید. مدیرانی که مسئولیت تعریف Policyها را بر عهده دارند میتوانند آن را در توپولوژیهای باسیم، Wireless و VPN استفاده نمایند.

در حالی که گسترش روشهای قدیمی بخشبندی در شبکههای سازمانی به سختی صورت میگیرد، طراحی Cisco TrustSec به نحوی است که برای عملیاتهای مختلف در هر اندازهای مناسب بوده و ممکن است کاربران سیار، دفاتر شعب، محیطهای Campus (چندین ساختمان در یک محدوده که دارای ارتباطات شبکهای میباشند) و دیتاسنترها را در برگیرد.

بخشبندی شبکههای CAN

در شبکههای Campus یا به عبارتی شبکههایی که شامل ساختمانهایی مجاور یکدیگر میباشند، فرآیند بخشبندی گروههای مختلف کاربران در VLANها، موضوعی متداول محسوب میگردد و در آن هر VLAN نیاز به یک فضای آدرس داشته و باید در یک Interface مسیریابی شده Upstream طراحی گردد که ممکن است مستلزم استفاده از ACL استاتیک یا عملکردهای ارسال و مسیریابی مجازی (VRF) برای حفظ جداسازی باشد.

تعاملات کنترل شده بین گروههای کاربری باید در پیکربندی سوییچ و یا روتر تعریف شوند که امکان دارد این روند را پیچیدهتر کند. به علاوه اینکه کنترل ارتباط در یک VLAN یا بخشبندی آن دشوار است.

راهکار Cisco TrustSec برای شبکه های CAN

Cisco TrustSec از تگهای مربوط به گروههای امنیتی یا STG برای تعریف دسترسیها در شبکه استفاده مینماید. تعامل سیستمهای مختلف از طریق Policyهای مبتنی بر گروههای امنیتی تعیین شده و نیاز به انجام تنظیمات پیچیده بر روی VLAN را از بین برده و طراحی نحوه دسترسی به شبکه را به صورت ساده حفظ میکند، ضمن اینکه از زیاد شدن تعداد VLANها نیز جلوگیری میگردد. به علاوه میتوان ارتباطات بین گروههای کاربری مختلف را رد نموده و یا ارتباطات کنترل شده در پورتها و پروتکلهای خاصی را مجاز کند.

ACLهای مربوط به گروههای امنیتی در این تکنولوژی میتوانند ترافیکهای ناخواسته بین کاربران با نقشهای مشابه را مسدود نموده و در نتیجه از فعالیتهای مخرب و حتی Exploit نمودن بدافزار به صورت Remote جلوگیری کند.

کنترل دسترسی

گرچه ACLهای مبتنی بر IP به سادگی پیادهسازی میشوند اما نیازمند مدیریت مستمر میباشند. شاید این مساله برای نقشهای موجود در ساختارهای ساده مشکلساز نباشد اما با افزایش تعداد Roleهای دسترسی، روند مدیریت ACLهای مورد نیاز آنها نیز دشوار میگردد. احتمالا باید این موضوع تضمین شود که ACLهای دانلود شده فراتر از حافظه و قابلیت پردازش در هر یک از تجهیزات دسترسی شبکه که از آن استفاده مینماید، نرود.

راهکار Cisco TrustSec برای مدیریت کنترل دسترسی

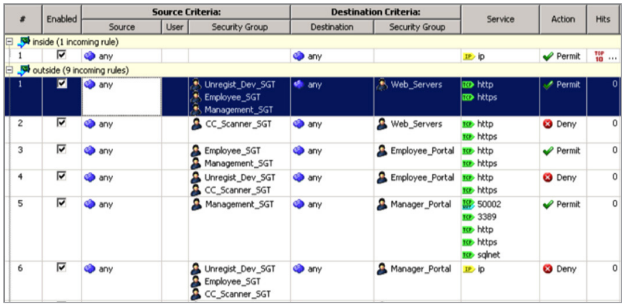

Cisco TrustSec برای کنترل دسترسیِ مبتنی بر نقشها از SG-ACL استفاده مینماید. این فهرستها شامل نقشهای مبدا و مقصد و سرویسهای (پورتهای) لایه 4 میباشد که نگهداری آنها را نیز سادهتر مینماید زیرا شامل IPها نمیشود. SG-ACLها از طریق تجهیزات شبکه به صورت ِDynamic از Cisco Identity Services Engine یا به اختصار ISE دانلود میشوند، بدین معنا که نیازی به آمادهسازی این تجهیزات برای هر تغییر ایجاد شده در SG-ACLها نمیباشد. عملکردهای اجرایی SG-ACL در بسیاری از تجهیزات سیسکو با نرخ خطی اجرا میشود، بنابراین ACL میتواند در فضاهای 10، 40 و حتی 100 گیگابایتی فعال باشد.

خودکارسازی Ruleهای فایروال

کنترل دسترسیها بر اساس IP اغلب به ایجاد جداول بزرگی از قواعد فایروال منتهی میشود که درک و مدیریت آن را دشوار میکند. در دیتاسنترهای مجازیسازی شده احتمالا تعداد فزایندهای از سرورهای منطقی برای محافظت وجود دارند که تغییر در آنها ممکن است مکررا اتفاق بیافتد.

راهکار Cisco TrustSec جهت مدیریت Ruleهای فایروال

با Cisco TrustSec میتوان قوانین فایروال را به جای IP سرورها، با استفاده از Role هر سرور نوشت. بنابراین Policyها ساده شده و مدیریت و ممیزی آنها نیز تسهیل میگردد.

در دیتاسنترهای مجازی، عملکردهای Cisco TrustSec در پلتفرمهای سوئیچینگ مجازیCisco Nexus 1000 V این امکان را فراهم میکند که تخصیص نقش سرورها در یک پروفایل آمادهسازی مشخص شده و به صورت خودکار با فایروالهای سیسکو به اشتراک گذاشته شود. با افزایش بارکاری در یک پروفایل مشخص یا با جابجایی بارکاری، اطلاعات عضویت در گروهها بر روی فایروالها سریعا به روزرسانی میشوند. در ضمن در صورت اضافه شدن یک سرور با نقش مشخص نیازی به اضافه نمودن آن به جدول دسترسی فایروال نمیباشد.

قواعد مبتنی بر Cisco TrustSec در Cisco Security Manager

BYOD ایمن یا امکان دسترسی به همه تجهیزات

Policyهای دسترسی BYOD معمولا با استفاده از فهرستهای کنترل دسترسی IP محور به کار میروند تا قادر به کنترل نحوه دسترسی کاربران مجاز به منابع باشند. مدیریت ACL بر اساس IP میتواند به دلیل نیاز به نگهداری مداوم به یک مسئولیت اجرایی تبدیل شود.

راهکار Cisco TrustSec در امنیت BYOD

پروفایلبندی گسترده ISE، اعتبارسنجی موقعیت و قابلیتهای یکپارچهسازی در مدیریت تجهیزات سیار را میتوان به عنوان بخشی از فرآیند دستهبندی BYOD در طراحی Cisco TrustSec استفاده نمود. سپس سوئیچها و فایروالهای Cisco TrustSec میتوانند دستهبندی BYOD را در نظر گرفته و موارد مبتنی بر Policy را در آن اجرا نماید. این رویکرد نه تنها به ارائه کنترل دسترسی با عملکرد بالا میپردازد بلکه Policyهای دسترسی را به شیوهای بسیار ساده همراه با تلاشهای مدیریتی کمتر تعریف مینماید.

Cisco TrustSec