در راهکارهای امنیتی قدیمی، فایروال تنها در مرزهای شبکه استفاده میشود که با حیاتیتر شدن دادههای سازمانها، روشهای قدیمی به تنهایی کافی نمیباشند. ISFW امکان تامین امنیت برای داراییهای مهم را در داخل شبکه فراهم مینماید. در قسمتهای اول و دوم این مقاله به بررسی مفهوم این تکنولوژی و ضرورت پیادهسازی آن پرداختیم. در این مقاله که قسمت سوم (پایانی) از این سری مقالات میباشد، به بررسی ویژگیهای ارائه شده در این تکنولوژی میپردازیم.

سیستم عاملی برای شبکههای انعطافپذیر

تقریبا در تمامی حالتهای پیادهسازی فایروال، فرایند تخصیصIP و پیکربندی مجدد شبکه مورد نیاز میباشد. این فرایند تحت عنوان پیادهسازی مسیریابی شبکه (Network Routing) شناخته شده و قابلیت دید (Visibility) نسبت به ترافیک و محافظت در برابر تهدیدات را ارائه مینماید. لازم به ذکر است که در نقطهی مقابل آن نیز حالت Sniffer قرار دارد که از پیکربندی سادهتری برخوردار بوده و تنها قابلیت دید نسبت به ترافیک را فراهم نموده و امکان محافظت از شبکه را دارا نمیباشد.

حالت Transparent نیز ترکیبی از مزایای هر دو حالت Network Routing و Sniffer را داراست؛ بنابراین قابلیت دید، پیادهسازی سریع و از همه مهمتر محافظت را عرضه مینماید. تفاوتهای میان حالتهای مختلف پیادهسازی فایروال، در جدول زیر قابل مشاهده میباشد.

| حالتهای پیادهسازی | سطح پیچیدگی در پیادهسازی | عملکردهای شبکه | دسترسپذیری بالا | قابلیت دید ترافیک | محافظت دربرابر تهدید |

| Network

Routing |

بالا | L3-Routing | + | + | + |

| Transparent | پایین | L2-Bridge | + | + | + |

| Sniffer | پایین | X | X | + | X |

تفاوت در حالت پیادهسازی انواع فایروال

معماری سختافزار به صورت مقیاسپذیر

از آنجاییکه شبکههای داخلی با سرعت بسیار بالاتری عمل میکنند، معماری ISFW بایستی در راستای توان عملیاتی چندگیگابیتی برای محافظت از شبکه طراحی شود. هرچند معماریهایی که صرفا بر CPU مبتنی بوده دارای انعطافپذیری میباشند، اما در صورت نیاز به توان عملیاتی بالا به Bottleneck تبدیل میشوند. بنابراین در یک معماری مطلوب همچنان از یک CPU برای انعطافپذیری استفاده نموده و Custom ASICها را برای تسریع در روند بررسی محتوا و ترافیک شبکه اضافه مینماید.

از آنجاییکه ISFW در نزدیکی دادهها و تجهیزات پیادهسازی میگردد، گاهی نیاز به مقابله با محیطهای ناهموارتری را دارد. بنابراین دسترسی به یک Form Factor مقاومتر نیز یکی دیگر از الزامات ISFWها محسوب میشود.

پیادهسازی ISFW) Internal Segmentation Firewall)

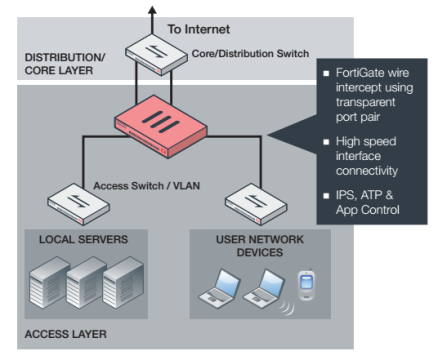

بخشبندی شبکه و Switching یکپارچه با سرعت بالا

قابلیت جداسازی فیزیکی زیرشبکهها و سرورها از طریق یک Switch، به عنوان یکی از ویژگیهای در حال تکمیلِ حالت Transparent به حساب میآید. فایروالها همراه با Switchهای یکپارچه و کاملا عملیاتی در تجهیزات به بازار عرضه میگردند. این فایروالهای جدید همراه با تعداد زیادی از Interfaceهای10 گیگابیت Ethernet، به راهکاری ایدهآل در دیتاسنترهای Top-of-Rack تبدیل شده و به سرورها این امکان را میدهد که به صورت فیزیکی و مجازی ایمن گردند. همچنین، فایروالهای همراه با Switchها به صورت یکپارچه و با تراکم بالای یک گیگابیت در Interfaceهای خود، جهت تفکیک بخشهای کوچکتری از LAN ایدهآل میباشند.

امنیت Realtime

ISFWها باید بتوانند طیف کاملی از سرویسهای امنیتی پیشرفته از جمله IPS، قابلیت دید به برنامههای کاربردی، آنتیویروس، Anti-Spam و یکپارچهسازی با فرآیندهای Sandboxing مبتنی بر Cloud را ارائه نمایند و بهکارگیری Policyها را امکانپذیر سازند. این قابلیتها، فایروالهای استانداردِ موجود در مرزهای شبکه را تکمیل مینماید. این حالت Realtime برای قابلیت دید و محافظت از شبکه از اهمیت ویژهای برای محدود کردن انتشار بدافزار در شبکه برخوردار میباشد.

نمونهای از پیادهسازی ISFW در سطح شبکه

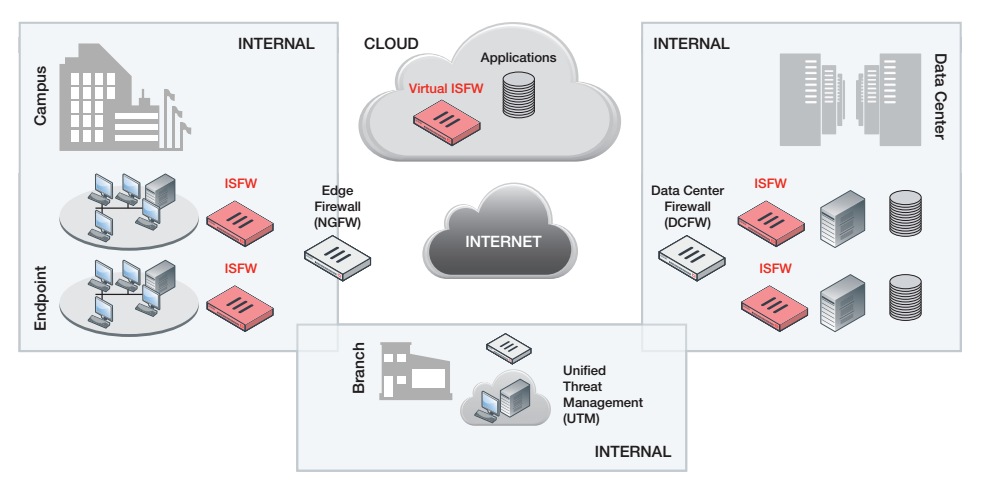

اکثر سازمانها به محافظت از مرزهای شبکه از طریق فایروالها، Next-Generation Firewall یا به اختصار NGFWها و UTMها میپردازند که همچنان از بخشهای مهم و حیاتی در فرآیند محافظت از شبکه به حساب میآیند. با این وجود ISFWها میتوانند جهت افزایش امنیت به صورت داخلی استقرار یابند. ISFW ممکن است برای یک مجموعه خاص از Endpointها که بهروزرسانی امنیتی برای آنها مشکل میباشد و یا سرورهایی که محل ذخیرهی داراییهای مهمی میباشند، مورد استفاده قرار گیرد.

نمونهای از پیادهسازی ISFW به صورت بخش به بخش

ISFW معمولا در لایهی دسترسی (Access) پیادهسازی شده و از مجموعه خاصی از منابع و داراییها محافظت مینماید. در مرحلهی اول، پیادهسازی بین Switchهای لایه Distribution و لایه Access به صورت Transparent انجام میگیرد. پیادهسازی Switching یکپارچه در بلند مدت میتواند جایگزین Switchهای Access و Distribution شود و محافظت فیزیکی بیشتری را نیز ارائه نماید.

پیادهسازی ISFW

ارتقای قابلیت محافظت پیشرفته از تهدیدات با قابلیت دید داخلی

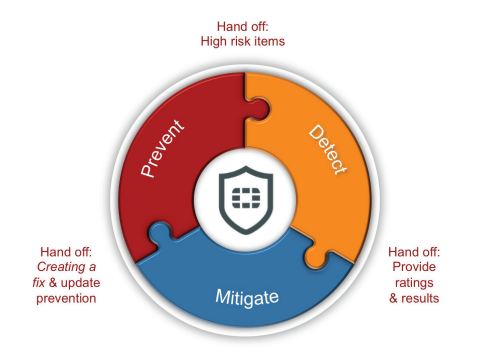

بنا بر توصیههای امنیتی، یک رویکرد مناسب برای کاهش تهدیدات باید شامل چرخهی مستمر فرآیندهای محافظت، شناسایی و کاهش تهدیدات باشد. NGFW به عنوان مبنای اصلی در فرایند پیشگیری عمل نموده و موجب فعالسازی فایروالهای L2/L3، پیشگیری از نفوذ، کنترل برنامههای کاربردی و بیش از همه مسدود کردن تهدیدات شناخته شده میشود، ضمن اینکه تهدیدات ناشناخته با ریسک بالا را برای شناسایی به یک Sandbox میفرستد. اما با پیادهسازی NGFW در محدودهی Edge شبکه به روش قدیمی، تنها میتوان از طریق مشاهده فعالیتهای ورود و خروج، یک قابلیت دید جزئی نسبت به چرخه عمر حملات فراهم نمود.

چارچوب محافظت پیشرفته در برابر تهدید

در صورتی که محدودهی Edge از سوی هکرها در معرض تهدید قرار گیرد، پیادهسازی ISFW میتواند دید کاملتری را نسبت به فعالیت اضافی در داخل شبکه ایجاد نماید. همگام با تلاش هکرها برای شناسایی منابع ارزشمند و استخراج دادهها، هرگونه فعالیت جانبی ممکن است بخش قابل توجهی از فعالیتهای مخرب را مد نظر قرار دهد. ضمن اینکه در اختیار داشتن یک تصویر کامل از فعالیت داخلی و Edge میتواند تمام مراحل مربوط به یک چارچوب کامل ATP (محافظت پیشرفته در برابر تهدیدات) را ارتقا بخشد. با توجه به اینکه ترافیک در شبکه داخلی اغلب چندین برابر پهنای باند در ترافیک Edge است، ISFW با کمک تکنیکهای شناختهشده میتواند فرصتهای بسیار بیشتری را برای محدود نمودن انتشار موارد تهدیدآمیز فراهم نموده و موارد دارای ریسک بالاتر را جهت بررسیهای دقیقتر به Sandboxها ارسال نماید.

جمعبندی نهایی

تهدیدات پیشرفته از نقصهای امنیتی موجود در شبکههای داخلیِ Flat بهرهمند میگردند. این در حالی است که با پیادهسازی راهکارهای امنیتی در مرزهای شبکه، تنها میتوان به میزان کمی مانع از انتشار و استخراج منابع ارزشمند و موردنظرگردید. با توجه به اینکه فایروالهای قدیمی به گونهای طراحی شدهاند تا سرعت اینترنت در محدودهی Edge را کاهش دهند، پیادهسازی این تجهیزات امنیتی در داخل شبکه دشوار است. به علاوه، پیادهسازیهای مربوط به پیکربندی شبکه در فایروال (IP ها)، زمان زیادی به طول میانجامد.

Internal Segmentation Firewall، یک نوع و دستهبندی جدید از فایروالها به شمار میروند که به سرعت و با کمترین میزان قطعی، پیادهسازی میشوند؛ ضمن اینکه با سرعتهای چندگیگابیتی در شبکههای داخلی نیز هماهنگ میباشند. نکته دیگر اینکه قابلیت دید آنی و محافظت از شبکه را میتوان برای بخشهای خاصی از شبکه داخلی به کار گرفت.

ــــــــــــــــــــــــــــــ

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت اول

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت دوم

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت سوم (پایانی)