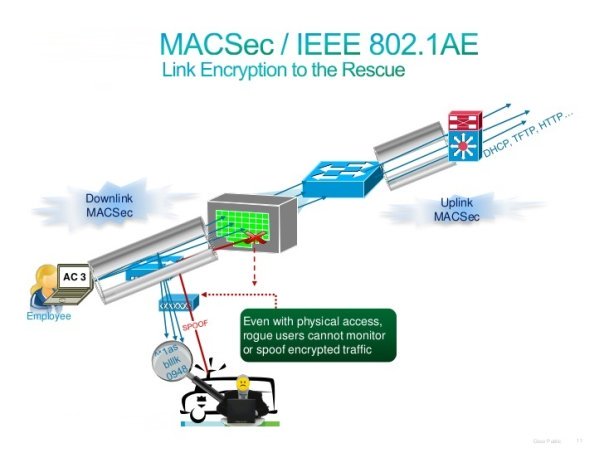

تکنولوژی Media Access Control Security یا به اختصار MACsec، یکی از تکنولوژیهای امنیتی منطبق با استانداردهای صنعت IT به شمار میرود که امکان برقرای ارتباط ایمن بر روی لینکهای Ethernet را برای تمامی ترافیکها فراهم مینماید. MACsec به ایجاد امنیت به صورت Point-to-Point در لینکهای Ethernet و بین Nodeهای دارای اتصال مستقیم پرداخته و اکثر تهدیدات امنیتی از جمله حملات DoS، Man-in-the-Middle، Masquerading، Passive Wiretapping، Playback و انواع نفوذ را شناسایی و از آنها پیشگیری مینماید. لازم به ذکر است که MACsec مطابق با استاندارد امنیتی IEEE 802.1AE. استانداردسازی شده است.

با استفاده از MACsec میتوان امنیت را برای انواع ترافیک در لینکهای Ethernet از جمله Frameهای مربوط به پروتکلهای(Link Layer Discovery Protocol (LLDP و (Link Aggregation Control Protocol (LACP و همچنین DHCP و ARP و پروتکلهای دیگری نیز تامین نمود که به دلیل محدودیتهای اِعمالشده از سوی دیگر راهکارهای امنیتی معمولا ایمن نمیباشند. علاوه بر این میتوان از MACsec در ترکیب با سایر پروتکلهای امنیتی مانند IPsec و SSL برای تامین امنیت شبکه به صورتEnd-to-End استفاده نمود.

نحوهی عملکرد MACsec

MACsec این قابلیت را داراست که امنیت منطبق با استانداردهای IT را با استفاده از لینکهای Ethernet ایمن و Point-to-Point فراهم نماید. امنیت در این لینکهای Point-to-Point پس از انطباق با کلیدهای امنیتی ایجاد میشود؛ این کلیدهای امنیتی در واقع کلیدهای مشترک از پیش تعیین شده توسط کاربران میباشند که در هنگام راهاندازی MACsec با استفاده از وضعیت امنیتی استاتیک CAK و یا کلید ارتباط ایمن و استاتیک از پیش تعریف شده توسط کاربر در حالت SAK ایجاد میشوند و بین Interfaceها در هر سمت لینک Point-to-Point اترنت تبادل شده و مورد تایید قرار میگیرند. همچنین سایر پارامترهای قابل پیکربندی توسط کاربر مانند پورت یا آدرس MAC باید جهت فعالسازی MACsec با Interfaceها در هر سمت لینک منطبق شوند.

پس از فعالسازی MACsec بر روی لینک اترنت Point-to-Point، تمامی ترافیک جاری در لینک با بررسی صحت دادهها و یا رمزگذاری (در صورت پیکربندی)، از طریق این تکنولوژی ایمن میگردند.

با کمک فرآیند بررسی صحت و کامل بودن دادهها (Integrity) میتوان درستی و عدم نقص در آنها را تایید نمود. MACsec بدین ترتیب عمل میکند که یک Header هشت و یک Tail شانزده بایتی را به تمام Frameهای اترنت که در لینکهای اترنت Point-to-Point جریان دارند، اضافه میکند. سپس این Header و Tail از طریق Interfaceها مورد بررسی قرار میگیرند تا از امنیت دادهها در هنگام عبور از لینک اطمینان حاصل گردد. در صورت تشخیص هر گونه حالت غیرمعمول در ترافیک در هنگام بررسی Integrity دادهها، میزان ترافیک کاهش مییابد.

همچنین با استفاده از MACsec میتوان تمام ترافیک جاری در لینک اترنت را رمزگذاری نمود. بدین ترتیب تضمین میشود که افراد با مانیتور نمودن ترافیک قادر به مشاهدهی دادهها نخواهند بود. لازم به ذکر است که اجرای فرآیند رمزگذاریMACsec به صورت انتخابی و مطابق با تنظیمات کاربر میباشد، بنابراین هدف از راهاندازی MACsec تضمین آن است که بررسی Integrity دادهها به درستی انجام شده و در عین حال در صورت تمایل، دادههای رمزگذاری نشده به لینک ایمن شده با MACsec ارسال میشوند.

درحال حاضر پیکربندی MACsec در سوئیچهای EX Series برروی لینکهای اترنت Point-to-Point و در بین Interfaceهایی با قابلیت استفاده از MACsec پیادهسازی میشود. در صورت تمایل به فعالسازی MACsec برروی چندین لینک اترنت باید MACsec را به صورت مجزا برروی هر یک از لینکهای Point-to-Point پیکربندی نمود.

بررسی Connectivity Association و کانالهای ایمن

MACsec در Connectivity Association (رسانه ارتباطی) پیکربندی شده و در صورتی فعال میشود که یک Connectivity Association به Interface اختصاص داده شود.

زمانی که MACsec با استفاده از وضعیت امنیتی SAK پیکربندی میشود، باید کانالهای ایمن در Connectivity Association پیکربندی گردند. وظیفه این کانالها، انتقال و دریافت دادهها در لینکهای مربوطه و همچنین انتقال SAK در سراسر لینک میباشد تا تکنولوژی MACsec راهاندازی و حفظ گردد. علاوه بر این، کانال ایمن به صورت یکطرفه بوده و صرفا جهت استفاده از MACsec برای ترافیک ورودی و خروجی مورد استفاده قرار میگیرد. در صورتی که MACsec با استفاده از وضعیت امنیتی SAK فعال شود، Connectivity Association شامل دو کانال ایمن میشود که یکی از آنها به ترافیک ورودی و دیگری به ترافیک خروجی اختصاص دارد.

در صورت راهاندازی MACsec با استفاده از حالت CAK، ایجاد و پیکربندی یک Connectivity Association ضرورت مییابد؛ ضمن اینکه دو کانال ایمن شامل یک کانال برای ترافیک ورودی و یک کانال برای ترافیک خروجی نیز به صورت خودکار ایجاد میگردد. این کانالهای ایمن که به صورت خودکار ایجاد شدهاند، فاقد هرگونه پارامتر قابل پیکربندی از سوی کاربر میباشد؛ به علاوه اینکه تمام فرآیندهای پیکربندی در Connectivity Association و خارج از کانالهای ایمن انجام میگیرد.

بررسی حالت امنیتی استاتیک (CAK (Connectivity Association Key

در صورت راهاندازی MACsec با استفاده از حالت امنیتی استاتیک CAK، دو کلید امنیتی شامل یک کلید امنیتی CAK جهت تامین امنیت ترافیک در سطح کنترل و یک کلید امنیتی SAK ایجاد شده به صورت تصادفی برای تامین امنیت ترافیک در سطح دادهها به کار میروند تا امنیت لینک اترنت Point-to-Point را فراهم نمایند. این کلیدها همواره بین دو دستگاه در هر سمت از لینک اترنت Point-to-Point حرکت میکنند تا امنیت لینک برقرار گردد.

در صورتی که حالت امنیتی استاتیک CAK برای راهاندازی MACsec به کار رود، در ابتدا باید یک لینک ایمنشده با MACsec با استفاده از Pre-Shared Key ارائه گردد. این کلید شامل یک Connectivity Association Name یا به اختصار CKN و CAK اختصاصی میشود. CKN و CAK توسط کاربر در Connectivity Association پیکربندی شده و برای راهاندازی اولیهی MACsec در هر دو سمت لینک منطبق میشوند.

پس از آنکه تبادل Pre-Shared Key و فرآیند انطباق آن با موفقیت صورت گرفت، پروتکل MACsec Key Agreement یا به اختصار MKA فعال میگردد. این پروتکل مسئولیت نگهداری از MACsec برروی لینک را به عهده داشته و مشخص میکند کدام سوئیچ بر روی لینک Point-to-Point به عنوان سرور کلیدی تعیین شود. سپس یک SAK توسط سرور کلیدی ایجاد میشود که با سوئیچ در سمت دیگر لینک Point-to-Point به اشتراک گذاشته شده و برای ایمنسازی تمام ترافیک جاری در لینک به کارمیرود. تا زمانی که MACsec فعال میباشد، سرور کلیدی همچنان به ایجاد و اشتراک SAK تصادفی در لینک Point-to-Point ادامه میدهد.

راهاندازی MACsec با استفاده از حالت امنیتی استاتیک CAK، از طریق پیکربندی یک Connectivity Association در انتهای هر دو لینک صورت میگیرد. فرآیند پیکربندی به طور کامل داخلConnectivity Association و خارج از کانال ایمن انجام میشود. در صورت استفاده از وضعیت امنیتی استاتیک CAK، دو کانال ایمن به صورت خودکار برای ترافیک ورودی و خروجی ایجاد میشود. کانالهای ایمن ایجاد شده به صورت خودکار دارای تمامی پارامترهای قابل تنظیم توسط کاربر میباشند که در Connectivity Association نیز قابل پیکربندی میباشد.

با توجه به موارد مطرح شده، توصیه میگردد که MACsec با استفاده از حالت امنیتی استاتیک CAK فعال گردد. بدین ترتیب با Refresh نمودن مداوم به یک کلید امنیتی تصادفیِ جدید و اشتراک کلید امنیتی بین دو دستگاه در لینک Point-to-Point میتوان امنیت لازک را تامین نمود. به علاوه اینکه برخی ویژگیهای انتخابی برای MACsec از جمله محافظت در برابر Replay، SCI Tagging و قابلیت حذف ترافیک از MACsec صرفا زمانی ارائه میگردد که MACsec با استفاده از حالت امنیتی استاتیک CAK فعال گردد.

بررسی حالت امنیتی استاتیک (SAK (Secure Association Key

در صورت فعالسازی MACsec با استفاده از حالت امنیتی SAK، برای تامین امنیت ترافیک دادهها در لینک اترنت Point-to-Point صرفا یکی از دو SAK پیکربندیشده به صورت دستی به کارمیروند. تمامی اسامی و مقادیر SAK توسط کاربر قابل تنظیم بوده و هیچ سرور کلیدی یا ابزار دیگری برای ایجاد SAK وجود ندارد. در این شرایط، امنیت در لینک اترنت Point-to-Point از طریق گردش دورهای بین دو کلید امنیتی برقرار میشود. لازم به ذکر است که هر نام و مقداری برای کلیدهای امنیتی باید دارای یک مقدار قابل انطباق بر روی Interface در یک سمت از لینک اترنت Point-to-Point باشد تا MACsec را بر روی لینک حفظ نماید.

درصورتی که MACsec با استفاده از حالت امنیتی استاتیک SAK فعال گردد، لازم است که SAK در کانالهای ایمن پیکربندی شود. ضمن اینکه کانالهای ایمن نیز در Connectivity Association پیکربندی میشوند. یک Connectivity Association معمول برای MACsec با استفاده از حالت امنیتی استاتیک SAK، شامل دو کانال ایمنی برای ترافیک داخلی و خارجی میشود که هر یک با دو SAK تنظیم شده به صورت دستی پیکربندی میشوند. همچنین لازم است که Connectivity Association با پیکربندی کانال ایمن در Interface همگام شود تا فعالسازی MACsec با استفاده از حالت امنیتی استاتیک SAK را میسر نماید.

در نهایت توصیه میشود که MACsec با استفاده از حالت امنیتی استاتیک CAK فعال شود. ضمن اینکه صرفا در صورتی باید از حالت امنیتی استاتیک SAK استفاده شود که توجیه درستی برای استفاده از آن به جای حالت امنیتی استاتیک CAK وجود داشته باشد.