هدفِ زمان بازیابی یا RTO چیست؟ این رخداد را تصور کنید: برنامههای مهم کسبوکار شما به طور غیر منتظرهای آفلاین میشوند و هر دقیقه از خرابی میتواند به معنای از دست دادنِ درآمد ، ِناامیدی کاربران و هرج و مرج عملیاتی باشد. سوالی که مطرح میشود این است: چقدر سریع میتوانید بهبود پیدا کنید؟ اینجاست که […]

راهکار VMware VSAN راهکاری قدرتمند و تعریفشدهی نرمافزاری است که با جمع کردن دیسکهای محلی از میزبان ESXi به یک بستر ذخیرهسازی واحد، مدیریت ذخیرهسازی را آسانتر میکند. ادغام آن با VSphere آن را به انتخابی محبوب برای سازمانهایی که به دنبال نوسازی زیرساختهای خود هستند، تبدیل میکند. با این حال، اجرای VSAN به طور […]

پورتال API برای VMware Tanzu ابزاری است که به توسعهدهندگان امکان میدهد APIهای داخلی را کشف و مدیریت کنند. این پورتال با جمعآوری مستندات OpenAPI از URLهای منبع، داشبورد و مستندات دقیق API را ارائه میدهد. اپراتورها میتوانند هر تعداد URL منبع OpenAPI را به یک نمونه واحد اضافه کنند. در مقابل رویکردهای متمرکز، پورتال […]

سال 2025 نوید یک چشم انداز فناورانه را میدهد که به طور چشمگیری با پیشرفتهای هوش مصنوعی یا AI، شناسه های دیجیتال و فناوریهای ویدئویی تغییر شکل داده است. این نیروهای به هم پیوسته برای متحولکردن صنایع، بازتعریف تعامل انسانی، و ارائه فرصتهای بیسابقه و چالشهای اخلاقی، همگرا خواهند شد. از آموزش انفرادی و مراقبتهای […]

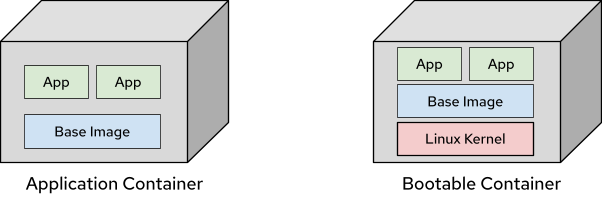

در قسمت اول مقاله در مورد در مورد این توضیح دادیم که Containerها به یک استاندارد صنعتی برای بستهبندی، ارسال و استقرار برنامهها تبدیل شدهاند. Containerهای قابل بوت، تکامل طبیعی فناوریهای Container هستند. مانند Containerهای برنامه معمولی OCI، شما میتوانید Containerهای قابل بوت را با استفاده از فناوریهای Container موجود مانند Containerfiles و ابزارهایی مانند […]

در قسمت قبل مقاله در مورد اینکه حملات سایبری تهدیدی جدی برای سازمانها در تمام اندازهها و صنایع به شمار میروند صحبت کردیم و بیان کردیم سازمانها باید دفاع سایبری خود را تقویت کنند. همچنین توضیح دادیم که اتاق تمیز به عنوان محیطهای جداگانهای برای دادهها عمل میکنند که بهطور خاص برای تأیید و بازیابی […]

در عصر دیجیتال امروزی، پایگاه داده نقشی محوری در مدیریت و سازماندهی دادهها دارند. از آنجایی که کسبوکارها و سازمانها به طور فزایندهای بر تصمیمگیری مبتنی بر دادهها تکیه میکنند، نیاز به راهکارهای کارآمد و قابل اعتماد برای ذخیرهسازی داده هرگز به این اندازه حیاتی نبوده است. پایگاههای داده ستون فقرات ذخیرهسازی، بازیابی و مدیریت […]

در این دنیای دیجیتال روزافزون، از دست دادن دادهها میتواند برای سازمانها عواقب ویرانگری داشته باشد. این خطرات از قطع خدمات و بلایای طبیعی گرفته تا حملات سایبری را شامل میشود و ممکن است به سیستمی غیرقابل دسترسی و از دست دادن دادهها منجر شود. این اختلالات میتوانند منجر به تداخلات قابل توجه در عملیات، […]

ARO چیست؟ همانطور که سازمانها به دنبال مدرن کردنِ برنامههای خود هستند، به دنبال یک پلتفرم برنامهی ایمنتر و آسانتر برای استفاده نیز میباشند. همراه با این حرکت به سمتِ مدرنسازی، تغییر قابل توجهی در اطلاعات اعتباریِ بلندمدت به نفع مکانیسمهای امتیازی کوتاه مدت و محدود بهوجود آمده که نیازی به مدیریت فعال ندارد. این […]