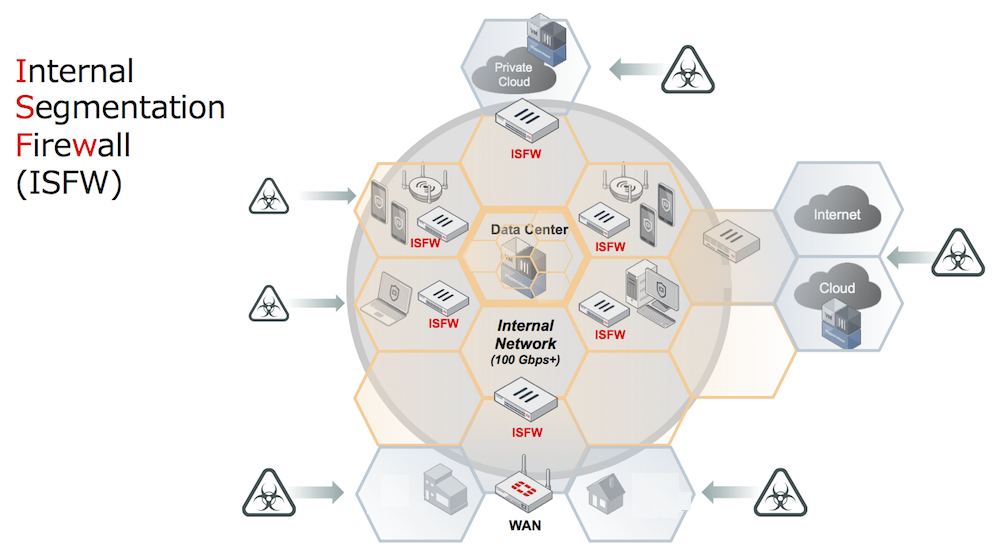

در گذشته سازمانها جهت تامین امنیت به ایجاد لایههای دفاعی در محدودههایی همچون Internet Edge، Perimeter، Endpoint و Data Center (شامل DMZ) میپرداختند. این رویکرد که Outside-in نام دارد، به دلیل پیچیده شدن تهدیدات امنیتی کارایی لازم در محافظت از داراییهای حیاتی سازمانها را نخواهد داشت. ISFW امکان برقراری امنیت برای داراییهای مهم را در داخل شبکه فراهم مینماید. در قسمت اول از این سری مقالات به بررسی مفهوم این تکنولوژی پرداختیم. در این مقاله به بررسی ضرورت استفاده از این تکنولوژی میپردازیم.

ضرورت استفاده از ISFW جهت ایجاد بخشبندی با محوریتِ Policy

انجام فرآیند بخشبندی که با محوریتِ Policy انجام میشود، کیفیت کنترل را افزایش داده و یک محدودهی دسترسی به برنامههای کاربردی و منابع، ایجاد میکند. این قابلیت از طریق ایجاد ارتباط بین هویت کاربر و بهکارگیری Policyهای امنیتی خاص فعال میگردد. فرآیند بخشبندی با محوریتِ Policy، میتواند محورهای بالقوهی حملات و تهدیداتی که توسط کاربران منتقل میشوند را محدود نماید.

این نوع بخشبندی در واقع ایجاد ارتباط خودکار بین هویت کاربر و Policy امنیتی اجراشده میباشد. هویت کاربر نیز به عنوان مجموعهای از خصوصیات مانند موقعیت فیزیکی، نوع تجهیزات به کاررفته جهت دسترسی به شبکه، برنامههای کاربردیِ مورد استفاده و موارد دیگر تعریف میشود. از آنجایی که ممکن است هویت کاربر به صورت Dynamic تغییر یابد، بنابراین Policyهای امنیتی بهکارگرفته شده نیز باید هویت کاربر را به صورت Dynamic و خودکار، دنبال کنند.

ISFW برای تامین الزاماتی همچون تشخیص هویت کاربر و پارامترهای کلی و ضروری برای ایجاد و بهکارگیری Policyهای امنیتیِ جزء به جزء، باید از قابلیتهای زیر برخوردار باشد:

1- قابلیت تشخیص کاربران، تجهیزات و برنامههای کاربردی

2- قابلیت یکپارچهسازی با سرویسهایی مانند Active Directory Domain Services جهت تشخیص هویت کاربر

3- ایجاد و بهکارگیری شناسه کاربری برای یک Policy امنیتی خاص متناسب با میزان تغییرات

ارائه امنیت کامل با Internal Segmentation Firewall

قابلیتِ دید (Visibility) به عنوان اولین مولفهی امنیت محسوب میگردد. این قابلیت به این پرسشها پاسخ میدهد که روند انتقال Packetها برای یک برنامهکاربردی مشخص چگونه است (Packet از کجا آمده و به کجا میرود) و حتی اینکه چه فعالیتهایی (دانلود، آپلود و …) باید بر روی آن انجام شود.

حفاظت از دادهها به عنوان دومین مولفه مهم محسوب شده و به این سوالات پاسخ میدهد که آیا این محتوا، فعالیت یا برنامه کاربردی مخرب است یا خیر؟ آیا لازم است نوع خاصی از ترافیک بین یکسری از داراییها با مجموعه دیگری از منابع برقرار شود یا خیر؟ هرچند که انجام این فرآیندها برای انواع مختلفی از برنامههای کاربردی و محتواها دشوار میباشد، اما یک بخش مهم و حیاتی از ISFW به شمار میرود. قابلیت شناسایی یک فایل مخرب، برنامه کاربردی و یا Exploit، میتواند زمان لازم برای پاسخگویی و محدود نمودن تهدیدات را برای سازمان فراهم کند. اثربخشی تمام این مولفههای محافظتی مستلزم حضور آنها بر روی یک دستگاه واحد است.

قابلیتِ دید و محافظت از شبکه، وابستگی زیادی بر یک سرویس هوشمند تشخیص تهدیدات امنیتی که به صورت مرکزی و RealTime میباشد، دارند. علاوه بر آن همیشه این سوال مطرح است که قابلیت دید و محافظت از سیستم در چه حد بوده و آیا قابلیت رویارویی با تهدیدات جدید را دارد؟ بر همین اساس، لازم است که تمام سرویسهای امنیتی همواره توسط شرکتهای دیگری تست و بررسی شده و گواهی صحت عملکرد صادر شود.

ضرورت پیادهسازی ISFW به صورت ساده

سهولت در پیادهسازی و مدیریت ISFW، یک امر ضروری به شمار میرود. سهولت در IT به معنای پیادهسازی با کمترین الزامات پیکربندی و بدون نیاز به معماری مجدد شبکه فعلی میباشد.

همچنین ISFW باید قابلیت محافظت از انواع منابع و داراییهای داخلی در بخشهای مختلف شبکه را دارا باشد. این بخشها ممکن است یک مجموعه سرورِ شامل اطلاعات ارزشمند مشتریان و یا یک مجموعه از تجهیزاتِ Endpoint باشد که ممکن است قابل بهروزرسانی با سیستمهای محافظت امنیتی جدید نباشد.

علاوه بر این موارد، این فایروال باید از قابلیت یکپارچه شدن با سایر بخشهای مربوط به راهکار امنیتی سازمان نیز برخوردار باشد. راهکارهای امنیتیِ دیگری هم وجود دارند که میتوانند قابلیت دید و محافظت بیشتری را ارائه نمایند و از جملهی این راهکارها میتوان به Email Gateway، Web Gateway، Border Firewalls، Cloud Firewalls و Cloud Endpoints اشاره نمود. لازم به ذکر است که تمامی این روندها باید با رویکردِ Single Pane of Glass مدیریت گردند تا در نتیجه، Policyهای امنیتی در محدودههای مرزی شبکه، داخل شبکه و حتی خارج از شبکه و در فضاهای Cloud، سازگار و هماهنگ بمانند.

لازم به ذکر است که فایروالهای سنتی معمولا در حالت مسیریابی (Routing Mode) پیادهسازی شده و Interfaceها (پورتها) به درستی با IP Addressها تعریف میشوند. برای اجرای این نوع فایروالها چندین ماه برنامهریزی و پیادهسازی لازم است و این در حالی است که امروزه، با توجه به حملات آنی و لحظه به لحظهی سایبری، زمان از ارزش بالایی برخوردار است. فایروالهای ISFW را میتوان به سرعت و با کمترین قطعی در داخل شبکه پیادهسازی نمود. تنها کار لازم، روشن کردن دستگاه و سپس اتصال آن است. این فایروال باید برای شبکه و برنامههای کاربری به صورتِ Transparent باشد.

ضرورت فراهم نمودن عملکردِ Wire-Speed با ISFW

از آنجاییکه فایروالهای مورد استفاده در بخشبندی داخلی در راستای فرآیندِ تقسیم شبکه به Zoneهای مختلف پیادهسازی میشوند، باید از عملکرد بسیار بالایی برخوردار باشند تا پاسخگوی نیازها برای ترافیکِ Internal یا East/West بوده و عدم وقوعِ Bottleneck در این نقاط حیاتی را تضمین نماید. بر خلاف فایروالهایی که در محدودهی مرزی شبکه و با دسترسی WAN یا سرعت اینترنتی کمتر از 1 گیگابیت بر ثانیه مرتبط میباشند، شبکههای Internal سریعتر و با سرعت چندگیگابیت اجرا میشوند. با توجه به این موضوع، ISFW باید با سرعت چندگیگابیتی فعالیت نموده و قادر به ارائه قابلیتهای Deep Packet Inspection یا به اختصار DPI و Connect Inspection بدون کاهش سرعت شبکه باشد.

ــــــــــــــــــــــــــــــ

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت اول

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت دوم

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت سوم (پایانی)