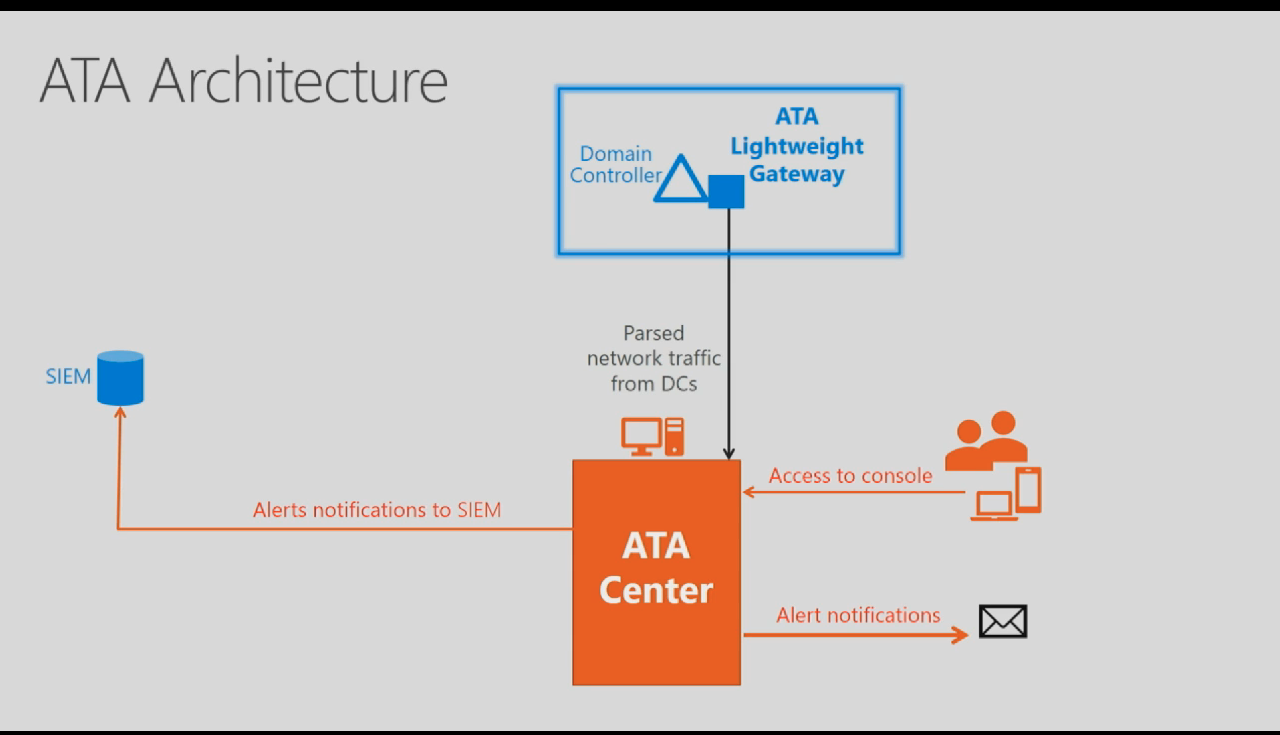

در قسمت اول از مقالهی «معماری ATA» و در توضیح کاربرد Advanced Threat Analytics یا به اختصار ATA به معرفی اجزای آن ، شامل ATA Center و ATA Gateway و ATA Lightweight Gateway پرداخته شد. سپس گزینههای مختلف برای پیادهسازی آن شرح داده شد. سپس در ادامه توضیح کاملی در مورد ATA Center و کارکردهایش ارائه گشت. در این قسمت به کارکرد اصلی و ویژگیهای منحصر به فرد ATA Gateway و ATA Lightweight Gateway پرداخته میشود و همچنین در مورد داوطلبان هماهنگسازی دامین، Port Mirroring و رخدادها صحبت میگردد.

کارکرد اصلی Gateway

ATA Gateway و ATA Lightweight Gateway هردو دارای کارکرد اصلی یکسانی هستند که شامل موارد زیر میباشد:

- بررسی وCapture ترافیک شبکه دامین کنترلر. این موضوع به Port Mirror انجام شده برای ATA Gateway و ترافیکهای محلی دامین کنترلرها در ATA Lightweight Gateway اشاره دارد.

- دریافت رخدادهای ویندوز از SIEM ، سرور Syslog یا دامین کنترلرها با استفاده از Windows Event Forwarding

- بازیابی دادههای مربوط به کاربران و رایانهها از دامین Active Directory

- مشخص کردن اجزای شبکه (کاربران، گروهها و رایانهها)

- انتقال دادههای مربوطه به ATA Center

- مانیتور کردن چندین دامین کنترلر از یک ATA Gateway یا مانیتور کردن یک دامین کنترلر واحد برای یک ATA Lightweight Gateway

ویدیوهای بیشتر درباره: SIEM

ATA Gateway ترافیک شبکه و رخدادهای ویندوز را از شبکه دریافت کرده و در اجزای زیر پردازش میکند:

|

Network Listener |

Network Listener ترافیک شبکه را Capture و تجزیه میکند. این امر به ظرفیت CPU بالایی نیاز دارد، بنابراین زمانی که برای ATA Gateway یا ATA Lightweight Gateway برنامه ریزی میشود، چک شدن پیشنیازهای ATA بسیار حائز اهمیت است. |

|

Event Listener |

Event Listener رخدادهای ویندوزِ Forward شده از سرور SIEM در شبکه را تجزیه و تحلیل و Capture میکند. |

|

Windows Event Log Reader |

Windows Event Log Reader رخدادهای ویندوز ارسال شده به ATA Gateway از Windows Event Log دامین کنترلرها را خوانده و تجزیه و تحلیل میکند. |

|

Network Activity Translator |

ترافیک تجزیهشده را به نمونههای منطقی ترافیک مناسب برای کاربرد Advanced Threat Analytics ترجمه میکند. |

|

Entity Resolver |

Entity Resolver دادههای تحلیل شده (ترافیک شبکه و رخدادها) را میگیرد و با Active Directory به منظور یافتن اطلاعات حساب و هویتی، آنها را حل (Resolve) میکند. سپس این دادهها با آدرس هایIP که در دادههای بررسی شده یافت شدهاند، تطبیق پیدا میکنند. Entity Resolver بطور کارآمدی Packet Headerها را بررسی میکند تا بتواند تجزیه Packetهای احراز هویت را برای اسامی ماشینی، ویژگیها و هویتها انجام دهد. این جزء Packetهای احراز هویت تجزیه شده را با دادههای Packet حقیقی ترکیب میکند. |

|

Entity Sender |

The Entity Sender دادههای تجزیه و تطبیقداده شده را به ATA Center میفرستد |

ویژگیهای ATA Lightweight Gateway

ویژگیهای زیر بر حسب اینکه از ATA Gateway استفاده شود یا ATA Lightweight Gateway، کارکرد متفاوتی دارند:

عدم نیاز به پیکربندی Forwarding

ATA Lightweight Gateway بدون نیاز به پیکربندی Forwarding رخدادها میتواند رخدادها را بطور Local بخواند.

همگامسازی دامین کنترلر

Domain Synchronizer Gateway مسئول هماهنگسازی تمامی بخشهای یک دامین ویژه Active Directory بطور فعال و آیندهنگرانه است؛ مشابه مکانیزمی که کنترلرهای دامین برای همسانسازی از آن استفاده میکنند. یک Gateway بطور تصادفی از لیست داوطلبها انتخاب میشود تا به عنوان هماهنگکنندهی دامین فعالیت کند.

اگر این هماهنگکننده برای مدت بیشتر از 30 دقیقه آفلاین باشد، داوطلب دیگری بجایش انتخاب میشود. کاربرد Advanced Threat Analytics بدین صورت است که اگر هیچ داوطلب هماهنگکنندهی دامینی برای یک دامین مشخص در دسترس نباشد، خودش بطور فعال بخشهای مختلف و تغییرات آنها را هماهنگ میکند، با این حال هر زمان بخشهای جدیدی را که در ترافیکِ مانیتورشده ردیابی کند، به لیست خود اضافه مینماید.

زمانی که هیچ هماهنگکنندهی دامینی در دسترس نباشد، جستجو برای یک بخش بدون ترافیک مربوط به خودش، بینتیجه خواهد بود.

بطور پیشفرض، تمامی ATA Gatewayها یک کاندید برای هماهنگکنندهی دامین هستند.

از آنجایی که احتمال پیادهسازی تمامی ATA Lightweight Gatewayها در سایتهای شعبهای بیشتر است و در کنترلرهای دامین کوچک، بطور پیشفرض داوطلبان هماهنگسازی دامین نیستند.

در محیطی که تنها دارای Lightweight Gateway باشد، پیشنهاد میشود تا دو مورد از Gatewayها به عنوان داوطلبان هماهنگسازی تعیین شوند و یکی از آنها به صورت پیشفرض این عمل را انجام داده و دیگری به عنوان پشتیبان (Backup) برای زمانی که اولی بیش از 30 دقیقه آفلاین بود در نظر گرفته شود.

محدودیت منابع

ATA Lightweight Gateway شامل اجزای مانیتورکنندهای هستند که ظرفیت حافظه و منابع را برای رایانههایی که دامین کنترلرها در آنها فعالیت دارند ارزیابی میکند. فرآیند مانیتور کردن هر 10 ثانیه صورت میگیرد و CPU و حافظهی مصرفی در ATA Lightweight Gateway بطور پویا بهروزرسانی میشود تا اطمینان حاصل گردد در هر زمان، کنترلر دامین حداقل 15% از منابع را تحت اختیار دارد.

صرف نظر از اینکه چه اتفاقی روی دامین کنترلرها میافتد، این فرآیند منابع را آزاد میکند تا از عدم تاثیرپذیری کارکرد اصلی این کنترلرها اطمینان حاصل گردد.

درصورتی که ATA Lightweight Gateway دچار کمبودِ منابع شود، تنها نیمی از ترافیک مانیتور میشود و هشدار «Dropped port mirrored network traffic» رو صفحه Health ظاهر میگردد.

جدول زیر یک نمونه از دامین کنترلر با منابع کافیِ قابلدسترسی را نشان میدهد که میتواند سهم بیشتری را از آنچه مورد نیاز است درخواست کند بنابراین تمامی ترافیک مانیتور میشود:

| Active Directory (Lsass.exe) | ATA Lightweight Gateway (Microsoft.Tri.Gateway.exe) | Miscellaneous (other processes) | ATA Lightweight Gateway Quota | Gateway dropping |

| 30% | 20% | 10% | 45% | No |

اگر Active Directory به منابع بیشتری نیاز داشته باشد، سهم مورد نیاز ATA Lightweight Gateway کاهش مییابد. در مثال زیر، ATA Lightweight Gateway نسبت به سهم اختصاصی، نیاز بیشتری داشته و بخشی از ترافیک را از دست میدهد (تنها بخشی از آن را مانیتور میکند):

| Active Directory (Lsass.exe) | ATA Lightweight Gateway (Microsoft.Tri.Gateway.exe) | Miscellaneous (other processes) | ATA Lightweight Gateway Quota | Is gateway dropping |

| 60% | 15% | 10% | 15% | Yes |

اجزای شبکه

برای اطمینان از سرویسدهی ATA، باید مطمئن بود که اجزای زیر آمادهبهکار هستند.

Port Mirroring

اگر از ATA Gateway استفاده میشود، باید Port Mirroring برای دامین کنترلرهایی که مانیتور میشوند تنظیم شود و ATA Gateway به عنوان مقصدی که از سوئیچهای فیزیکی یا مجازی استفاده میکند انتخاب شود. گزینه دیگر استفاده از Network TAPهاست. اگر به جای همه دامین کنترلرها برخی از آنها مانیتور شوند، ATA کار میکند اما شناساییها، عملکرد کمتری خواهد داشت.

درحالی که Port Mirroring تمامی ترافیک شبکه کنترلر دامین را به ATA Gateway منعکس میکند، تنها درصد کمی از آن ترافیک برای تحلیل، به صورت فشرده به ATA Center ارسال میشود. دامین کنترلرها و ATA Gatewayها میتوانند فیزیکی و یا مجازی باشند.

رخدادها

به منظور بهبود شناسایی Pass-the-Hash و Brute Force و Modification به گروه های حساس و Honey Tokenها، ATA نیاز به 4776, 4732, 4733, 4728, 4729, 4756, 4757 رخدادهای ویندوز وجود دارد. این رخدادها یا میتوانند بطور خودکار توسط ATA Lightweight Gateway خوانده شوند یا در شرایطی که ATA Lightweight Gateway پیاده سازی نشده، میتوان آنها را با پیکربندی ATA Gateway برای ارسال به رخدادهای SIEM یا با پیکربندی Event Forwarding ویندوز به ATA Gateway ارسال نمود.

- پیکربندی ATA Gateway برای استفاده از رخدادهای SIEM

پیکربندی SIEM برای ارسال رخدادهای خاص ویندوز به ATA. تعدادی از Vendorهای SIEM توسط ATA پشتیبانی میشوند.

- پیکربندی Forwarding رخداد ویندوز

شیوهی دیگر ATA برای دریافت رخدادها، پیکربندی دامین کنترلرها جهت ارسال رخدادهای ویندوز 4776, 4732, 4733, 4728, 4729, 4756 و 4757 به ATA Gateway است. این روش بسیار کارآمد است، مخصوصا اگر SIEM درکار نباشد و یا درحالحاضر توسط ATA پشتیبانی نگردد و تنها برای ATA Gatewayهای فیزیکی بکار میرود نه ATA Lightweight Gateway.