راه اندازی SOC با پیاده سازی نرمافزار اسپلانک اثربخشی امنیتی بهتری دارد وضعیت امنیت شبکه یک سازمان را به مراتب بهبود میبخشد.

- راه اندازی SOC نیازمند سرمایهگذاری در فرآیند، افراد و تکنولوژی است.

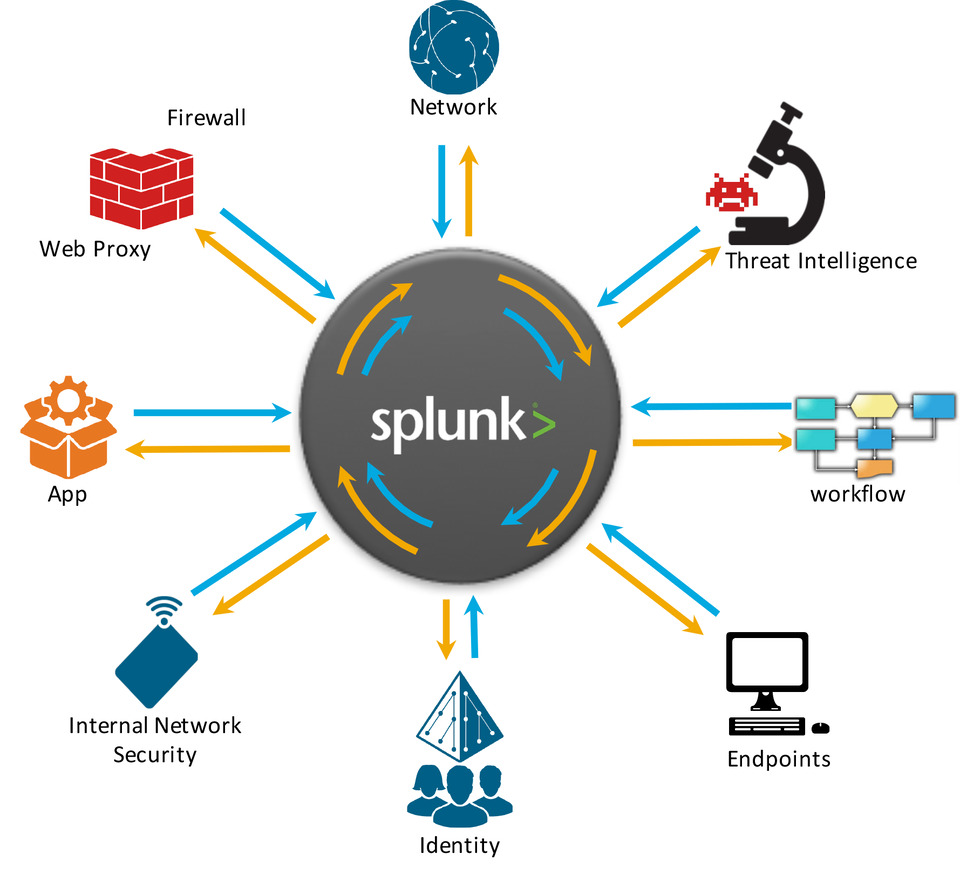

- نرمافزار اسپلانک را میتوان به عنوان Security Intelligence Platform (پلتفرم هوش امنیتی) جهت توانمندسازی SOC مورد استفاده قرار داد.

- نرمافزار Splunk اثرگذاری پرسنل و فرآیندها را افزایش میدهد.

- نرمافزار Splunk میتواند مکمل SIEM موجود در SOC باشد.

مراحل اولیه راه اندازی SOC

Security Operation Center (مرکز کنترل امنیت) یا SOC، با تقویت پرسنل امنیتی کلیدی و Event Data (دادههای مربوط به رویدادها) در مکانی متمرکز، به ارتقای امنیت و تطبیقپذیری کمک میکند و در نتیجه شناسایی حوادث و پاسخ به آنها به میزان قابل توجهی تسریع و تقویت میشود.

راه اندازی SOC کار پیشپا افتادهای نیست، چرا که نیازمند یک سرمایهگذاری اساسی در ابتدا و به صورت مستمر در افراد، فرآیندها و تکنولوژیهاست؛ با این حال، سود حاصل از داشتن وضعیت امنیتی بهبودیافته بسیار بیشتر از هزینههای آن است.

تفاوت استفاده از SIEM و SPLUNK برای امنیت چیست؟

ویدیوهای بیشتر در مورد اسپلانک

نحوه راه اندازی SOC

راه اندازی SOC با مدلسازی تهدید آغاز میشود. طی این فرآیند، مدیران بازرگانی و امنیت IT گرد هم میآیند تا تهدیدات سایبری کلیدی را تشخیص دهند و آنها را اولویتبندی کنند سپس شکل فرضی آنها در دادههای ماشینی را به صورت مدل درآورند و در نهایت تعیین کنند که چطور میتوان آنها را شناسایی و اصلاح کرد.

|

چه تهدیداتی برای سازمان مهم است؟ |

· از دست رفتن دادههای هوشمند یا دادههای مشتری، تطبیقپذیری و … · اولیتبندیشده بر اساس تاثیر |

|

ظاهر تهدید چگونه است؟ |

· چگونگی دسترسی به دادههای محرمانه و انتقال غیرمجاز آنها |

|

چطور میتوان تهدید را شناسایی کرد یا مانع آن شد؟ |

· نیازمند دادههای ماشینی و ساختار خارجی · جستوجوها یا تصویرسازیهایی که آن را شناسایی میکنند |

|

برای هر نوع تهدید از چه دستورالعمل یا فرآیندی استفاده میشود؟ |

· سطح خطر، فرآیند واکنش، نقشها و مسئولیتها، چگونگی مستندسازی تهدید، چگونگی رفع تهدید، زمان بزرگنمایی و زمان بستن تهدید، و … . |

جدول یک فرآیند ابتدایی در مدلسازی تهدید

یکی از بخشهای مهم و اساسی در راه اندازی SOC فرآیند واکنش به هشدارها و حوادث است و بیشتر SOCها از یک رویکرد Multitier یا چندلایه استفاده میکنند. هشدارها از راههای مختلفی چون SIEMها و راهکارهای مشابه SIEM ایجاد میشوند و جهت بررسی اولیه به اولین Tier فرآیندهای آنالیز میروند. اگر Tier اول نتواند حادثه را رفع کند، تا Tier بعدی توسعه مییابد، که این Tier دارای پرسنلی با دانش بیشتر و ابزار واکنش به حادثهی پیشرفتهتری است.

برای مشاوره رایگان و یا راه اندازی Splunk/SIEM و مرکز عملیات امنیت SOC با کارشناسان شرکت APK تماس بگیرید |

منبع هشدارها

- Security Intelligence Platform (پلتفرم هوش امنیتی)

- Help Desk

- دپارتمانهای IT دیگر

|

Tier اول |

· مانیتورینگ · باز کردن Ticketها و شناسایی نادرست موارد به عنوان تهدید · بررسی و کاهش اولیه |

|

Tier دوم |

· بررسیهای عمیقتر · کاهش دادن/ پیشنهاد تغییر |

|

Tier سوم |

· بررسیهای پیشرفته · پیشگیری · شکار تهدید · جرمشناسی · ضد جاسوسی · برگشتدهندة بدافزار |

جدول نمونهای از یک SOC دارای سه Tier و مسئولیتهای مرتبط

مطلب مرتبط: SIEM چیست | نحوه عملکرد و کاربرد SIEM در شناسایی تهدیدات – قسمت اول

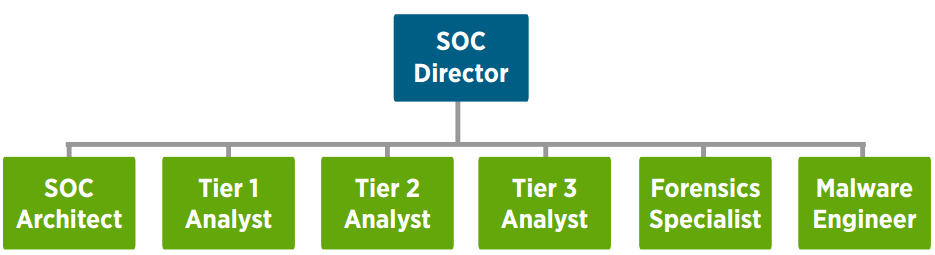

افراد

استخدام پرسنل درست برای موفقیت SOC بسیار حیاتی است. به مجموعه متنوعی از کارکنان با مهارتها، صلاحیتها، شخصیتها و حقوق دریافتی متفاوت نیاز است (به شکل 3 رجوع شود). همچنین مهم است که آموزش و تربیت کارکنان، در ضمن کار و به صورت مستمر انجام گیرد و نیز باید روشها و مسیرهای ترفیع به روشنی مشخص شوند تا تحلیلگران بتوانند از طریق Tierهای SOC پیشرفت کنند. در آخر، پرسنل باید ذاتا اجتماعی باشند تا بتوانند به صورت گروهی کار کنند و پاسخگوی مشکلات و تهدیدات ایجاد شده باشند.

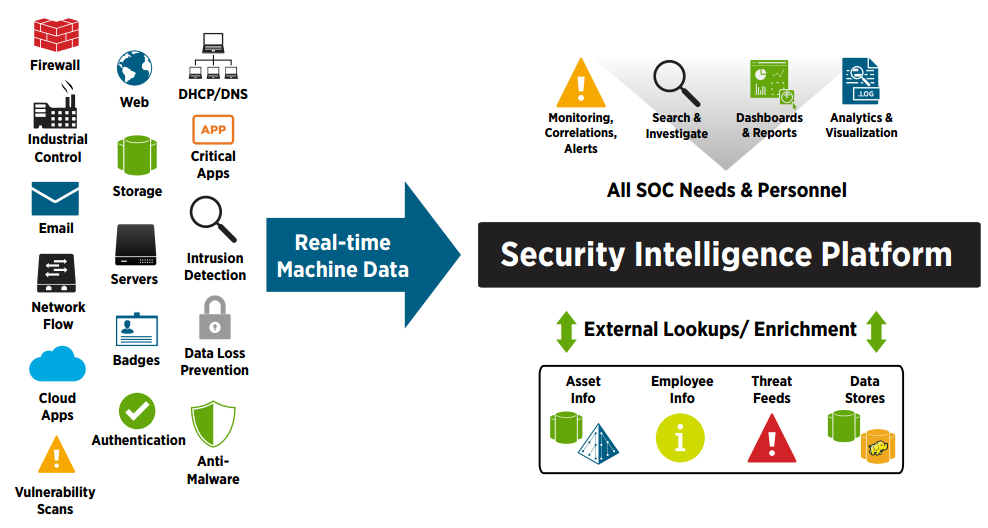

تکنولوژی

قسمت حیاتی و مهمی از تکنولوژی در راه اندازی SOC، پلتفرم هوش امنیتی است (به شکل 4 رجوع شود). این پلتفرم باید بتواند تمام دادههای مرتبط ماشینی و فایلهای Log از منابع امن و ناامن را به صورت Real Time، ذخیره نماید. همچنین این پلتفرم باید بتواند دادهها را بگیرد و آنها را با دادههای بیرونی، مانند دادههایی از Active Directory، پایگاههای دادة تجهیزات، Feedهای تهدیدات شرکتهای Third-Party و غیره، غنیتر کند. این غنیسازی خارجی، محتوای مهمی میافزاید که میتواند در Ruleهای همبستگی Real-time مورد استفاده قرار گیرد تا از مهمترین منابع و کاربران محافظت کند و نیز در بررسی حادثه، تصویر دقیقتری به دست دهد.

میتوان پس از آن دادههای Index شدة حاصل و Lookupهای انجام شده خارج از سازمان را توانمند کرد تا نیازهای SOC، نظیر Ruleهای یکپارچهسازی شده Real-time و هشداردهی، بررسی حادثه، داشبوردها و گزارشهای سفارشی، و فرآیندهای آنالیز پیشرفته همچون شناسایی اختلال و Outlier (دادههای خارج از محدوده) را برآورده سازد.

برای نیازهای همبستگی و هشداردهی، لازم است که پلتفرم، انعطاف لازم را داشته باشد تا بتواند از طریق طیفی از روشهای شناسایی صحیح و قابل تنظیم، رتبهبندی ریسک و شناسایی اختلال و سپس تعیین خودکار میزان شدت حادثه، تهدیدات را شناسایی کند.

این کار پلتفرم را قادر میسازد تا صدها یا هزاران رویداد امنیتی روزانه را فیلتر کرده و پرسنل SOC را تنها از مهمترین حوادث آگاه سازد. بدون روشهای صحیح و منعطف، تهدیدات شناسایی نمیشوند و/یا شناساییهای نادرست موارد به عنوان تهدید، پرسنل SOC را مستاصل خواهد کرد. پلتفرم همچنین باید به قدری کاربرپسند باشد که همة پرسنل آن را مورد استفاده قرار دهند و همچنین به قدری منعطف باشد که بتوان آن را برای برآورده کردن نیازهای بهخصوص تمام فرآیندها و نقشها در SOC تنظیم کرد. چندین منبع داده است که پلتفرم هوش امنیتی باید Index کند و توانمند سازد (به شکل 5 رجوع شود). همچنان که گروه خاصی از منابع داده از فرآیند مدلسازی تهدید بیرون میمانند، به طور معمول دادههای مورد نیاز از هوش تهدیدات، شبکه، Endpoint و احراز هویت به دست میآید. میتوان اطلاعات و سرنخهای ویژهای درخصوص تهدید به دست آورد که به کاربر کمک میکند نقاط را به هم وصل کرده و کل مسیر تهدید را از ورود تا خروج ردیابی کند.

پلتفرم هوش امنیتی و SIEM قدیمی با یکدیگر تفاوتهایی دارند (به جدول پایین رجوع شود). پلتفرم هوش امنیتی، انعطافپذیری، سرعت و مقیاسی را ارائه میدهد که راهکارهای قدیمی در تقلای آن هستند.

|

پلتفرم هوش امنیتی |

SIEM |

|

|

هر دستگاهی که مجهز به تکنولوژی باشد |

محدود |

منابع داده |

|

آسان |

دشوار |

اضافه شدن هوش و محتویات |

|

آسان |

دشوار |

سرعت و مقیاسپذیری |

|

آسان و منعطف |

دشوار و انعطافناپذیر |

جستوجو، ارائة گزارش، فرایند تجزیه و تحلیل |

|

منعطف |

محدود |

رتبهبندی ریسک و شناسایی اختلال/Outlier |

|

با API و SDK باز میشود |

بسته |

پلتفرم باز |

جدول پلتفرم هوش امنیتی، انعطافپذیری، سرعت و مقیاس ارائه میدهد.

من جمله تکنولوژیهای دیگری که برای راه اندازی SOC مورد نیاز است، میتوان به یک سیستم Ticketing برای مدیریت و کنترل کارآمد حوادث در سراسر Tierهای متنوع SOC اشاره کرد. فرآیندهای تجزیه و تحلیل در Tier دوم و سوم نیز نیازمند ابزارهای واکنش پیشرفته به حوادث نظیر Capture حوادث، جرمشناسی دیسک و ابزارهای معکوسکنندة بدافزار هستند.