در قسمت اول مقاله در مورد NPS و ویژگیهای آن صحبت شد، در این قسمت به ادامه بحث خواهیم پرداخت.

سرور پالیسی شبکه یا NPS

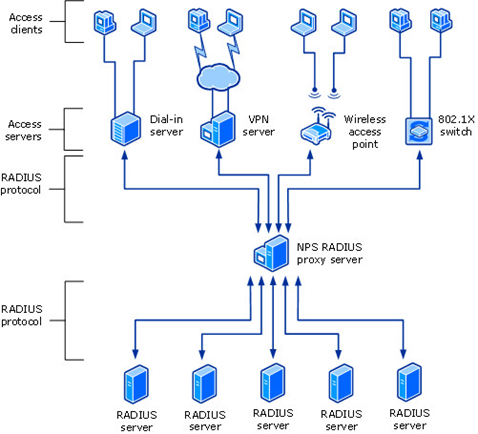

به عنوان یک پروکسی RADIUS ،NPS پیامهای احراز هویت و بررسی را به سرورهای NPS و سایر سرورهای RADIUS ارسال میکند، میتوان از آن به عنوان یک پروکسی RADIUS استفاده نمود تا مسیریابی پیامهای RADIUS بین Clientهای RADIUS که با عنوان سرورهای دسترسی شبکه از آنها یاد میشود و سرورهای RADIUS که احراز هویت، حق دسترسی و بررسی کاربر را اجرا میکنند، صورت گیرد.

زمانی که از آن به عنوان یک پروکسی RADIUS استفاده شود، حکم نقطه مرکزی مسیریابی و سوئیچ کردن را دارد که از طریق آن دسترسی RADIOUS و پیامهای بررسی در جریان هستند، همچنین اطلاعات مربوط به پیامهای ارسالی را در یک Log مخصوص بررسی و جمعآوری میکند.

استفاده از NPS به عنوان یک پروکسی RADIUS

در موارد زیر میتوان از NPS به عنوان یک پروکسی RADIUS استفاده نمود:

- در حالتی که ما یک ارائه دهنده سرویس هستیم و Dial-Up برونسپاری شده، VPN یا سرویسهای دسترسی شبکه را به کاربران خود ارائه میدهیم، NASهای ما درخواست اتصال به پروکسی NPS RADIUS ارسال میکنند. براساس قسمت نام کاربردی در بخش درخواست اتصال، پروکسی NPS RADIUS درخواست اتصال را به یک سرور RADIUS ارسال میکند که توسط کاربر نگهداری شده و میتواند درخواستهای اتصال را احراز هویت کند و به آنها حق دسترسی دهد.

- برای حالتی که میخواهیم برای حسابهای کاربری که نه عضو دامینی که NPS در آن عضو بوده و نه عضو دامین های دیگر در نظر گرفته شده و با دامینی که Network Policy Server در آن عضو است، حق دسترسی و احراز هویت فراهم می کنیم. این موارد شامل حسابهایی هستند که درون دامینهای غیرقابل اعتماد، دامینهای One-Way Trust و سایر Forestها قرار دارند. بجای تنظیم سرورهای دسترسی به منظور ارسال درخواستهای اتصال به یک سرور NPS RADIUS، میتوان آنها را به منظور ارسال درخواستهای اتصال به یک پروکسی NPS RADIUS تنظیم نمود. این پروکسی از بخش اسم نام کاربری استفاده میکند و درخواست را به یک NPS که در دامین یا Forest درست قرار دارد ارسال میکند. اقدام به اتصال برای حسابهای کاربری در یک دامین یا Forest میتواند برای NASهای یک دامین یا Forest دیگر احراز هویت شود.

- زمانی که بخواهیم احراز هویت و حق دسترسی را با استفاده از یک دیتابیس که که دیتابیس حساب Windows نیستند را اجرا کنیم، در این حالت درخواستهای اتصالی که با یک بخش اسم خاص همخوانی داشته و به نوعی سرور RADIUS ارسال میشوند که دارای دسترسی به یک دیتابیس متفاوت از حسابهای کاربری و دادههای احراز هویت شده هستند، سایر دیتابیسها شامل دیتابیسهای Novell Directory Services یا NDS و Structured Query Language یا SQL هستند.

- زمانی که بخواهیم تعداد زیادی از درخواستهای اتصال را پردازش نماییم در این مورد بجای تنظیم Clientهای RADIUS به منظور تعدیل درخواستهای اتصال و بررسی آنها در تمامی سرورهای چندگانه RADIUS، میتوان آنها را به منظور ارسال درخواستهای اتصال و بررسی به یک پروکسی NPS RADIUS تنظیم نمود. این پروکسی بطور پویا بار درخواستهای اتصال و بررسی را در سراسر سرورهای چندگانه RADIUS تعدیل میکند و پردازش تعداد زیادی از Clientهای RADIUS و احرازهویتها را در ثانیه افزایش میدهد.

- زمانی که بخواهیم احرازهویت و حق دسترسی RADIUS را برای ارائه دهندگان سرویس برونسپاری شده فراهم کنیم و تنظیمات فایروال اینترانت را به حداقل برسانیم، یک فایروال اینترانت میان شبکه Perimeter (شبکه میان اینترنت و اینترانت) و اینترانت قرار دارد. با قرار دادن یک Network Policy Server بر شبکه Perimeter، فایروال میان شبکه Perimeter و اینترانت باید به ترافیک اجازه دهد تا بین NPS و کنترلرهای چندگانه دامین در جریان باشد. با جابجایی با پروکسی NPS، فایروال باید فقط به ترافیک RADIUS اجازه دهد تا میان پروکسی NPS و یک یا چند تا از آن درون اینترانت جریان یابد.

برای مشاوره رایگان و یا پیاده سازی راهکارهای پشتیبان گیری و ذخیره سازی با کارشناسان شرکت APK تماس بگیرید. |

عکس زیر Network Policy Server را به عنوان پروکسی RADIUS میان Clientها و سرورهای RADIUS نشان میدهد.

با Network Policy Server، سازمانها همچنین میتوانند زیرساخت دسترسی Remote را به یک ارائه دهنده سرویس برونسپاری کنند درحالی که کنترل بر احرازهویت، حق دسترسی و بررسی را حفظ کنند.

تنظیمات NPS میتواند برای سناریوهای زیر ایجاد گردد:

- دسترسی بیسیم

- دسترسی Remote به Dial-Up سازمان یا VPN

- Dial-Up برونسپاریشده یا دسترسی بیسیم

- دسترسی اینترنت

- دسترسی احراز هویت شده به منابع Extranet برای سازمانها

نمونههای تنظیمات سرور و پروکسی RADIUS

نمونههای تنظیمات زیر توضیح میدهند که چگونه میتوان NPS را به عنوان سرور و پروکسی RADIUS پیکربندی نمود.

NPS به عنوان سرور RADIUS: در این مثال که NPS به عنوان سرور RADIUS تنظیم میشود، Policy پیشفرض درخواست اتصال تنها Policy تنظیم است و تمامی درخواستهای اتصال توسط آن پردازش میشوند و میتواند کاربرانی که حسابهای آنها در دامین NPS و دامینهای مورد اعتماد قرار دارد را احراز هویت کند و به آنها حق دسترسی دهد.

NPS به عنوان پروکسی RADIUS: از NPS به عنوان نوعی پروکسی RADIUS تنظیم میشود که درخواستهای اتصال را به گروههای Remote سرور RADIUS در دو دامین غیرقابل اعتماد ارسال میکند. Policy پیشفرض درخواست اتصال حذف میگردد و دو Policy درخواست اتصال جدید ایجاد میشوند تا درخواستها را به هرکدام از دامینهای غیرقابل اعتماد بفرستند. در این نمونه، NPS هیچگونه درخواستی را در سرور Local پردازش نمیکند.

NPS به عنوان پروکسی و سرور RADIUS: علاوه بر Policy پیشفرض درخواست اتصال که تعیین میکند درخواستهای اتصال بطور Local پردازش شدهاند، یک Policy درخواست اتصال ایجاد میشود که این درخواستها را به یک NPS یا سرور RADIUS دیگر در دامین غیرقابل اعتماد میفرستد. نام این Policy ثانویه، Proxy Policy می باشد، در این مثال، Proxy Policy در جایگاه اول لیست Policyها قرار میگیرد. اگر درخواست اتصال با Proxy Policy همخوانی داشته باشد، این درخواست به سرور RADIUS در گروه سرورهای Remote ارسال میگردد. درصورتی که درخواست اتصال با Proxy Policy همخوانی نداشته باشد اما با Policy پیشفرض درخواست اتصال همخوانی داشته باشد و این درخواست را در سرور Local پردازش میکند. اگر درخواست مورد نظر با هیچ کدام از Policyها همخوانی نداشته باشد حذف میگردد.

NPS به عنوان سرور RADIUS با سرورهای بررسی Remote: از Local NPS به منظور انجام بررسی تنظیم نشده و Policy پیشفرض درخواست اتصال بازبینی میشود تا پیامهای بررسی RADIUS به یک NPS یا سرور دیگر RADIUS در یک گروه سرور Remote ارسال شود. با وجود اینکه پیامهای بررسی ارسال میشوند، پیامهای احراز هویت و حق دسترسی ارسال نمیگردند وLocal NPS این کارکردها را برای دامین Local و تمامی دامینهای مورد اعتماد انجام میدهد.

NPS با Remote RADIUS برای Mapping کاربران Windows: در این نمونه، می توان از آن هم به عنوان سرور و هم به عنوان پروکسی RADIUS برای هر درخواست اتصال عمل میکند و این کار را با ارسال درخواست احراز هویت به یک سرور Remote از RADIUS و استفاده از یک حساب کاربری Local Windows برای احراز هویت انجام میدهد. این تنظیم با Remote RADIUS به ویژگی Windows User Mapping به عنوان یک شرط Policy درخواست اتصال اجرا میشود.