موج تازهای از DNS Hijacking به راه افتاده است که چندین دامین متعلق به نهادهای مختلف دولتی، مخابراتی و زیرساختهای اینترنتی را هدف قرار میدهد. این فعالیتها در مقیاسی بیسابقه، با درصد موفقیت بالایی، قربانیانی را در سرتاسر جهان هدف قرار داده است. پژوهشگران امنیتی از شرکت FireEye چندین ماه است در حال ردیابی فعالیتهای مخرب و مهاجمان مرتبط هستند که میزان موفقیت بالایی در فعالیتهای مخربشان داشته اند. DNS Hijacking در واقع نوعی حملهی مخرب است که برای هدایت کاربران به وبسایتهای مخرب، زمانی که از طریق Routerهای در معرض خطر یا تنظیمات تغییر یافتهی یک سرور به آن وبسایت رجوع میکنند، مورد استفاده قرار میگیرد. به گفتهی محققان، این حملات از ژانویه 2017 تا ژانویه 2019 فعال بوده است و با توجه به محدودههای زمانی، زیرساخت و ارائهکنندگان خدمات، حمله توسط یک مهاجم واحد انجام نشده است.

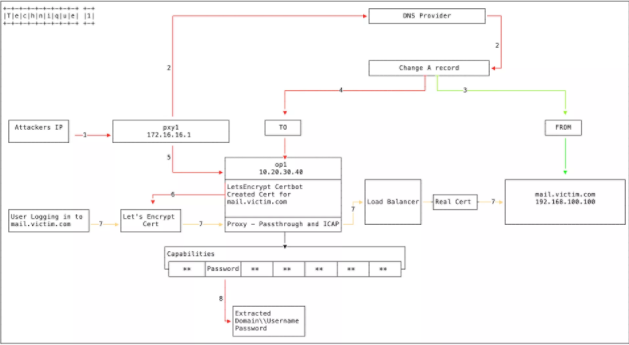

عاملان خطرآفرین برای دستکاری سوابق DNS از چندین شیوه استفاده نمودهاند. در شیوهی اول، مهاجمان وارد پنل مدیریتی ارائهدهندهی DNS شده و IP دیگری را روی یک آدرس A Record IP ثبت شده، قرار میدهند. سپس مهاجمان از Let’s Encrypt Certificate استفاده میکنند تا بدون هیچ خطای Certificateی اتصال ایمنی را برقرار کنند.

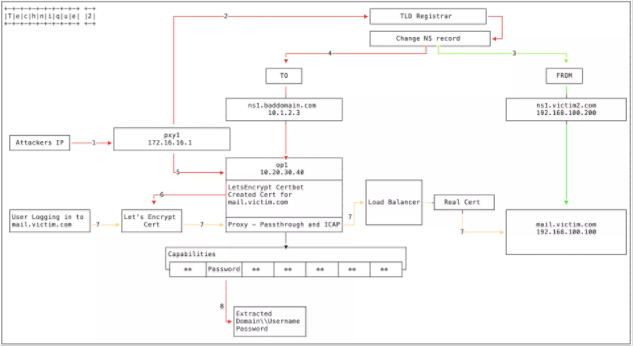

در روش دوم، مهاجمین به سرور دسترسی پیدا کرده و جزئیات Name Server را تغییر داده و پراکسیهایی را به کار میگیرند تا به تمام پورتها دسترسی پیدا کنند.

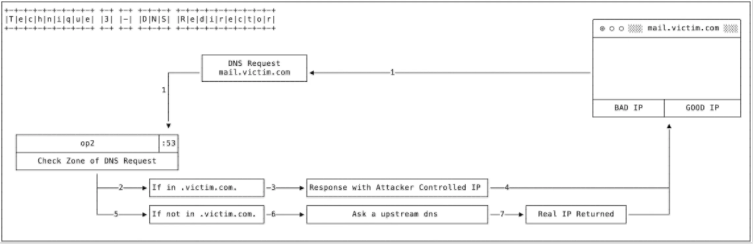

روش سوم شامل یک DNS Redirector است که به درخواستهای DNS پاسخ میدهد و با Recordهای A و NS که از قبل تغییر داده شده، ترافیک قریانی را به سمت سرورهایی که توسط مهاجمین کنترل میشوند هدایت میکند.

پژوهشگران بیان کردهاند که تعدادی از سازمانها تحت تاثیر این الگوهای دستکاری DNS Record و Certificateهای SSL جعلی قرار گرفتهاند.