امروزه تعداد حملات امنیتی به دیتاسنترهای سازمانی رو به افزایش بوده به نحوی که هزینه متوسط هر نقض امنیتی دادهها برابر با 4 میلیون دلار است. افزایش تعداد حملات باعث Exploitکردن آسیبپذیریهای امنیتی در ترافیک شبکه دیتاسنتر جانبی (شرق-غرب) میشود. در نتیجه، سازمانها برای تکامل معماری امنیتی خود از مدل دفاعی پارامتری قدیمی به مدلی توزیعی و Granularتر Zero Trust که نیازمند اعمال کردن پالیسیهای امنیتی در تمامی ترافیک میان Nodeهای دیتاسنتر است هجوم میبرند.

ایجاد بخشبندیهای شبکه که بعدها آن را Micro-Segmentation مینامیم، گام مهمی در جهت رسیدن به مدل Zero Trust است. بخشبندی شبکه دیتاسنتر را به Zoneهای امن کوچکتری تقسیم میکند درحالی که Micro-Segmentation یا بخشبندی خرد با کنترلهای دقیق جریان ترافیک میان برنامههای کاربردی، سطح حمله را کاهش میدهد.

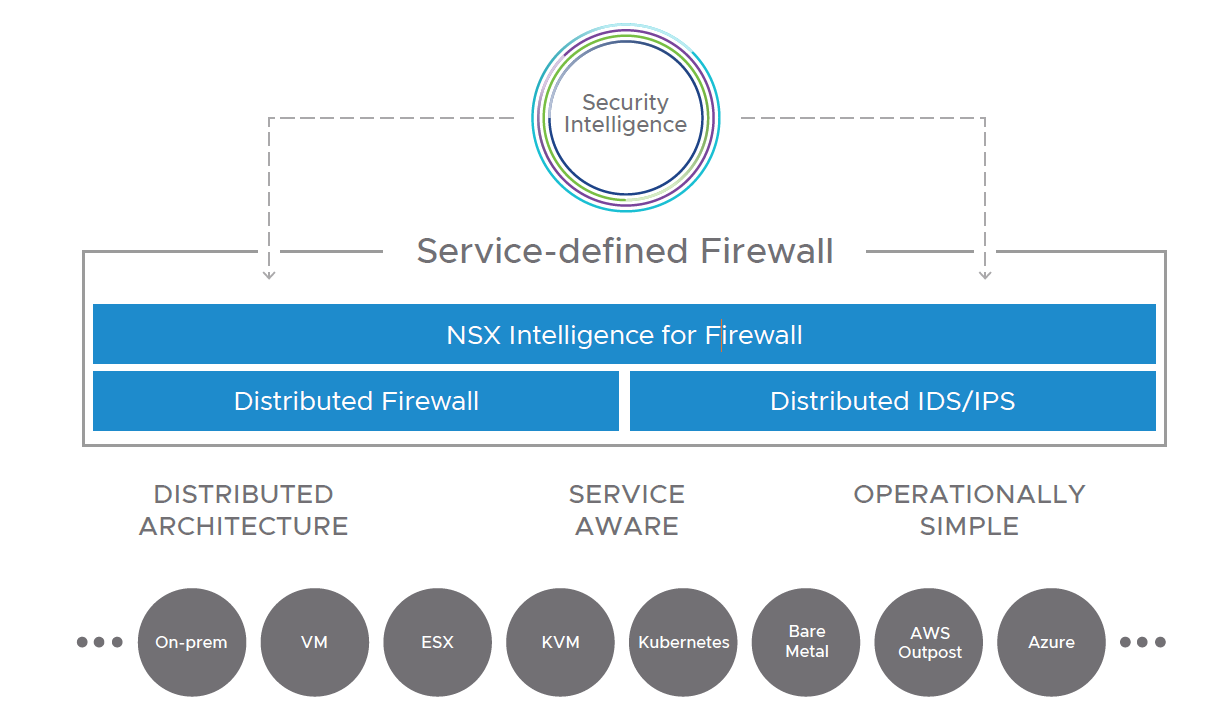

VMware بخشبندی خرد را از سال 2013 آغاز کرده بود. این تکنولوژی از رویکرد ساخت امنیت «IntrinsicSecurity» استفاده کرده و زیرساخت را توانمند ساخته و آن را به برنامههای کاربردی و دادهها توزیع میکند و در همین حال هزینهها و پیچیدگیهای امنیتی را کاهش میدهد. این رویکرد تجلی NSX Service-Defined Firewall است. این تکنولوژی قابلیتهای پیشرفته فایروالها را بطور Native با سرویسهای شناسایی و جلوگیری از نفوذ ترکیب میکند.

مدیران پالیسیهای امنیتی را بطور مرکزی تعریف میکنند که بطور خودکار به فیروال داخلی توزیعی L2-L7 فرستاده میشوند.

به نظر آسان میرسد درست است؟ نه دقیقا. مدیران به هنگام پیادهسازی Micro-Segmentation یا بخشبندی خرد با چالشهای جدی مواجه میشوند. سختترین آنها مستلزم شناسایی پالیسیهای مناسب امنیتی برای Micro-Segmentation است که منحصرا برای برنامههای کاربردی موجود در محیطهای Brownfield صورت میگیرد. برنامههای کاربردی پیچیده و توزیعی در کنار جریانهای ارتباطی پویا و موقت، شناسایی پالیسیهای امنیتی را پیچیده میسازد.

به منظور رسیدگی به چالشهای مرتبط با شناسایی پالیسی، VMware قابلیت NSX Intelligence خودش را معرفی کرد، یک موتور تحلیلی توزیعی که بطور Native در NSX ساخته و مدیریت شده است. این مقاله توضیح میدهد که قابلیت NSX Intelligence چگونه فرآیند شناسایی و بکارگیری پالیسیهای امنیتی را خودکارسازی میکند و همچنین، گردشهای کاری قدرتمندی را پیشنهاد میکند که سادگی و عملی بودن Micco-Segmentation یا بخشبندی خرد را تضمین میکند.

جهت مشاوره رایگان و یا راه اندازی زیرساخت مجازی سازی دیتاسنتر با کارشناسان شرکت APK تماس بگیرید. |

چالش شناسایی پالیسی

همانطور که پیشتر توضیحداده شد، بخشبندی خرد مستلزم بخشبندی شبکه دیتاسنتر به مناطق امن کوچک و پیادهسازی پالیسیهایی برای کنترل جریان ترافیک میان آنهاست. پالیسیهای بخشبندی خرد باید جریانهای خوب را مجاز و مابقی را بلاک کند. مدیران باید اطمینان حاصل کنند که تنها Portهای درست و فقط برای پروتکلهای مناسب باز هستند. در هنگام بلاک کردن سایر جریانها، به دلیل Portها و پالیسیهای از دست رفته، جلوگیری از قطعیها و تاثیرات تجاری منفی حیاتی است.

بنابراین بخشبندی خرد موثر نیازمند دانش دقیق از برنامههای کاربردی راهاندازی شده و جریان اتصال میان آنهاست. به عبارت دیگر، مدیران باید یک Map «برنامههای کاربردی و جریانها» را ایجاد کنند که توپولوژی واقعی برنامههای کاربردی و جریانهای اتصال میان اجزای زیرشاخه را بازتاب کند. این چالش بسیار بزرگی است زیرا معماری دیتاسنترهای Brownfield موجود شدیدا پیچیدهاند. آنها حاصل تحولی تدریجی در طی چندین سال هستند. سازمانها ممکن است صدها برنامهکاربردی داشته باشند که در طی زمان انباشته شدهاند. برخی از آنها ممکن است تغییر کرده باشند و برخی دیگر از کار افتاده باشند، بدون آنکه کسی خبر داشته باشد. Configuration Management Databases یا CMDBها که از لحاظ تئوری باید شامل توضیحات برنامههای کاربردی باشند معمولا قدیمی شدهاند و به درستی پیادهسازیهای واقعی را نمایش نمیدهند.

بیشتر بخوانید: بررسی مزایا و سهولت به کارگیری تکنولوژی Micro-Segmentation در VMware NSX

اخیرا دیتاسنترها (Greenfield) معمولا از برنامههای کاربردی توزیعی میزبانی میکنند که اجزای فرعی آنها برای منابع پویای چندگانه پوشش امنیتی ایجاد میکند. برخی از برنامههای کاربردی به چند لایه تقسیم میشوند، برخی از آنها خردهسرویسهای درونی هستند، و برخی دیگر از سرویسهای Cloud استفاده میکنند. شناسایی برنامههای کاربردی مرتبط و گروههای ماشین مجازی/بارکاری برای چالش کافی است. با اینحال باید دانست که بارهایکاری و برنامههای کاربردی چگونه باهم ارتباط برقرار میکنند.

ساخت یک Mapدستی «apps & flows» مستلزم جمعآوری و تحلیل دادهها از منابع مختلف است، مانند CMDBها، پلتفرمهای مدیریت دیتاسنترها (مانند Vmware vCenter) و Logهای ترافیک. اطلاعات جمعآوری شده معمولا ناقص، مقطعی و ناپایداراند.

عدم اطمینان در ساخت دستی Mapهای apps & flows مدیران را به اتخاذ رویکرد «Hit and Miss» وا میدارد. آنها مجبورند تا میان دو بیشینه هدایت را بدست بگیرند: یا حد و مرزها و کنترلهای ساده یا حد و مرزهای بسیار سفت و سخت. از آنجایی که آنها ریسک قطعی را متحمل شوند، مدیران معمولا اجرای پالیسیهایی را برعهده میگیرند که خیلی ساده و سطحیاند و نقاط نفوذی را ایجاد میکنند که دیتاسنتر را در معرض مهاجمین قرار میدهد.

قابلیت NSX Intelligence، موتور تحلیلی توزیعی

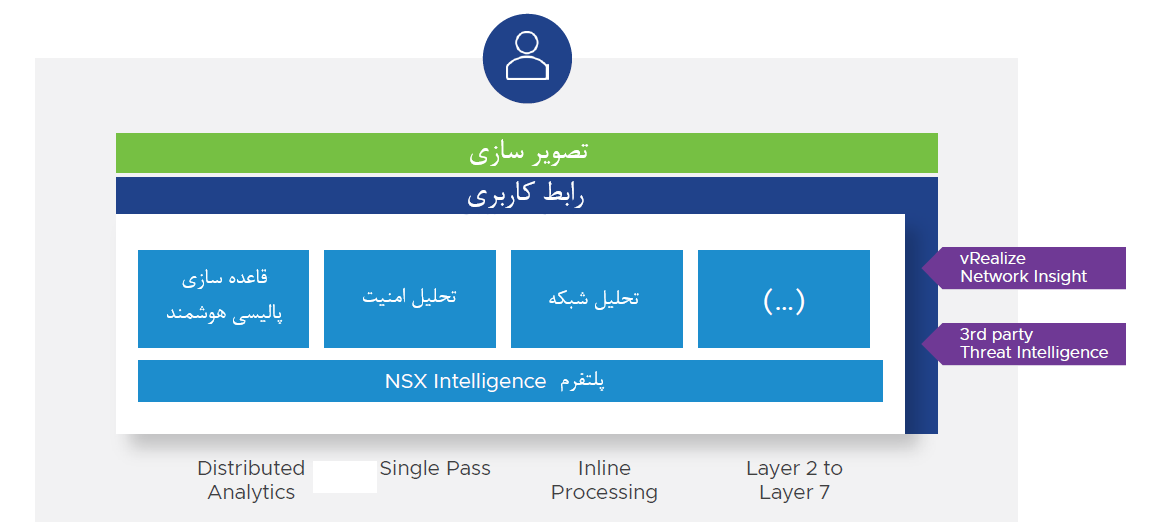

قابلیت NSX Intelligence شرکت VMware یک موتور تحلیل توزیعی است که از بارکاری و محتوای شبکه استفاده میکند تا مدیریت، تحلیل و انطباق همگرای پالیسی امنیتی را همراه با قابلیت دید وسیع دیتاسنتر فراهم کند.

راهکارهای قدیمی تحلیل ترافیک مستلزم رونوشت و انتقال حجم زیادی از نمونههای Packet Data (پروتکل، آدرسهای مبدا/مقصد، و Portها) به تجهیزات مرکزی هستند. منابع رایانشی وسیع برای بازسازی محتوای ارتباطی اصلی مورد نیازند. چنین رویکردهایی هزینههای زیاد، پیچیدگی عملیاتی و تحلیل سطحی را به دنبال دارند.

در مقابل، قابلیت NSX Intelligence مبتنی بر یک معماری تمام توزیعی است که درون NSX بطور Native ساخته شده و تمامی Packetها را درحالی که درون Hypervisor پیمایش میکنند، بطور in-line پردازش میکند. این رویکرد Single-Pass پردازش رایانشی عملکردهای تحلیل چندگانه را فعال کرده و بدون وقفه برای نمونهبرداری. تنها Metadata به تجهیزات سبک توسعه زیرساختی فرستاده میشوند. نتایج تحلیل برای نمایش، گزارش و ساخت مدل یادگیری ماشین استفاده میشوند.

بیشتر بخوانید: راهکار NSX Intelligence: مدیریت، تحلیل و تطبیقپذیری Policy امنیتی همراه با دید گسترده دیتاسنتر

پردازش Packetها در قابلیت NSX Intelligence تماما با موتورهای ارسالکننده NSX موجود یکپارچهشده. به عنوان مثال، NSX Intelligence از موتورهای بررسی دقیق Packet (DPI) استفاده میکند تا تحلیل پیشرفته مبتنی بر L7 را ارائه دهد. این حقیقت که قابلیت NSX Intelligence درون NSX تعبیه شده به سادگی مدل عملیاتی آن را سادهتر میکند. نیازی به نصب Agentهای اضافی Mirror Traffic برای تجهیزات بیشتر نیست. همچنین، تمامی عملکردهای مدیریتی از طریق مدیریت آشنای NSX انجام میشود.

قابلیت NSX Intelligence محتوای شبکه و بارکاری را با اطلاعات دریافتی از سایر محصولات VMware ترکیب میکند (مثال، vRealize Network Intelligence، vRNI). این امر نمایش توپولوژی دقیق برنامههای کاربردی، الزامات پالیسی امنیتی خودکار، مانیتور کردن مداوم هر جریان و قابلیت ردیابی پالیسیهای امنیتی را فراهم میکند. NSX Intelligence بطور موثر یک «Closed Loop» میان تحلیل توپولوژی و اعمال پالیسی امنیتی ایجاد میکند.

قابلیتهای ارائهشده توسط قابلیت NSX Intelligence چالشهای مرتبط با شناسایی پالیسی امنیتی بخشبندی خرد را کمرنگتر کرده و وابستگی بر رویکردهای Hit and Miss را کم میکند.