در قسمت اول از مقالهی «همهچیز دربارهی Windows Server 2019» به معرفی چهار حوزهی اصلی که در این پلتفرم روی آنها کار شده است، یعنی Hybrid بودن، امنیت، پلتفرم برنامه کاربردی و زیرساخت فوق همگرا یا HCI پرداختیم و همچنین در مورد ترکیب Windows Admin Center با سرویسهای Azure و ویژگیهای Storage Migration Service، Azure File Sync و Storage Replica صحبت شد.

در این بخش، به برخی از اصولی که در شکل دادن طرز فکر سازندگان در مورد راهکارهای امنیتی موثر بوده ، پرداخته شده و مواردی از نوآوریها و پیشرفتهایی که در آخرین نسخهی Windows Server در مورد امنیت صورت گرفته است، معرفی میگردند.

رویکرد مایکروسافت به امنیت

امنیت همواره در ویندوز سرور جزء اولویتها بوده و این موضوع در Windows Server 2019 نیز در نظر گرفته شده است. در طول این سالها، مایکروسافت علاوه بر سرمایهگذاری بالا در توسعهی قابلیت رفع خطر مسیرهای حملات شناخته شده، در زمینهی درک بهتر نحوهی تکامل حملات در طول زمان و کشف موارد مشترک بین آنها، هزینهی فراوانی نموده است.

با توجه به تحقیقات به عمل آمده توسط تیم مایکروسافت، با توجه به آنکه شبکه محیط امنی محسوب نمیگردد، استفاده از Identity میتواند شرایط محیطی ایمنی را فراهم آورد. با در نظر گرفتن آنکه افراد و کارکنان فریب خواهند خورد پس امکان مهار کردن ورودی ها نمی باشد و یا بسیار مشکل خواهد بود؛ علاوه بروز خطای انسانی اجتناب ناپذیراست و حملات Phishing و مشابه آن، رخ خواهد داد، اما حملات داخل سازمانی را میتوان با مانیتورینگ فعالیتهای مشکوک، محدودیت دسترسی از طریق مدیریت هویت و ایزولهسازی کنترل نمود.

درواقع با توجه به تقسیم بندی شکل زیر، تلاشها به 4 حوزهی اصلی و اصولی واضح (در سمت چپ شکل) و 3 بُعد تکنولوژی (در سمت راست شکل) خلاصه میگردد. باید گفت که یکی از آن ابعاد تکنولوژی یعنی مدیریت هویتهای دارای دسترسی سطح بالا (Privileged)، با توجه به این که هویت و احراز هویت قدرتمند درحال جایگزینی شبکه، به عنوان محیط امنیتی میباشند، اکنون از هر زمان دیگری مهمتر است.

این اصول و حوزههای تمرکز به مایکروسافت کمک میکند که مطمئن شود که نه تنها خطرات تهدیداتی که متاسفانه در حال متداول شدن هستند را از بین میبرد، بلکه همچنین اقداماتی حفاظتی را ایجاد مینماید که موجب پیشگیری از شروع حملات خواهند شد. به طور خلاصه، امنیت، قابلیتی اضافی و Bolt-On نیست، بلکه یک اصل است که در معماری Windows 10 و همچنین ویندوز سرور 2019 در نظر گرفته شده است.

قابلیتهای مدیریت Identity دارای سطح دسترسی بالا مثل Just Enough Administration یا به اختصار JEA و Credential Guard که توسط ویندوز سرور 2016 فراهم شده بود در این نسخه از ویندوز سرور نیز ارائه شده است. اما در این مقاله بر روی ابعادی از ایمنسازی سیستم عامل و فراهم کردن مجازیسازی ساختار ایمن و امنیت مبتنی بر مجازیسازی (virtualization-based security)یا به اختصار VBS تمرکز شده است.

بررسی امنسازی سیستم عامل

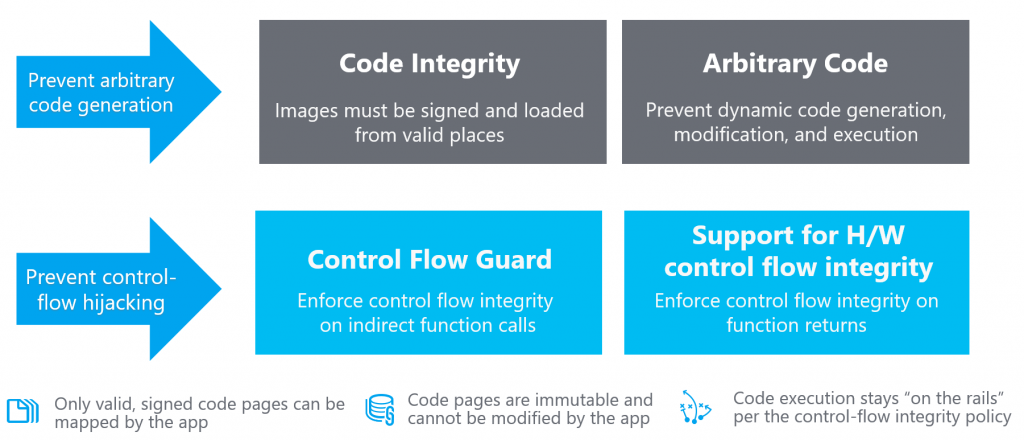

ارائه تکنولوژیهایی جهت کاهش خطر حملات Code Execution

این مورد دو شیوه را به ما نشان میدهد که سیستم عامل با استفاده از آن و با اطمینان از اینکه تنها کدهای صحیح و قابل قبول میتوانند اجرا شوند و روند اجرایشان بدرستی انجام میشود، از خود محافظت میکند.

مدیران سرویسهای شبکه با Windows Defender Application Control یا WDAC، میتوانند Policyهایی را ایجاد کنند که جلوی هر چیزی که در پالیسیWhitelist قرار نداشته باشد را بگیرد. از آن جایی که WDAC Policy توسط Hypervisor اعمال میشود، کنترل آن تا اجزای Kernel مانند درایورها نیز توسعه مییابد. لازم به ذکر است که پالیسی توسط Hypervisor اعمال میگردد، نه Hyper-V. اغلب افراد مفهوم Hypervisor و Hyper-V را یکسان تصور میکنند، درحالیکه اینطور نیست. یک Hypervisor در واقع قابلیتهای مجازیسازی Native متعلق به سختافزار را کنترل مینماید و ویندوز به دو طریق مشخص از این کنترل بهره میبرد:

- Hyper-V از Windows Hypervisor استفاده میکند تا به کاربر توانایی ایجاد و اجرای ماشینهای مجازی که به شبکههای مجازی متصلاند را بدهد.

- خود ویندوز (بدون Hyper-V) از کنترل Hypervisor روی سختافزار مجازیسازی بهره میبرد تا اجزای متفاوت سیستم عامل را از یکدیگر جدا نماید، با این هدف که یکپارچگی و محرمانه بودن سیستم عامل حفظ گردد.

اکنون با WDAC در Windows Server 2019، میتوان چندین Policy را Stack نمود تا Whitelistی ایجاد گردد که مجموع تمام Policyهای Stackشده میباشد. حتی میتوان Policyی را ایجاد کرد که اجازه میدهد WDAC Policy بدون نیاز به Reboot تغییر کند.

Control Flow Guard یا CFG، امنیت پلتفرمی را به صورت Built-In فراهم مینماید که طراحی شده است تا با ایجاد محدودیت بر مکانی که یک برنامه کاربردی میتواند از آنجا کدها را اجرا نماید، با آسیبپذیریهای عمدی مربوط به خرابی حافظه مقابله نماید و در نتیجه اجرای کدهای دلخواه را از طریق آسیبپذیریهایی مانند Buffer Overflowها، برای نرمافزارهای مخرب بسیار سختتر کند. در Windows Server 2019، پشتیبانی از CFG حالت Kernel نیز اضافه شده است.

مجازیسازی ساختار ایمن و امنیت مبتنی بر مجازیسازی

پشتیبانی از محافظت ماشینهای مجای Linux

اکنون با ویندوز سرور 2019 میتوان با اجرای بارهای کاری لینوکس درون VMهای محافظتشده، از این بارهای کاری حفاظت نمود. با بهرهگیری از حفاظتی یکسان با VMهای ویندوز شامل Secure Boot، Template Disk Signing، یک فرایند آمادهسازی ایمن و کلیدهای رمزگذاری دیسک TPM-Sealed، کاربر میتواند در ماشینهای مجازی لینوکس، از دادههای خود به صورت At-Rest و In-Flight در زمان انتقال VM بین دو هاست Hyper-V محافظت کند. در پسزمینه، از تکنولوژی رمزگذاری دیسک dm-Crypt به صورت Native استفاده میگردد تا به VM این توانایی داده شود که خود را رمزگذاری نماید و اطمینان حاصل شود که صاحب VM تنها کسی است که دارای دسترسی به رمزهای عبور رمزگذاری دیسک میباشد.

مدل تسهیل شدهی Attestation Host

در ویندوز سرور 2019، حالت گواهی جدیدی مبتنی بر جفت کلید نامتقارن که گواهی Host Key نامیده میشوند، معرفی میگردد. این حالت طراحی شده است تا نصب در محیطهایی که گواهی TPM در آنها ممکن نیست را تسهیل نماید. این حالت، تضمینهایی را که مشابه حالت گواهی Active Directory موجود هستند ارائه مینماید، از آنجایی که مالکیت کلید برای اجرای VMهای حفاظتشده کافی است، اما برای تثبیت شدن نیازی به اعتماد Active Directory ندارد (Hostها حتی نیازی به اتصال دامین ندارند). بر روی Hyper-V Host، نیازی به TPM نیست، که بدین معنی ست که HGS، برعکس حالت TPM، پیکربندی سختافزار یا نرمافزار را روی Host تایید اعتبار نمیکند.

ــــــــــــــــ

همهچیز دربارهی قابلیت های جدید ویندوز سرور 2019 – قسمت اول

همهچیز دربارهی قابلیت های جدید ویندوز سرور 2019 – قسمت دوم (پایانی)