برنامههای کاربردی مدرن و توزیعشده نیاز به شیوههای جدید دفاعی دارنددر دنیایی که بهسرعت در حال تغییر است، شرکتها به راه بهتری برای دفاع از تعداد روزافزون بارهای کاری پویا و به تبع آن حجم زیادی از ترافیک داخلی شبکه در برابر حملات سایبری نیاز دارند. راهکارهای امنیتی قدیمی و مبتنی بر تجهیزات دیگر برای محافظت از برنامههای کاربردی امروزی کافی نیستند و فایروالهای محیطی که برای ترافیک های داخلی طراحی شدهاند در ارائه کنترل و عملکرد مورد نیاز برای بارهای کاری پویا ناکارآمد هستند. در عوض، فایروال داخلی برای ایمنسازی ترافیک داخلی و در عین حال کاهش هزینههای عملیاتی و پیچیدگی، بهصور توزیعشده و Granular اعمال میشود.

ایجاد امنیت با VMware NSX Distributed Firewall

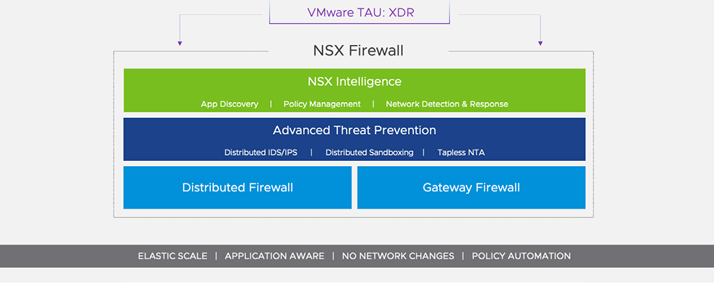

VMware NSX Distributed Firewall یک فایروال لایه 7 مبتنی بر نرم افزار بوده که هدف از ایجاد آن ایمن سازی ترافیک Multi-cloud در بارهای کاری مجازی است. این فایروال با IDS/IPS ،Sandboxing و NTA/NDR که به هر Host بهصورت نرمافزار و توزیعشده ارائه میشود قابلیتهای یک Stateful Firewall را فراهم میکند. NSX Distributed Firewall با قابلیت دید کاملی که به برنامههای کاربردی و جریانها دارد بدین صورت که با خودکارسازی پالیسی متصل به بار کاری امنیت برتری ارائه میدهد. این فایروال برخلاف فایروالهای قدیمی که نیاز به طراحی مجدد شبکه و Hair-pinning ترافیک دارند، فایروالینگ را میان Hostها توزیع و معماری امنیت را اساساً سادهتر میکند. این امر به تیمهای امنیتی امکان میدهد تا بهراحتی شبکه را قسمتبندی، حرکات جانبی حملات را متوقف و Policy را در یک مدل عملیاتی بسیار سادهتر خودکار کنند.

قابلیتهای کلیدی VMware NSX Distributed Firewall

- توان عملیاتی الاستیک: برای ظرفیت بازرسی ترافیک گسترده بهطور خودکار با بار کاری توسعه مییابد و محدودیتهای توان عملیاتی معمول فایروالهای مبتنی بر تجهیزات را حذف میکند

- معماری توزیعشده: در هایپروایزر تعبیه شده است، بهعنوان فایروال واحد مدیریت میشود، نقاط کور را از بین میبرد و در عین حال پیادهسازی را تا حد قابلتوجهی ساده میکند

- وضعیت برتر بارکاری: به علت موقعیت منحصربهفردش در Hypervisor، از حالت عمیق بار کاری و شبکه برخوردار میشود و در نتیجه امکان تشخیص برتر تهدیدات و جرمشناسی سریعتر را فراهم میکند.

- تجزیه و تحلیل جریان ترافیک مقیاسپذیر: تجسم، تجزیه و تحلیل و مانیتورینگ جریانهای ترافیک برای برنامههای کاربردی پیچیده مدرن و شبکههای بزرگ که امکان قسمتبندی Micro را در حد لازم فراهم میکند.

- فیلترینگ آدرس IP مخرب: کاربران میتوانند از برنامههای کاربردی خود در شبکه داخلی در برابر آدرسهای IP مخرب شناختهشده در اینترنت مانند Botnet Masterها محافظت کنند. فهرست آدرسهای IP مخرب بهصورت پویا و با استفاده از آخرین اطلاعاتی که VMware Contexa از تهدیدات ارائه میدهد، بهروز میگردد.

- No Network Taps NTA: می توان گفت NSX Distributed Firewall فراتر از یک تشخیص ساده ناهنجاری بوده زیرا بر روی ناهنجاریهایی تمرکز می کند که از منظر امنیتی مطرح هستند.

- امنیت بهتر: Stack امنیتی کاملی در فایروالینگ، IDS/IPS ،sandbox ،NTA ،NDR ارائه میدهد و حتی ترافیک رمزگذاریشده را مانیتور میکند.

| NSX فایروال توزیعشده | NSX Distributed Firewall با پیشگیری از تهدیدات | فایروال توزیعشده NSX با پیشگیری از تهدیدات پیشرفته | |

| فایروالینگ L2 – L4 | X | X | X |

| فایروالینگ L7 مبتنی بر Identity برنامه کاربردی | X | X | X |

| فایروالینگ مبتنی بر Identity کاربر | X | X | X |

| هوش NSX (تجسم جریان، توصیه Policy) | X | X | X |

| فیلترینگ آدرس IP مخرب | X | X | X |

| vRealize Log Insight | X | X | X |

| IDS/IPS مبتنی بر Signature | X | X | |

| IDS مبتنی بر رفتار | X | X | |

| NTA | X | ||

| Sandbox شبکه | X | ||

| NDR | X |

فایروالی مدرن برای شبکه مدرن امروزی

راهکارهای فایروالهای قدیمی آن قدر که تیمهای امنیتی امروزی نیاز دارند، مقیاسپذیر، چابک و مقرونبهصرفه نیستند. VMware NSX Distributed Firewall توزیعشده، آگاه به سرویس و از نظر عملیاتی ساده می باشد و عملیاتی کردن امنیت داخلی را در مقیاس مورد نیاز در دنیای Multi-cloud امروزی آسان میکند. CISO و تیمهای آنها با فایروال داخلیای که VMware ارائه میدهد میتوانند ریسک را کاهش دهند و امکان تطبیقپذیری را فراهم کنند.

مزایای اصلی VMware NSX Distributed Firewall

- بدون تغییر شبکه

میتوان با حذف تغییرات در شبکه و در عین حال اجتناب از ترافیک Hair-pinning، پیادهسازی و عملیات فایروال را تا حد قابلتوجهی ساده کرد. با جایگزینی چندین راهکار مبتنی بر تجهیزات برای فایروال Stateful L7 بهازای هر بار کاری که به صورت نرمافزاری ارائه میشود میتوان CapEx را تا 75 درصد کاهش داد.

- بدون نقاط کور

تنها با فایروال L7 که به عنوان نرمافزار در Hypervisor در معماری توزیعشده در هر بار کاری پیادهسازی شده است، میتوان پوشش کاملی برای امنیت شبکه در تمام بارهای کاری دریافت کرد. کاربران میتوانند قابلیت دید کسب کنند و وضعیت بار کاری را مشاهده کنند تا تهدیدات را شناسایی و مسدود نموده و در عین حال از سطح حمله جدا بمانند.

- Security as code یا امنیت بهصورت کد

ارائه «Security as Code» با مدلی مبتنی بر API و Object که توصیههای Policy را ارائه میدهد، تحرکپذیری Policy را خودکار میکند و اطمینان میدهد که بارهای کاری جدید بهطور خودکار Policyهای امنیتی مناسب را دریافت میکنند.

- تنظیم Policy بهصورت پویا دستیابی به امنیت چابک از طریق Policyهای هماهنگ فایروال در محیطهای مختلف صورت میگیرد. اطمینان حاصل میشود که بارهای کاری Policyهای امنیتی خود را در طول چرخه عمرشان، صرفنظر از مکانی که در آن مستقر یا در حرکت هستند، حفظ میکنند. Policy یک بار نوشته میشود و به طور خودکار در همه جا اعمال میگردد.

- NTA بدون Tap

Network Traffic Analysis یا NTA را در هر بار کاری فعال میشود تا فعالیت و رفتار غیرعادی حین حرکت جانبی در سراسر شبکه شناسایی شود. این عوامل غیرعادی حتی در ترافیک رمزگذاریشده و بدون نیاز به سربار و پیچیدگی Tapping شبکه مشخص میشوند.

- قسمتبندی شبکه ساده میشود.

قابلیت دید به شبکه به دست میآید و به راحتی و در عرض چند دقیقه قسمتبندی شبکه یا مناطق امنیتی مجازی بدون هیچ تغییری در شبکه و با تعریف آنها در نرمافزار ایجاد میگردد. نیازی به پیادهسازی تجهیزات مجزا یا ترافیک Hairpin نیست.

- امکان انجام Micro-segmentation برای Zero Trust وجود دارد.

بیشتر بخوانید: معماری Zero Trust چیست و آشنایی با 5 اصل این مدل در VMware

کاربران میتوانند توصیههای Policy را به دنبال درک کامل توپولوژی برنامه کاربردی ایجاد کنند. با این کار آنها قادر خواهند بود بهراحتی Policyهای Micro-segmentation و Granular را ایجاد، اعمال و مدیریت کنید و از Policy مبتنی بر Object برای خودکارسازی بهرهمند شوند.

- فعالسازی Patching مجازی و Granular

کاربران میتوانند از IDS/IPS در هریک از Hostها برای مانیتورینگ کل جریانهای ترافیک خود استفاده و ترافیک مخرب را بر اساس هر Hop شناسایی کنند و با اعمال Patching مجازی اطمینان حاصل کنند که سرورهای Patchنشده در داخل دیتاسنتر را نمیتوان Exploit کرد.

- Block کردن تهدیدات پیشرفته

از موتورهای تشخیص چندگانه در IDS/IPS، NTA و sandbox توزیعشده استفاده میشود تا از حرکت جانبی تهدیدات پیشرفته، حتی از طریق ترافیک رمزگذاریشده جلوگیری شود. این امر به کاربر امکان میدهد تشخیص و پاسخ شبکه یا NDR را دریافت کند. NDR رویدادها را در سطح همه موتورهای تشخیص مرتبط میسازد تا نفوذها را شناسایی نماید.