مایکروسافت قابلیت ها و توانایی های GRE Tunnel را برای Gateway ویندوز سرور در نسخه ویندوز سرور ۲۰۱۶ در نظر گرفته است که در ادامه به بررسی آن خواهیم پرداخت.

Generic Routing Encapsulation یا GRE یک پروتکل Tunneling سبک است، که گسترهی متنوعی از پروتکلهای لایهی شبکه را در لینکهای مجازی Point-to-Point روی یک Internetwork «پروتکل اینترنت» کپسوله مینماید. همچنین پیاده سازی GRE مایکروسافت قابلیت کپسوله نمودن IPv4 و IPv6 را نیز دارا می باشد.

مزایای استفاده از GRE Tunnel:

استفاده از Tunnelهای GRE به دلایل ذیل در سناریوهای زیادی، مفید می باشند:

- سبکی و تبعیت از RFC 2890 آنها را با تعداد زیادی از تجهیزات برندهای متفاوت،سازگار می نماید.

- در Dynamic Route میتوان BGP را با آن استفاده نمود.

- از multi-tenancy پشتیبانی مینماید.

- میتوان آن را با Virtual Machine Manager مدیریت کرد.

- میتوانید تا ۲ گیگابایت توان عملیاتی روی یک ماشین مجازی شش هستهای داشته باشید.

- هر Gateway از چندین نوع اتصال پشتیبانی مینماید.

Tunnelهای GRE اتصال بین شبکههای مجازی Tenant و شبکههای اکسترنال را مقدور میسازند. استفاده از پروتکل GRE در Tunneling، به دلیل سبک بودن و پشتیبانی از اکثر تجهیزات شبکه؛ تا هنگامی که نیازی به کدگذاری داده ها نباشد، بسیار ایدهآل میباشد. GRE در Tunnel های S2S یا Site to Site مشکل Forwarding بین شبکههای مجازی Tenant و شبکههای اکسترنال Tenant را چنان که در ادامه بررسی خواهیم نمود، با استفاده از یک Multi-Tenant Gateway حل می نماید.

قابلیت GRE Tunnel برای رفع نیازهای زیر طراحی شده است:

- شرکتهای هاستینگ باید بتوانند، بدون تغییر پیکربندی سوئیچ فیزیکی، شبکههایی مجازی برای Forwarding ایجاد نمایند.

- شرکتهای هاستینگ باید بتوانند، بدون تغییر پیکربندی سوئیچهای فیزیکیِ زیرساخت خود، به شبکههای اکسترنال خود subnet اضافه نمایند.

GRE Tunnel چند دستاورد مهم را برای شرکتهای هاستینگ که در خدمات خود از فناوریهای مایکروسافت برای اجرای Software Defined Networking استفاده می نمایند، به ارمغان میآورد.

در زیر به بررسی چند راهکار مهم طریقه ی استفاده از GRE Tunnel در قالب سناریو، میپردازیم:

۱- دسترسی به شبکه های فیزیکی Tenant از طریق شبکههای مجازی Tenant

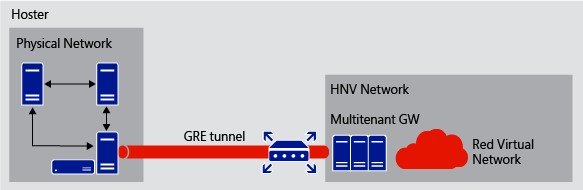

سناریوی دسترسی، روشی است برای امکان دسترسی از شبکههای مجازی Tenant به شبکههای فیزیکی Tenant، که در محدودهی شرکت ارائهدهندهی خدمات هاستینگ واقع شدهاند. در این روش، یک GRE Tunnel Endpoint روی یک Multi-Tenant Gateway ایجاد و یک GRE Tunnel Endpoint دیگر، روی یک دستگاه Third-Party در شبکهی فیزیکی ایجاد میگردد و از این طریق ترافیک لایه۳ بین ماشینهای مجازیِ داخل شبکه مجازی و دستگاه Third-Party روی شبکهی فیزیکی هدایت میشود.

سناریوی دسترسی به شبکه های فیزیکی Tenant از طریق شبکههای مجازی Tenant

2-اتصال با سرعت بالا

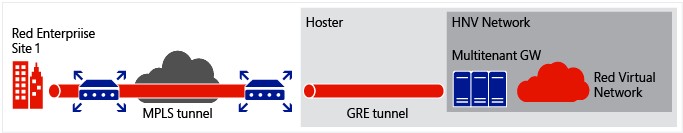

این سناریو روشی جهت اتصال با سرعت بالا، از Tenant روی شبکهی مبنا به شبکهی مجازیِ واقع در شبکهی شرکت ارائهدهندهی خدمات هاستینگ می باشد. یک Tenant از طریق (MPLS (Multi Protocol Label Switching به شبکهی شرکت هاستینگ وصل میشود و آنجا یک GRE Tunnel بین لبهی روترِ شرکت هاستینگ و Multi-Tenant Gateway به سمت شبکهی مجازی Tenant ایجاد میگردد.

سناریوی اتصال با سرعت بالا

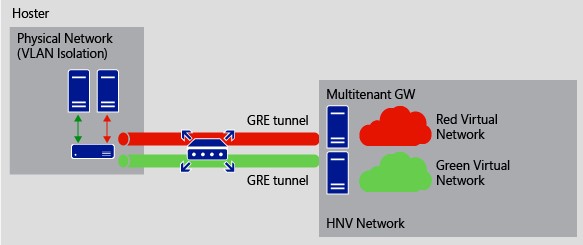

۳-یکپارچگی با VLAN

این سناریو به شما اجازه میدهد VLAN را با شبکه مجازیHyper-V ترکیب نمایید. بعنوان مثال شبکهی فیزیکی در شرکت هاستینگ را در نظر بگیرید که یک Load Balancer دارد که از ایزولاسیون VLAN بهره میگیرد. در واقع در این روش، Multi-Tenant Gateway یک GRE Tunnel، بین Load Balancer روی شبکهی فیزیکی و Multi-Tenant Gateway روی شبکه مجازی ایجاد مینماید.

نکته قابل توجه آن است که چندین Tunnel بین مبداء و مقصد میتواند اجرا شود و از GRE اصلی، جهت مرزبندی بین Tunnelها استفاده گردد.

سناریوی یکپارچگی با VLAN

۴-دسترسی به منابع اشتراکی

این سناریو به شما اجازهی دسترسی به منابع اشتراکی روی شبکهی فیزیکی شرکت هاستینگ را میدهد.

ممکن است یک سرویس اشتراکی روی سرور شبکهی فیزیکی واقع در شبکهی شرکت هاستینگ داشته باشید که بخواهید آنرا با چند شبکهی مجازی Tenant به اشتراک بگذارید.

شبکههای Tenant با Subnetهایی که تداخل ندارند، از طریق GRE Tunnel به شبکهی مشترک دسترسی پیدا میکنند. هر Tenant Gateway بین Tunnelهای GRE، روت می نماید؛ بنابراین packetها را به شبکههای Tenant درست هدایت میکند.

در این سناریو، Single-Tenant Gateway را میتوان با یک سختافزار Third-Party جایگزین نمود.

سناریوی دسترسی به منابع اشتراکی

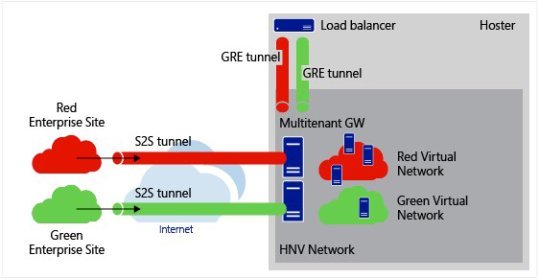

5-خدمات دستگاه Third-Partyبه Tenantها

میتوان از این سناریو برای یکچارچه نمودن دستگاههای Third Party (نظیر Load Balancerهای سختافزاری) در جریان ترافیک شبکهی مجازی Tenant استفاده نمود. برای مثال، ترافیکی که از یک سایت Enterprise آغاز میگردد از طریقه یک Tunnel S2S به Multi-Tenant Gateway میرود. در واقع ترافیک از طریق یک Tunnel GRE به Load Balancer هدایت میشود و سپس Load Balancer ترافیک را به چند ماشین مجازی روی شبکهی مجازی Enterprise هدایت می نماید. همین رویداد برای Tenant دیگری که بهصورت بالقوه IP آدرسهایش در شبکههای مجازی تداخل دارند هم رخ میدهد. ترافیک شبکه با استفاده از VLANها روی Load Balancer ایزوله شده و روی تمام دستگاههای لایه۳ که VLANها را پشتیبانی میکنند قابل اجرا میباشد.

سناریوی خدمات دستگاه Third-Partyبه Tenantها