گروه APT از طریق اسناد MS Word، درحال Exploit نمودن گستردهی آسیبپذیری Zero-Day جدیدی میباشند که متعلق به Adobe Flash بوده و به مهاجم اجازه میدهد که Flash Objectهای مخرب در سیستم قربانی اجرا کند. مهاجمان اغلب یکی از کلینیکهای خدمات درمانی روسیه را از طریق یک سند ساختگی هدف قرار میدهند، این سند ساختگی محتوی چند صفحه میباشد و برای اینکه مهاجم بتواند از این آسیبپذیری استفاده نماید، باید این فایل توسط یکی از کارمندان کلینیک باز گردد.

توزیع برنامههای کاربردی قلابی و ساختگی در کلینیک Polyclinic No.2 صورت گرفته است که یک کلینیک تخصصی بیماران سرپایی بزرگسال واقع در شهر مسکو روسیه میباشد. به دلیل تمرکز این حملات بر روی مراکز درمانی عمومی محققان این حملات را Operation Poison Needles (عملیات سوزنهای سمی) نامگذاری کردهاند. برخی از Exploitها حاکی از آن هستند که این Zero-Day Exploit توسط HackingTeam که یک گروه امنیتی مهاجم ایتالیالی است و به دلیل استفاده ابزار جاسوسی و کنترل از راه دور است، مشهور است، توزیع شده است.

چندین حملهی پیشین که توسط این تیم انجام شده بودند، به این حادثه شباهت بسیاری دارند، برای مثال استفاده از VMProtect برای حفاظت از Payloadها و جا زدنِ آنها بهعنوان برنامههای کاربردی معتبر که در آنها مشترک بوده است.

فرآیند Exploit نمودن آسیبپذیری Zero-Day

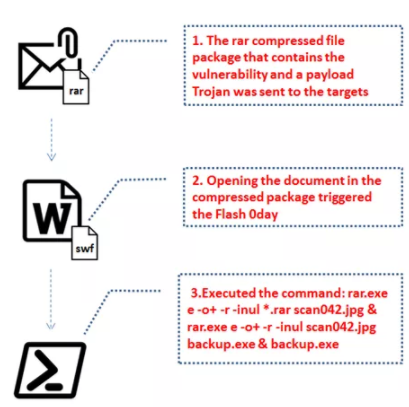

مرحلهی ابتدایی حمله شامل ارسال یک بستهی فشردهشده توسط نرمافزار RAR میباشد که محتوی فایل ضمیمهی Flash Active X بوده که هنگام باز شدن سند توسط قربانی، اجرا شده و در نهایت آسیبپذیری را فعال مینماید.

به بیان دیگر، به گفتهی تیم امنیتی 360 Core Security در یک گزارش، مهاجم حملهی خود را از طریق یک بستهی فشردهی RAR به انجام رسانده است. هنگامیکه قربانی سند طعمه را در بستهی فشردهشده باز نماید، آسیبپذیری فعال میگردد.

این آسیبپذیری Flash در سیستمهای 32 و 64 بیتی موجود بوده و تماماً در فیلد خصوصی یک سند انجام میپذیرد. علاوه بر این، فایلِ فلش شامل یک مسیر Hardcoded (مشخص شده) با عنوان «C:\run.de.swf» نیز میباشد که ممکن است مسیر فایل مخرب، برای حمله باشد.

طبق گزارش تجزیهوتحلیلی Gigamon، فایل فلش و Shellcode Stubها از هیچگونه Remote Inclusion، Staging، Obfuscation و یا فعالیت ضد تحلیلگر و دیگر انواع آن استفاده نمیکند. هردو فایلShellcode و Stub در «cmd.exe» با دستور اجرایی مشابهی اجرا میکنند:

C:\WINDOWS\system32\cmd.exe /c set path=%ProgramFiles(x86)%\WinRAR;C:\Program

Files\WinRAR; && cd /d %~dp0 & rar.exe e -o+ -r -inul*.rarscan042.jpg &

rar.exe e -o+ -r -inulscan042.jpg backup.exe & backup.exe

پس از اجرای فایل بالا، ابتدا فایل «scan042.jpg» از بستههای rar خارج شده و بعد از آن فایل «backup.exe» از «scan042.jpg» خارج میگردد و آخرین Payload از «backup.exe» اجرا میشود.

–

Payload و Exploit پس از باز شدن سند در داخل بستهی فشرده توسط کاربر، بلافاصله اجرا میگردند و این بدین معنی است که نیازی نیست کاربر در ابتدا فایلهای سند Exploit شده و Payload را از حالت فشرده خارج کند. نام Payload اصلی «backup.exe» بوده است که در درون «scan042.jpg» گنجانده شده است که خود یک فایل اجرایی ویندوز میباشد که بهعنوان یک برنامهی کاربردی NVidia Control Panel نمایان شده و آیکون مشابهی نیز دارد. همچنین از آن توسط VMProtect نیز حفاظت میشود که مانع مهندسی معکوس و تجزیهوتحلیل شده و پس از اجرا شدن، Payload اطلاعات سیستمی را جمعآوری کرده، ماندگاری (Persistence) برقرار کرده و از طریق یک HTTP POST با یک سرور از راه دور ارتباط برقرار میکند.

انتشار سریع یک Patch توسط Adobe

شرکت Adobe یک Patch امنیتی برای این آسیبپذیری Zero-Day منتشر نموده است که برای Flash Player 31.0.0.153 و نسخههای پیشین و ID:CVE-2018-15982 تخصیصیافته است. کاربران مجاب شدهاند که بلافاصله به نسخهی 32.0.0.101 بهروزرسانی کنند تا از این حمله جلوگیری شود.

جزییات و مرکز کنترل فایل مخرب

هشِ فایلهای مخرب:

- 92b1c50c3ddf8289e85cbb7f8eead077

- 1cbc626abbe10a4fae6abf0f405c35e2

- 2abb76d71fb1b43173589f56e461011b

آدرس IP سرور کنترل بدافزار:

188.241.58.68