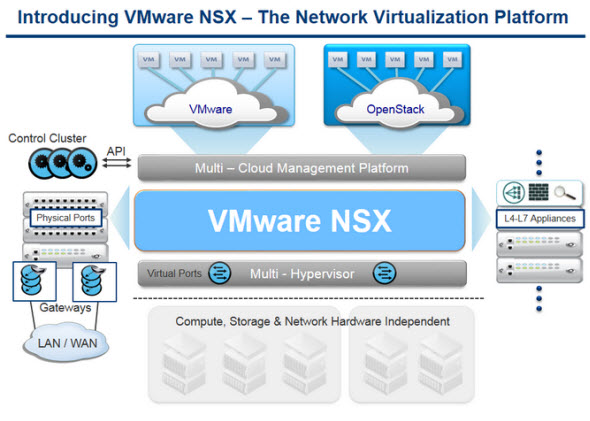

نحوهی کار VMware NSX به عنوان پلتفرم مجازی سازی شبکه، VMware NSX یک پلتفرم مجازیسازی شبکه است که امکان پیادهسازی شبکههای مجازی را روی شبکههای فیزیکی و در چارچوب زیرساخت سرور ممکن میسازد. NSX جزء زیرمجموعهی شبکهی مبتنی بر نرمافزار یا SDN قرار میگیرد که مفهوم مجازیسازی سرور که توسط VMware محبوب شد را به فضای شبکه گسترش میدهد. VMware NSX را میتوان برای پیادهسازی ریزتقسیمبندی یا Microsegmentation در محیطهای مجازیسازیشده، ایزولهسازی بارهای کاری مجزا در چارچوب یک Trust Zone و کمک به کاهش آسیبپذیریهای یک سازمان مورد استفاده قرار داد. با توجه به اینکه زیرساخت IT از دیتاسنترهای قدیمی و متمرکز به معماریهای توزیعیتر تکامل پیدا کرده است، NSX نیز دو نسخهی مجزا دارد: NSX-V و NSX-T.

NSX-V بهعنوان نسل بعدی راهکار اصلی NSX که در سال 2013 منتشر شده بود عملکرد SDN را به Cloudهای خصوصی برمبنای VMware vSphere آورد. VMware NSX-Tکه جدیدتر است و حرف T در آن مخفف واژهی Transformation یا دگرگونی میباشد، از محیطهای ناهمگون شامل محیطهایی با چندین Cloud، چندین Hypervisor، برنامههای کاربردی Cloud Native و بارهای کاری Bare Metal پشتیبانی میکند.

NSX زیربنایی محکم را برای ایمنسازی محیطهای مجازیسازیشده فراهم میکند، اما این کار کافی نیست. تیمهای امنیت شبکه باید همراه با Workloadهای مجازیسازیشده، دیتاسنترهای و Perimeterهای Campus خود را ایمن کنند؛ شبکههای فیزیکی خود را بخشبندی نمایند و محدودههای Trust را بین بارهای کاری فیزیکی، مجازی و Cloud عمومی ایجاد نمایند. بهعلاوه برخی از قوانین مثل استاندارد امنیت داده در صنعت کارت اعتباری یا PCI DSS، نیازمند اقدامات امنیتی سختگیرانهتری از آنچه NSX بهصورت Native ارائه میدهد، هستند. این نیازها بسیاری از سازمانها را ترغیب میکنند که به سراغ راههایی برای تکمیل زیرساخت امنیتی خود بروند. در نحوهی کار VMware NSX برای ایمنسازی شبکههای مجازی، تیمهای امنیتی باید به سه هدف اصلی دست پیدا کنند:

محدود کردن تهدیدات، پاسخ سریع و کارآمد به نفوذها و پیشگیری در مقابل از دست رفتن داده.

دلایل استفاده و کاربردهای VMWare NSX در مجازیسازی

ویدیوهای بیشتر درباره VMware NSX

هدف 1: محدود کردن تهدیدات

یک نمونه از تهدیدات که تحت عنوان حرکت East-West نیز شناخته میشود، یک استراتژی حمله است که در آن تهدید اول نقطهی ورودی را به یک نهاد آسیبپذیر، مثلاً یک ماشین مجازی یا عملکرد شبکهی مجازی پیدا میکند و سپس مخفیانه در توپولوژی شبکه حرکت مینماید تا اجزای دیگر را آلوده کند. وقتی دفاعهای داخلی وجود نداشته باشد، این آلودگیها میتوانند بهسرعت حرکت جانبی کنند. شناسایی این نوع حرکت میتواند برای تیمهای امنیتی که Logهای رخداد را مرور میکنند و از ابزار امنیتی قدیمی استفاده مینمایند دشوار باشد.

هدف 2: پاسخ سریع و کارآمد به نفوذها

بااینکه ریزتقسیمبندی یا Microsegmentation میتواند به طور کارآمدی Workloadها را ایزوله کند، یک Workloadممکن است برای عملکرد درست، نیاز به تعامل با Workloadهای دیگر یا یک شبکهی بهخصوص داشته باشد. مثلاً برنامههای کاربردی مالی معمولاً باید با سرورهای DNS که در Zone Trustهای متفاوتی قرار دارند، تعامل کنند. برنامههای کاربردی همچنین میتوانند در Trust Zoneهای متفاوتی از دادههای مهم قرار بگیرند. مثلاً ممکن است لازم باشد یک سیستم سفارشدهی مبتنی بر وب اطلاعات حساس کاربر را به یک دیتابیس در بخشی High-Trust ارسال و از آن دریافت کند. کارمندان امنیتی میتوانند Policyهایی را بسازند که این تعاملات الزامی را مورد بررسی قرار دهند. نکتهی مهم این است که اطمینان حاصل شود، حملات سایبری خود را شبیه به اجزایی جا نزنند که دارای اجازهی عبور از محدودهی اعتماد هستند.

بیشتر بخوانید: حمله ی DNS Hijacking به چندین سازمان در سرتاسر جهان

به همین جهت، پیشگیری پیشرفته از تهدید، شامل پیشگیری از نفوذ برای ایمنسازی ضروری بوده، سیستمهای پیشگیری از نفوذ یا IPS به تیمهای امنیتی کمک میکنند که بتوانند شبکههای خود را برای ترافیک مخرب مانیتور کنند و اطمینان حاصل نمایند که فقط خدمات شناختهشده و قابلقبول اجرا میگردند. وقتی که Signatureهای مخرب شناسایی شوند، IPS میتواند اقدامات اصلاحی مناسب را پیادهسازی کند.

هدف 3: پیشگیری در مقابل از دست رفتن داده ها

برای اعمال یک سیستم دفاعی قوی، معماران امنیتی باید خودشان را در جایگاه مهاجمان قرار دهند. انگیزهی بسیاری از حملات سایبری سرقت اطلاعات کاربر است که میتوان با باجگیری سازمانی یا فروش قاچاق از آن سود مالی به دست آورد. متأسفانه، مهاجمان معمولاً یک در ورودی باز مثلاً اتصال شبکه به اینترنت عمومی را پیدا میکنند، درنتیجه، آخرین خط دفاعی باید اطمینان حاصل کند که حتی تهدیداتی که از دو اقدام امنیتی دیگر عبور میکنند، نتوانند اطلاعات را به خارج از Perimeter امنیت ببرند.

نحوهی کار VMware NSX به عنوان پلتفرم مجازی سازی شبکه می توان گفت تیمهای امنیتی معمولاً فایروالهای نسل بعد را در تمام نقاط ورودی شبکه پیادهسازی میکنند تا از نفوذ پیشگیری نمایند اما دیر یا زود، نفوذی رخ میدهد. به همین دلیل، پیشنهاد میشود که ویژگیهای ضداستخراج به فایروالهای نسل جدید مخصوصاً امنیت DNS و URL Filtering اضافه شود،. امنیت DNS از تجزیهوتحلیل پیش بینیکننده استفاده میکند تا حملاتی را که سعی میکنند دادهها را به سرقت ببرند مختل نماید، درحالیکه URL Filtering از یادگیری ماشینی استفاده میکند تا دسترسی به سایتهای مخربی را که بدافزار ارائه میدهند و اطلاعات اعتباری را به سرقت میبرند، بلاک کند.

بیشتر بخوانید: 11 دلیل اصلی برای ارجاع DNSها به سرویس Cisco Umbrella

بنابراین می توان گفت نفوذ در محیطهای NSX اجتنابناپذیر است، اما میتوان با ایجاد ابزار امنیتی کارآمدی که حرکت تهدید را محدود میکنند، حوزهی آسیب را به حداقل رساند و به تیمهای امنیتی توانایی پاسخ سریع و کارآمد و پیشگیری در مقابل از دست رفتن داده را ارائه کرد. درحالیکه هرکدام از قابلیتهایی که به آنها اشاره شد، امنیت NSX را بهبود میبخشند، فقط با استفاده از همهی آنها است که میتوان در بین تهدیدات پیشرفتهی امروز، پاسخ کارآمدی ارائه داد.