این مقاله بر پیادهسازی فایروال نسل بعدی Fortinet و UTM یا Unified Threat Management در پلتفرم و محیط VMware NSX® تمرکز میکند. همچنین این مقاله راهکارهای امنیتی پیشرفته، مدارهای مشتقگیر و موارد استفاده را پوشش میدهد. لازم به ذکر است تصمیمات مربوط به طراحی و معماری، نصب و پیادهسازی یا جزئیات خودکارسازی و هدایت با استفاده از VMware NSX API™ در این متن مورد بحث قرار نگرفته است.

همانطور که VMware NSX به محیطهای تولیدی توسعه مییابد، معماران شبکه و امنیت به دنبال عملیاتی ساختن NSX با مدیریت و امنیتی پیشرفتهتر هستند. راهکار FortiGate-VMX کمپانی Fortinet بطور نرمافزاری و مستقیم با آخرینNSX API یکپارچه میشود تا فایروال پیشرو صنعت را فراهم ساخته و عملکرد UTM را در به عنوان سرویس در پیادهسازیهای SDDC قرار دهد.

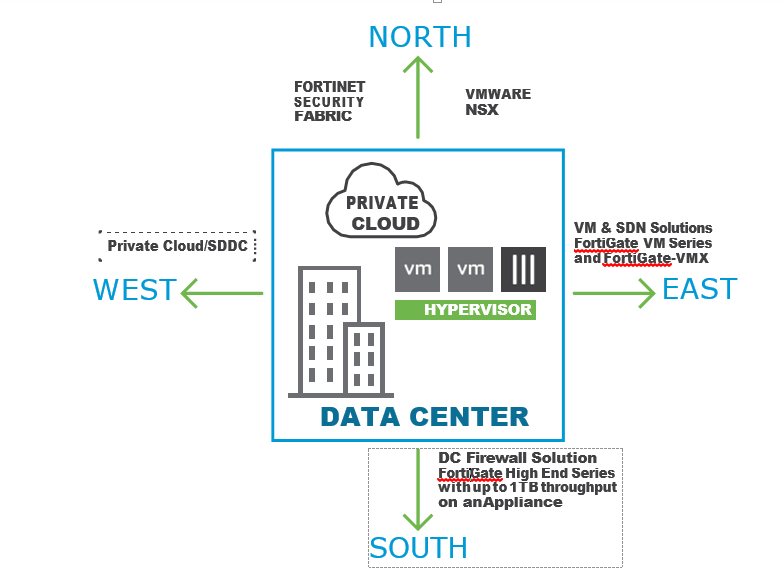

Framework امنیتی Fortinet امنیتی پیشرفته را همراه با قابلیتهای کلیدی خودکارسازی و هدایت، چابکی، کاهش هزینههای OpEx، آمادهسازی و پیادهسازی به میزان کافی به ارمغان میآورد. راهکار امنیتی FortiGate-VMX قابلیت دید و حفاظت Real-Time را در برابر آسیبپذیریهای بنیادین فراهم میسازد. این راهکار مشترک موارد زیر را ارائه میدهد:

- نظارت داخلی بر ترافیک شرق به غرب میان ماشینهای مجازی

- پیادهسازی خودکار Node امنیتی برای گسترش Workloadها و کاهش دخالت دستی و خطای انسانی

- الحاق و تغییر سرویسها که سرویسهای پیشرفته لایه 4-7 را فعالسازی میکند

- بخشبندی دپارتمانی و سرویس مدیریت شده از طریق استفاده از دامینهای مجازی (VDOMها)

- راهکار امنیتی کامل نسل جدید در یک پلتفرم یکپارچه

همانند نسخههای پیشین FortiGate-VMX این راهکار میتواند بطور خودکار و Transparent بر تمامی Hypervisorهای ESXi که به یک کلاستر پیادهسازی شده NSX اضافه شدهاند پیادهسازی شود. آخرین Policyهای امنیتی بطور پویا در Hostهای ESXi درون کلاستر بکار میروند و در طی انتقال و تعدیل منابع ماشینهای مجازی منتقل میشوند.

شکل بالا VMware NSX همراه با FortiGate-VMX را نمایش می دهد. این راهکار یکپارچه بهترین هوش تهدیدات FortiOS™ را ارائه داده و فایروال نسل جدید را همراه با قابلیتهای UTM بطور خودکار پیادهسازی میکند. در جایی که جریانها مجبور میشوند محیط مجازی را برای پردازش توسط تجهیزات سختافزاری ترک کنند، این راهکار باعث توسعه زیرساختی سرویسهای توزیعی و جلوگیری از Hairpin شدن ترافیک میگردد.

نگاهی بر VMware NSX

سازمانهای IT مزایای بسیاری از مجازیسازی سرور بدست آوردهاند. تجمیع سرور باعث کاهش پیچیدگی فیزیکی، افزایش بهرهوری عملیاتی و ایجاد قابلیت تغییر کاربری منابع اصلی بطور پویا میشود تا نیازهای روزافزون برنامههای کاربردی تجاری با سرعت و کیفیت بالا تامین گردد. معماری SDDC تکنولوژیهای مجازیسازی را در تمامی زیرساخت Datacenter گسترش میدهد. پلتفرم مجازیسازی شبکه VMware NSX اکنون چیزی را برای شبکه فراهم میکند که vSphere® برای رایانش و ذخیرهسازی مهیا میساخت. به همان طریقی که مجازیسازی سرور طراحی و حذف وابسته به برنامه و تغییر ماشینهای مجازی مبتنی بر نرمافزار را ممکن میساخت، NSX نیز طراحی و حذف وابسته به برنامه و تغییر شبکههای مجازی مبتنی بر نرمافزار را فراهم میکند. نتیجه این امر یک رویکرد تحول آفرین برای شبکه است که نه تنها به مدیران Data Center این قابلیت را میدهد که چابکی و صرفه اقتصادی بیشتری ایجاد کنند بلکه یک مدل عملیاتی سادهشده برای شبکه فیزیکی اصلی فراهم میکند. از آنجایی که این رویکرد میتواند در هر IP شبکه از جمله مدلهای شبکه قدیمی و معماریهای ساختار نسل جدید پیادهسازی شود، NSX یک رویکرد بدون قطعی است و زیرساخت شبکه فیزیکی موجود تنها چیزی است که برای یکSoftware-Defined Data Center مورد نیاز است.

با مجازیسازی شبکه، معادل کاربردی یک Hypervisor شبکه مجموعه کاملی از سرویسهای شبکه لایه 2 و 7 (مانند Switching، Routing، Firewalling و Load Balancing) را دوباره در نرمافزار ایجاد میکند. در نتیجه، این سرویسها میتوانند بطور برنامهوار در هر ترکیب دلخواه سرهمبندی شوند تا در چند ثانیه شبکههای ایزوله، مجازی و خاصی را ایجاد کنند.

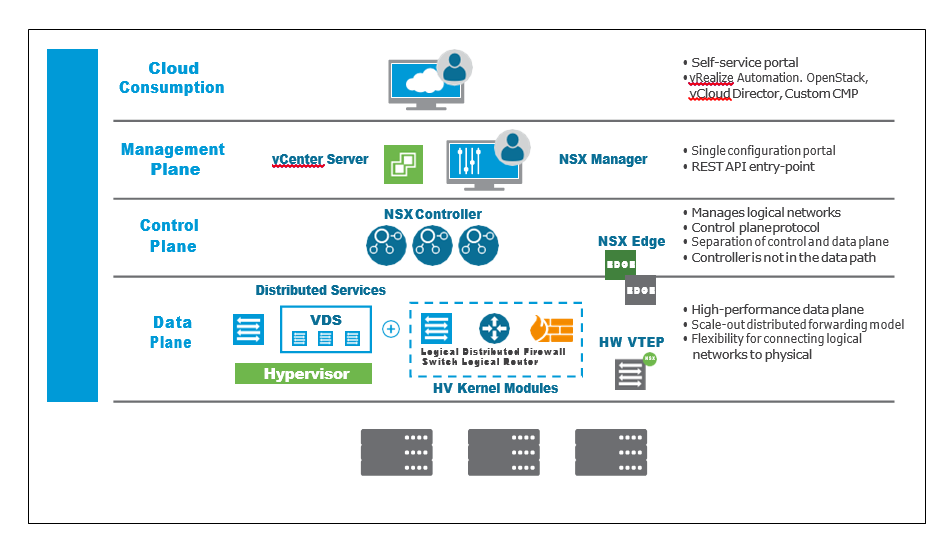

همانطور که ماشینهای مجازی از پلتفرم اصلی x86 مستقل هستند و به IT امکان بهرهگیری از Hostهای فیزیکی به عنوان Pool ظرفیت رایانش را میدهند، شبکههای مجازی مستقل از سختافزار شبکه IP اصلی هستند و به IT امکان استفاده از شبکه فیزیکی به عنوان Pool ظرفیت انتقالی را میدهد که میتوانند فورا استفاده شده و تغییر کاربری دهند. برخلاف معماریهای قدیمی، شبکههای مجازی میتوانند آمادهسازی، ذخیره، حذف و بازیابی شوند و تغییر کنند بدون آنکه توپولوژی یا سختافزار اصلی دوباره پیکربندی شود. با هماهنگی قابلیتها و مزیتهای حاصل از سرور مشابه و راهکارهای مجازیسازی ذخیرهساز این رویکرد تحول آفرین به شبکه، پتانسیل بنیادین SDDC را به نمایش میگذارد. یک پیادهسازی NSX شامل Data Plane، Control Plane و Management Plane است.

شکل بالا اجزای NSX را نمایش میدهد. NSX Data Plane شامل NSX vSwitch میشود که بر مبنای vSphere Distributed Switch™ یا VDS بوده و با اجزای اضافی همرها است تا سرویسهای مهمی را فعال سازد. اجزای مضاعف NSX شامل Kernel Moduleها یا VIBهاست که در Hypervisor Kernel فعال است و سرویسهایی مانند Routing و فایروال توزیعی را فراهم کرده و قابلیتهای Bridging مربوط به VXLAN را فعال میکند. NSX VDS شبکه فیزیکی را جداساخته و Access-Level Switching را در Hypervisor فراهم میسازد. این امر برای مجازیسازی شبکه حیاتی است زیرا شبکههای Local که مستقل از سازههای فیزیکی مانند VLANها هستند را فعال میکند. در این قسمت برخی از مزیتهای NSX vSwitch شرح داده شده است:

- پشتیبانی برای شبکه Overlay با استفاده از پروتکل VXLAN و پیکربندی شبکه مرکزی. شبکه Overlay قابلیتهای زیر را فراهم میسازد:

- ایجاد یک لایه منطقی منعطف یا L2 که بدون نیاز به معماری دوباره هرگونه شبکه Datacenter بر شبکههای IP موجود در زیرساخت فیزیکی موجود Overlay میشود.

- آمادهسازی سریع ارتباط (شرق-غرب و شمال-جنوب) ضمن حفظ ایزولهسازی میان Tenantها.

- Workloadهای برنامههای کاربردی و ماشینهای مجازی که اطلاعی از دیگر شبکه Overlay نداشته و به گونهای عمل میکنند که به شبکه فیزیکی L2 متصل هستند.

- NSX vSwitch فایروال و Routing توزیعی را فراهم میکند که با Hypervisor توسعه زیرساختی دارد

- چندین قابلیت از جمله Post Mirroring، NetFlow/IPFIX، پشتیبانی پیکربندی و بازیابی، Network Health Check، QoS و LACP یک Toolkit جامع برای مدیریت ترافیک، مانیتور کردن و عیبیابی در یک شبکه مجازی فراهم میکند.

علاوه بر آن، Data Plane شامل تجهیزات Gateway است که میتواند ارتباط میان فضای شبکه منطقی یا VXLAN را به شبکه فیزیکی یا VLAN برقرار سازد. این عملکرد میتواند در لایه 2 (NSX Bridging) یا 3 (NSX Routing) اتفاق بیافتد.

فایروال توزیعی NSX عملکرد فایروال لایه 4 را در vNIC تمامی ماشینهای مجازی فراهم میسازد. از آنجایی که Policyهای پویای مبتنی بر Tagها و گروههای امنیتی مورد استفاده قرار گرفتهاند، خرده بخشبندی Zero Trust در SDDC صورت می گیرد و قابل مدیریت خواهد بود.

Control Plane

NSX Control Plane در VMware NSX Controller™ اجرا میشود. در یک محیط VMware vSphere® که با VDS بهینهسازی شده، Controller میتواند Multicast-Free VXLAN و Control Plane برنامهنویسی عناصری مانند Routing منطقی توزیعی یا DLR را فعال کند. در تمامی موارد Controller بطور کامل جزئی از Control Plane بوده و هیچ گونه ترافیک Data Plane از آن عبور نمیکند. Nodeهای Controller نیز در یک کلاستر با تعداد اعضای فرد پیادهسازی شده تا توسعه ودسترسی بالایی را فراهم سازد.

Management Plane و پلتفرمهای مصرف

NSX Management Plane توسط VMware NSX Manager™ ساخته شده است که نقطه واحد پیکربندی و REST API را ارائه میدهد. استفاده از NSX میتواند بطور مستقیم از سوی NSX Manager UI که در یک محیط vSphere از طریق vSphere Web UI در دسترس است انجام شود. معمولا End Userها مجازیسازی شبکه را به پلتفرم مدیریت Cloud خود برای پیادهسازی برنامههای کاربردی مرتبط میسازند. NSX یک مجموعه غنی از REST API برای توسعهپذیری فراهم میکند.