در طی ده سال گذشته، سازمانها جهت تامین امنیت به ایجاد لایههای دفاعی در محدودههایی همچون Internet Edge، Perimeter، Endpoint و Data Center (شامل DMZ) پرداختهاند. این رویکرد که Outside-In نام دارد، بر این مفهوم استوار است که سازمانها میتوانند نقاط ورودی به شبکه را که مشخص است، کنترل نمایند و منابع حیاتی خود را ایمن سازند. این راهبرد به دنبال ایجاد یک سپر دفاعیِ تا حد ممکن نیرومند در اطراف شبکه بوده و بر این فرض است که هیچ ترافیک غیر مجازی قادر به عبور از فایروال نخواهد بود.

با توسعه سازمانها و استقبال از آخرین تکنولوژیهای حوزه IT مانند تحرکپذیری (Mobility) و Cloud، فرآیند کنترل و حفظ امنیت بر اساس محدودههای سنتی ایجاد شده در شبکه به طور فزایندهای پیچیدهتر میشود. در حال حاضر روشهای متفاوتی برای محافظت از شبکههای داخلی در اختیار سازمانها قرار دارد.

در گذشته، Vendorهای ارائه دهنده فایروال پورتهای موجود در تجهیزات خود را بصورت External (غیر قابل اطمینان) و Internal (قابل اطمینان) ثبت میکردند؛ اما با گذشت زمان و پیشرفتهتر شدن تهدیدات، دریافتند که این رویکرد به تنهایی قادر به تامین امنیت شبکه نمیباشد، چراکه در صورت ورود تهدیدات به داخل شبکه مکانیسمی برای جلوگیری از کارکرد و گسترش آنها طراحی نشده است. داخل شبکهها معمولا متشکل از تجهیزاتی مانند Switch، روتر و حتی Bridge میباشد که این تجهیزات وظیفهای برای فراهم نمودن امنیت بر عهده ندارند. بنابراین پس از ورود مهاجمان و یا حتی کارمندان متخلف به شبکه، دسترسی به کل شبکه سازمان از جمله تمام داراییهای ارزشمند و منابع حیاتی آن میسر میگردد.

راهکار Internal Segmentation Firewall یا به اختصار ISFW، در یک طبقهبندی جدید از فایروالها قرار میگیرد که از نقاط حساس و راهبردی داخل شبکهها محافظت میکند. این نوع فایروال میتواند برای حفاظت از سرورهای خاصی که دارای اطلاعات حیاتی، تجهیزات کاربر و یا برنامههای کابردی تحتوب موجود بر روی Cloud میباشد، مورد استفاده قرار گیرد.

ISFW باید قابلیت دید لحظهای نسبت به ترافیک در حال عبور در داخل و خارج از یک سرویس خاص در شبکه را ایجاد نماید. این قابلیت دید باید به صورت آنی و سریع باشد و ضرورتی برای صرف ماهها زمان برای برنامهریزی و پیادهسازی آن در شبکه وجود نداشته باشد.

مهمتر از همه آنکه ISFW باید امکان محافظت از داراییها را نیز ارائه نماید، زیرا شناسایی تهدیدات تنها به عنوان بخشی از کارکرد این راهکار میباشد. جستجو از طریق Logها ممکن است هفتهها یا ماهها زمان ببرد، بنابراین ضرورت دارد که ISFW، به ارائه Proactive Segmentation و محافظتِ Real-Time بر اساس آخرین بهروزرسانیها بپردازد.

علاوه بر موارد ذکر شده، ISFW باید از قابلیت انعطافپذیری کافی نیز برخوردار باشد تا بتواند صرف نظر از قرارگیری در هر یک از بخشهای شبکه، با راهکارهای امنیتی موجود در سایر بخشهای سازمان در یک کنسول مدیریتی واحد ادغام شود. سایر راهکارهای امنیتی نیز می توانند قابلیت دید و محافظت بیشتری را ارائه نمایند که از جمله آن میتوان Gatewayهای ایمیل و وب، فایروالهای موجود در محدودههای دیگر شبکه، فایروالهای موجود در Cloud و Endpointها را نام برد. ISFW نیاز دارد تا توان عملیاتی خود را بالاتر برده و به این ترتیب پیادهسازی در سرتاسر شبکه سراسری را امکانپذیر سازد.

بروز تهدیدات پیشرفته در شبکههای داخلی Flat

مجرمان سایبری در حال راهاندازی حملات هدفمندی میباشند تا بدین ترتیب از روشهای قدیمی دفاعی شبکهها گریخته و به شبکههای داخلی نفوذ یابند تا دیگر قابل شناسایی نبوده و حتی بتوانند دادههای ارزشمندی را نیز استخراج نمایند. در داخل شبکهها نیز تعداد کمی از سیستمها وجود دارند که قادر به شناسایی یا به عبارت بهتر محافظت در برابر APTها میباشند.

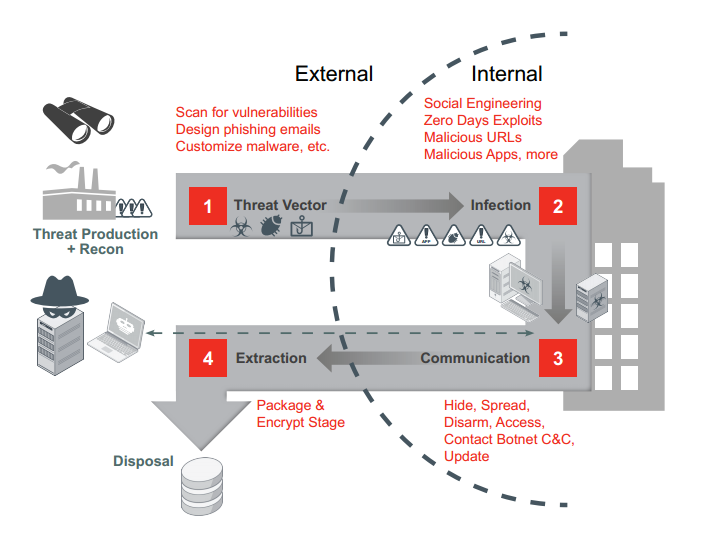

شکل زیر چرخه عمر یک تهدید امنیتی را نشان میدهد که پس از نفوذ به محدوده Perimeter، اکثر فعالیتها در محدودهی شبکه داخلی اتفاق میافتد. این فعالیتها میتواند شامل غیرفعال نمودن Agentهای امنیتی، بهروزرسانی Botnetها، آلودگی بیشتر و استخراج و به کارگیری سرویسهای مورد هدف میباشد.

چرخه عمر یک تهدید پیشرفته

استفاده از ISFW جهت پاسخگویی به نیازهای امنیتی داخل شبکه

طی دهه گذشته، بیشترین تمرکز بر توسعهی فایروالها در محدودهی Borderها، Internet Edge، Perimeter، Endpoint، (DMZ) Data Center و یا Cloud صورت گرفته است. این روند با ارائهی فایروالهایStateful آغاز شد اما با دربرگرفتن مفهوم Unified Threat Management یا به اختصار UTM، برای شبکههای توزیعی تکمیل گردید که در آن امکاناتی از جمله فایروال، قابلیت شناسایی موارد نفوذی و آنتیویروس وجود دارد. سپس فایروالهای NGFW عرضه شد که شامل جلوگیری از ورود موارد تهدیدآمیز و کنترل برنامه کاربردی برای Internet Edge میباشد. اخیرا نیز Data Center Firewallها (DCFW) به دلیل افزایش قابل توجه سرعت، به ارائه توان عملیاتی بیش از 100 گیگابایت بر ثانیه رسیدهاند. مورد مشترک در تمامی این فایروالها رویکرد محافظتی Outside-In میباشد.

پیادهسازی سریع و محافظت از شبکههای داخلی نیازمند نوع جدیدی از فایروال به نام ISFW میباشد. این فایروال در مقایسه با سایر فایروالهایی که امنیت را در محدودههای شبکه تامین مینمایند، از خصوصیات متفاوتی برخوردار است.

مبنای ISFW و موارد استفاده از آن

بر اساس توصیههای امنیتی، سازمانها باید ISFW را در نقاط حساس داخل شبکه پیادهسازی نمایند تا یک لایه امنیتی اضافی جهت دستیابی به مزایای امنیتی زیر ایجاد نمایند:

- کنترل دسترسی به منابع و داراییهای مهم و حیاتی از طریق بخشبندیِ Policy محور

- ایجاد موانع امنیتی با هدف توقف و محدود ساختن روند انتشار غیرقابلکنترل تهدیدات و فعالیت مهاجمان در شبکه داخلی از طریق پیادهسازی مکانیسمهای امنیتی پیشرفته

- محدود نمودن خسارات احتمالی تهدیدات در شبکههای Perimeter

- افزایش قابلیت دید نسبت به تهدیدات و ارتقای قابلیت شناسایی و کاهش نقضهای امنیتی

- تقویت وضعیت کلی امنیت در سازمان

در ادامه به بررسی تفاوت انواع فایروالها در جدول زیر می پردازیم:

| حالت پیادهسازی | ISFW | NGFW | DCFW | UTM | CCFW |

| هدف | قابلیت دید و محافظت برای بخشهای داخلی | قابلیت دید و محافظت در برابر تهدیدات خارجی و فعالیتهای اینترنتی | محافطت شبکه با عملکرد بالا و تاخیر کم | قابلیت دید و محافظت در برابر تهدیدات خارجی و فعالیتهای کاربر | امنیت شبکه برای سرویسدهندگان |

| موقعیت | لایه دسترسی | Gateway اینترنت | (Core Layer)/ DC Gateway | Gateway اینترنت | متفاوت |

| حالت عملیاتی شبکه | حالت Transparent | حالت NAT/Route | حالت NAT/Route | حالت NAT/Route | حالت NAT/Route |

| ملزومات سختافزاری | تراکم بیشتر پورتها برای محافظت از داراییهای متعدد | GbE و پورتهای

10GbE |

سرعت بالا

(GbE/10 GbE/40 GbE/100) و تعداد پورتهای بیشتر |

تعداد بیشتری پورت GbE، قابلیت اتصال به صورت یکپارچه و بدونسیم و POE | سرعت بالا

(GbE/10 GbE/40 GbE) و تعداد بالای پورت |

| مولفههای امنیتی | فایروال، IPS، ATP، کنترل برنامه کاربردی | فایروال مبتنی بر کاربر، VPN، IPS و کنترل برنامه کاربردی | فایروال و محافظت در برابر حملات DDoS | جامع و توسعهپذیر، یکپارچگی تجهیزات و Clientها | فایروال، CGN، LTE و امنیت تجهیزات سیار |

| سایر خصوصیات | پیادهسازی سریع، نیاز به پیکربندی نزدیک به صفر | یکپارچگی با قابلیت محافظت تهدیدات پیشرفته (Sandbox) | دسترسپذیری بالا | گزینههای متفاوت اتصال WAN مانند 3G4G | دسترسپذیری بالا |

در قسمت بعدی از این مقاله به بررسی انواع Segmentation های این نوع فایروال می پردازیم.

ــــــــــــــــــــــــــــــ

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت اول

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت دوم

برقراری امنیت در داخل شبکه با Internal Segmentation Firewall – قسمت سوم (پایانی)