در قسمت اول ارائه راهکاری جدید برای ايمنسازی شبكه های سازمانی در مورد چالشهایی که امروزه سازمان ها در خصوص امنیت شبکه با آن ها مواجه هستند صحبت کردیم. می توان گفت تصویری که از حملات شبکه ایجاد شده است این است که حملات همواره در ديتاسنترِی پر از رايانه رخ ميدهد، اما در زندگی واقعی، حمله ممكن است در هر نقطه از شبکه رخ دهد. شبکه را باید بهصورت مجموعهای از دایرههای متحدالمرکز در نظر گرفت كه هسته شبكه در مركز آنهاست. به دلیل ملاحظاتي كه درخصوص هزينه وجود دارد، عمدتاً امنيت تنها در هسته شبكه اعمال می گردد. همچنان كه اين دایرهها به سمت بیرون از هسته مرکزی تا شعب دفاتر و از شعب دفاتر تا دسکتاپ هر كاربر و فراتر از گسترش مييابند، تعداد نقاط حمله احتمالی بهصورت تصاعدی افزایش مییابد. در نتيجه هرچه از هسته شبكه دورتر شويم، احتمال بيشتری می رود نفوذی ناشناخته در شبكه صورت گيرد.

يكی از روشهاي رايج براي مبارزه با اين آسيبپذيری، پيادهسازی امنيت در سراسر شبكه است. فایروال كه در شعب دفاتر و مكانهاي Remote، در قسمت Edge محوطههاي سازماني، در نقاط دسترسي به منابع مبتني بر Cloud و در خود ديتاسنتر پيادهسازی ميشود. در شکل زیر بهطور موثری شبکه را به سلولهای امن بخشبندی ميكند، آنجا كه اين استراتژي ديگر كارآمد نيست، زمانی است كه محصولات Vendorهاي مختلف با هم تركيب ميشوند و مثلاً يك Vendor برای Data Center، ديگرs برای Campus و Vendor سوم براي مكانهای Remote انتخاب می شوند.

با اين كه هريك از محصولات ممکن است عملكردی در حد انتظار داشته باشد، اساساً یک جزیره است که مدیریت Policyهای امنیتی در سراسر شبکه را دشوار و زمانبر میکند. اما این تقسیمبندی همچنان بر Perimeter شبکه متمرکز است و زمانی که هکری بتواند بدون شناسایی وارد شبکه شود، کاری انجام نمیدهد، بهخصوص زمانی که اين هكر از اطلاعات اعتباري معتبر اما در معرض خطر استفاده كند. Sandboxing یکی از راهحلهای در دسترس برای این مشکل می باشد، اما تا زمانی که هکر بدافزار واقعی را در شبکه جاسازی کند، نمی شود هیچکاری برای متوقفسازي آنها در شبکه انجام داد.

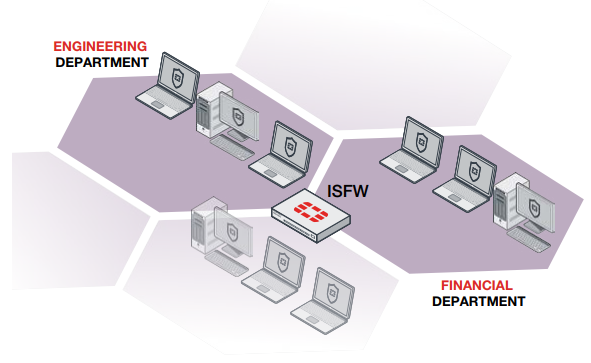

با اين كه مدتهاست كه شبکهها مفهوم تقسیمبندی را پیادهسازی کردهاند، این کار برای اهداف شبکهسازی انجام میشود و مانع از حرکت آزادانه بدافزار یا هکر در سراسر شبکه نمی گردد. راهحل این مشکل Internal Segmentation Firewall يا ISFW است.

راهكار ISFW: قطع وابستگی، بدون باز كردن تور ايمنی

تكنولوژی بیسیم ديگر صرفاً براي راحتی بيشتر كاربر نيست و در شركتهای مدرن امروزی، هم برای استفاده داخلی و هم برای فراهم كردن تجربه بهتر كاربری، به يك ضرورت تبديل شده است. اما چالش پيشرو ارائه محیط دسترسی یکپارچه بدون به خطر انداختن امنیت می باشد. شبکه بیسیم قديمی Overlay است، یعنی شبکه بیسیم مستقل از زیرساخت شبکه اصلي است.

همچنانکه شبکه بیسیم از طريق کنترل دسترسی مثلاً با Wi-Fi Protected Access يا WPA يا WPA 2 امنيت فراهم می كند، نمی توان گفت اين همان امنيت شبكه است، آنچه اینجا لازم است اين است كه صرفنظر از روش دسترسی، چارچوب امنیتی مشترکی برای همه کاربران فراهم گردد.

در Fortinet’s Secure Access Architecture، شبکه بیسیم خود FortiGate است كه توسعه يافته است، علاوه بر کنترل دسترسی و ویژگیهای امنیتی موجود در شبکههای بیسیم معمولی – WPA – همه کاربران شبکه می بايست به يك ميزان احراز هويت شوند و اقدامات Policy برای آنها انجام شود. احراز هویت را ميتوان بهصورت محلی توسط FortiGate یا از طریق سیستمهای خارجی مانند RADIUS یا Active Directory انجام داد. احراز هویت دومرحلهاي (2FA) همچنین پيادهسازی می شود تا ريسك ورود اطلاعات اعتباري معتبر اما در معرض خطر را به حداقل برساند. کاربران، پس از آن كه شناسایی و احراز هویت شدند، تنها میتوانند به منابعی از شبکه دسترسی يابند كه در Policy آنها تعريف شده باشد. از آنجا كه آنها از طریق FortiGate به شبكه دسترسی می يابند، احتمال ورود بدافزار به شبکه بسيار كم می شود.

امنیت End-to-end، کنترل End-to-end

در کنار عناصر مختلف راهكار اجراشده که با یکدیگر همکاری می کنند، یکی دیگر از عناصر کلیدی اتخاذ رویکردی پیشگیرانه نسبت به امنیت، مدیریت و تجزیه و تحلیل متمركز امنیتی است. با وجود اين همه رويداد در شبکه، به ابزارهای جامعی نياز است تا به پیکربندی صحیح عناصر قسمتهای مختلف راهكار کمک کند، درهمريختگی را کاهش دهد و نمای واضحی از شبکه ارائه دهد. راه حل Fortinet شامل یک رويكرد مديريت شبكه از نوع Single-pane-of-glass يعنی FortiManager است که پیکربندی هر يك ازمحصولات، تعريف تدارکات مبتنی بر Policy، مدیریت بهروزرسانی و مانيتورينگ End-to-end را به فرآيندی ساده تبديل می كند. Graphical User Interface يا GUI در FortiManager به گونهای طراحی شده است که مدیر شبکه بتواند با چند كليك، با بررسی دقيق دادهها، به جزئيات موردنياز خود برسد تا هشدارها و ديگر رويدادهايی را كه در شبكه رخ می دهد، درك كند. پس از نصب و پیکربندی شبکه، هدف بعدی اين است كه كاربر آنچه را كه در شبكه می گذرد درك كند تا به كمك مجموعهای از هشدارها و رويدادها نمايی واضح از وضعيت شبكه به دست آورد. FortiManager به طور یکپارچه با FortiAnalyzer تركيب میشود تا امكان بررسي عمیق، تجزیه و تحلیل، اولویتبندی و گزارشگيري از رویدادهای امنیتی شبکه را ارائه دهد.

بیشتر بخوانید: ارائه راهکار ی جدید برای ايمنسازی شبكه های سازمانی – قسمت اول

پیادهسازی و حفظ امنیت شبکه به يكباره انجام نمی شود، سازمانها باید دائماً راهكارهای امنیتی خود را آزمایش کرده، همه سازمان ها طیف کاملی از دانش و مهارت در همه تكنولوژی های امنیتی در اختيار ندارند تا از پيكربندي و پيادهسازی صحيح آنها اطمينان حاصل كنند. آزمايش و ارزيابي آسیب پذیری، بررسی پیکربندی و آموزش، همگی مراحلی هستند كه ميتوان آنها را طي كرد تا اطمینان حاصل شود که تكنولوژيهای مستقر در شبکه بهدرستی انجام میشوند و مهاجمان نخواهند توانست از آنها بهرهبرداری كنند. واکنش به حوادث یکی دیگر از سرويسهايی است که شرکت میتواند از آن بهره ببرد و از مهارتها و دانش ارائهدهندگان تكنولوژی برای تکمیل كادر داخلی خود استفاده کند.

Fortinet با كاربران خود تعاملی نزديك دارد تا چنين سرويسهايی فراهم كند و سرويسهاي جديدي درخور بازار در حال تغيير معرفی نمايد. Fortinet همچنین طیف وسیعی از سرويسهای ممتاز پشتیبانی با تمركز بر چندين حوزه خاص ارائه میکند تا ارزش دريافتی سازمان را بهبود بخشد.

ايجاد امنيت بدون خطر

با توجه به رابطه بین شرکتهای امروزی و تكنولوژی هدايتكننده آن، می بايست تمرکز بر ایمنسازی زیرساخت IT را اساسی دانست. اما از ديدگاه بسیاری از شرکتها امنيت به جای آن كه سرمايهگذاری استراتژيك باشد، هزينهای است كه جاي بحث دارد. سازمانی که صبر می كند تا در دادههايش نقض امنيتی رخ دهد و بعد از آن وضعيت فعلی امنيت را می سنجد، مانند اين است كه خانه را بعد از آن كه مورد سرقت قرار گرفت، قفل كنند.

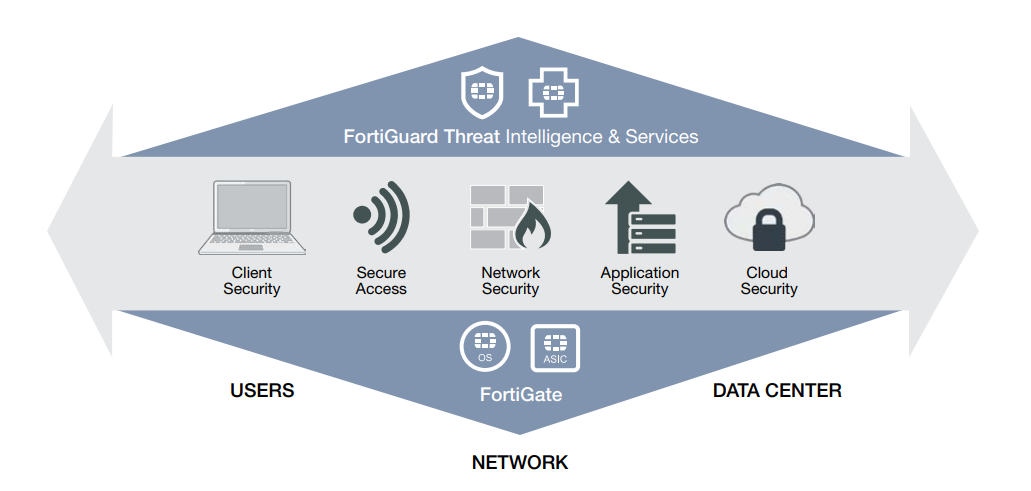

Fortinet دو هدف کلیدی دارد: اول این که در خط مقدم تلاش برای تغییر طرز فکر درخصوص امنیت سازمانی باشد و دوم اين كه شریک قابل اعتماد سازمان در هدایت آنها بهسوی اين تحول باشد. تكنولوژی بايد به منظور افزایش قابلیت تشخیص تهدید از طریق هوش تهدیدات مستمر و مرتبط پشتیبانی شود. شركت می تواند از اين هوش تهديدات براي انجام اقدامات خاص و بهبود كارايی امنيتی خود استفاده كند.

Fortinet میتواند این فلسفه جدید امنیت شبکه را با وسعت و عمق خط تولید خود، محصولاتی که برای هر ناحیه کاربردی از شبکه و محصولاتی که برای كار با ديگر محصولات طراحی شدهاند پيادهسازی كند. واكنش فقط یک اقدام محلی نیست، چراكه راهكار Fortinet برای کار مشترک و انجام اقدامات خودکار و پیشگیرانه طراحی شده است. هر اقدامی که انجام میشود به اکوسیستم هوش تهدیدات بازگردانده میشود تا راهكار کلی را بهصورت خودکار و پیوسته تقویت کند. از آنجا که تهدیدهایی که شرکتها به طور روزانه با آن روبرو هستند همچنان بيشتر و پيچيدهتر می شوند، شرکتها باید نحوه تفکر خود نسبت امنیت شبکه را تغییر دهند.