در قسمت قبل گفتیم که FortiSASE یک پروفایل امنیتی پیشفرض دارد که پیکربندیشده است و به پالیسی Allow-All Secure Web Gateway یا SWG اعمال میشود. وقتی تمام کاربران، منابع و مقصدها نیازمند اسکن و حفاظت یکسانی باشند، حفظ فقط یک پروفایل امنیتی پیشفرض کافی است. اما، اگر کاربران، منابع یا مقصدهای مختلف نیازمند حفاظت متفاوتی باشند، باید برای هر گروه از کاربران، گروههای پروفایل متفاوتی ایجاد شود.

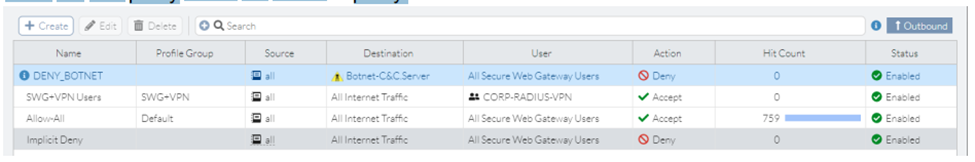

پالیسیهای SWG پیشفرض هر ترافیکی که مقصدش Botnet و سرورهای C&C باشد را مسدود میکند، اما به بقیه ترافیک اجازه عبور میدهد. باید مبنای کاربری را مدنظر داشت و پالیسیهای SWG را بهدقت طراحی کرد. FortiSASE پالیسیها را از بالا به پایین تطبیق میدهد، پس پالیسیهای محدودکنندهتر از بالا اضافه میشوند و پالیسیهایی که کمتر محدودکننده هستند از پایین.

پیکربندی پروفایل امنیتی جدید:

1.باید به مسیر Configuration > Security رفت.

2.کلیک کردن در قسمت بالا و راست روی فهرست Dropdown کنار Profile Group و سپس روی Create.

3. انتخاب نام برای پروفایل جدید در قسمت Create Profile Group.

4. در پیکربندی اولیه انتخاب میکنیم که آیا از یک پیکربندی اولیه ابتدایی استفاده میکنیم یا پروفایل را براساس یک پروفایل موجود ایجاد میکنیم.

5.کلیک کردن روی OK.

6.کلیک در قسمت سمت بالا و راست، روی فهرست و پروفایلی که به تازگی ایجاد شده است را انتخاب میکنیم.

7. پروفایل را طبق میل خود ویرایش کنید.

برای ایجاد یک پالیسی SWG در FortiSASE:

1. به مسیر Configuration > SWG میرویم.

2. روی Create کلیک میکنیم.

3. پالیسی SWG را پیکربندی میکنیم.

- در قسمت Name، نام را طبق میل خود وارد میکنیم.

- برای Action، گزینه ACCEPT را انتخاب میکنیم.

- در قسمت Source، طبق میل خود Subnetهای مبدأ را مشخص میکنیم.

- در قسمت User، گروه کاربری مورد استفادهی کاربران از راه دور را انتخاب میکنیم.

- در قسمت Destination، طبق میل خود Subnetهای مقصد را مشخص مقصد.

- در قسمت Profile Group پروفایلی که ایجاد کردهایم را مشخص میکنیم.

- در قسمت Log Allow Traffic، گزینهی All Sessions را انتخاب میکنیم.

- روی OK کلیک میکنیم.

- پالیسی جدید را به بالاتر از پالیسی Allow-All منتقل میکنیم.

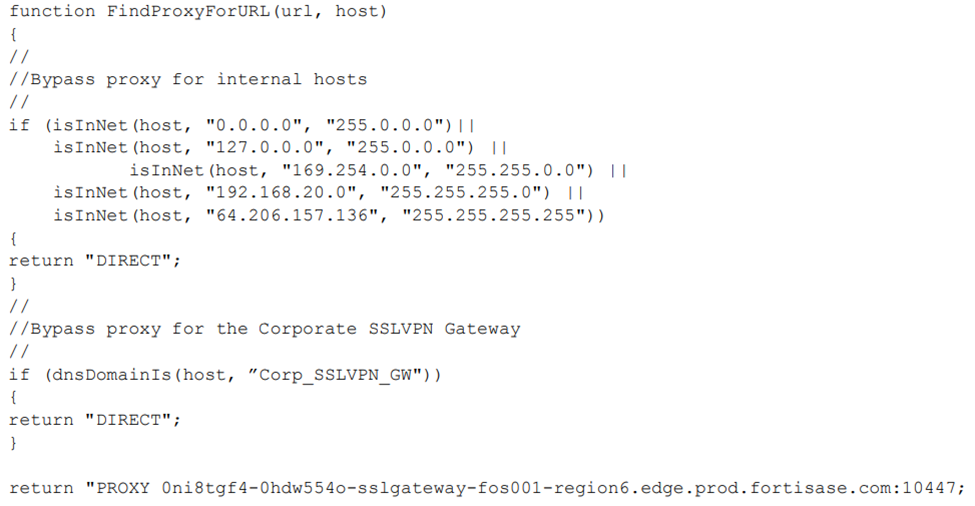

دانلود کردن و شخصیسازی فایل PAC

صفحهی System > SWG Configuration سرورهای Secure Web Gateway، پورت و فایل پیکربندی خودکار پروکسی Hostشده یا PAC را نمایش میدهد. میتوانیم فایل PAC از پیش تعریف شده را دانلود و شخصیسازی کنیم. فایل PAC حاوی قواعدی برای Client پروکسی بوده که با دنبال کردن آن، ترافیک به سرور پروکسی حرکت کرده که در این مورد FortiSASE SWG است و بهطور پیشفرض حاوی سرورهایی در بخشهایی است که در همگام آمادهسازی FortiSASE Instance انتخاب شدهاند. در این مثال فایل PAC شخصیسازی شده است تا شبکههای سازمانی و SSL VPN Gateway سازمانی را از Forward شدن به سرور FortiSASE SWG مستثنی کند.

Host کردن فایل PAC سفارشی

وقتی که فایل پیکربندی خودکار پراکسی یا PAC اصلاح شد، باید آن را روی یک وب سرور که بهصورت خارجی قابلدسترسی باشد Host کنیم. فایل PAC برای دسترسی به احراز هویت کاربر نیازی ندارد. اما هر کاربری که به یک فایل PAC اشاره کند، هر زمانی که FortiSASE به اینترنت متصل شود مورد احراز هویت آن قرار میگیرد.

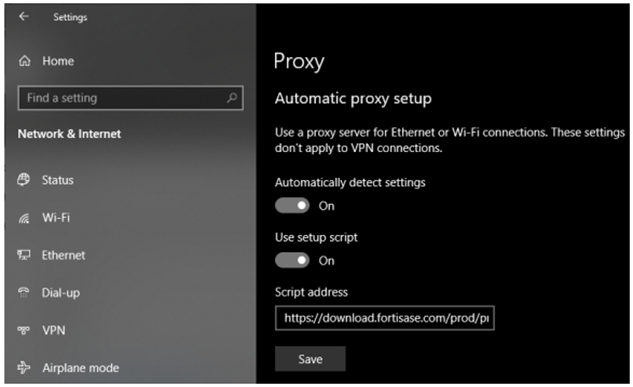

پیکربندی تنظیمات پراکسی روی Endpointها

تنظیمات پراکسی میتواند بین سیستم عاملها و مرورگرهای مختلف متفاوت باشد. بنابراین برای دستورالعمل در مورد پیکربندی تنظیمات پراکسی و پیدا کردن یک فایل پیکربندی خودکار پراکسی سفارشی باید به سیستم عامل یا مرورگر خود رجوع کنیم. در یک محیط بزرگتر میتوان برای منتقل کردن تنظیمات پراکسی به Endpointها از سیستم مدیریت شرکتی استفاده کرد. این مثال پیکربندی دستی تنظیمات پراکسی را روی ویندوز 10 نشان میدهد.

بیشتر بخوانید: امنیت وب با استفاده از قابلیت های BIG-IP APM – قسمت اول

برای پیکربندی دستی تنظیمات پراکسی روی یک Endpoint ویندوز 10 باید:

1. به مسیر Settings > System > Proxy Settings برویم.

2. Use setup script را فعالسازی کنیم.

3. در قسمت آدرس Script، باید URL مربوط به فایل PAC که Hostشده است را وارد کنیم.

4. دفعهی بعدی که کاربری یک Session مرورگر را باز کند، مرورگر درخواست احراز هویت را نمایش میدهد.

5. سپس کاربر نهایی برای احراز هویت، اطلاعات اعتباری FortiSASE خود را در درخواست وارد میکند.

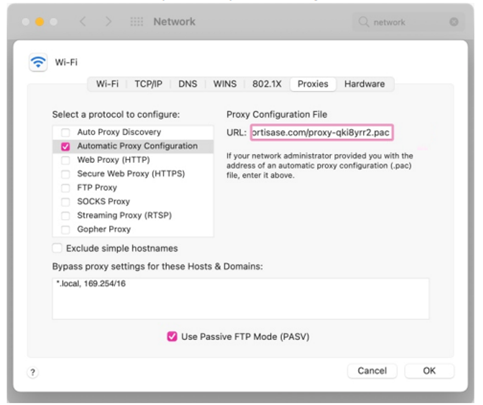

برای پیکربندی دستی تنظیمات پراکسی روی یک Endpoint سیستم عامل macOS باید:

1. به مسیر Apple menu > System Preferences > Network برویم.

بیشتر بخوانید: امنیت وب با استفاده از قابلیت های BIG-IP APM – قسمت دوم (پایانی)

2. در فهرست، سرویس Network را انتخاب کنیم. برای مثال ممکن است SSID بیسیم متصل خود را انتخاب کنیم.

3. روی Advanced کلیک میکنیم.

4. در تب Proxies، پروتکل را برای پیکربندی انتخاب میکنیم. Automatic Proxy Configuration را فعالسازی کرده و سپس URL مربوط به فایل PAC که Hostشده است را وارد میکنیم.

5. روی OK و سپس Apply کلیک میکنیم تا تمام تغییرات اعمال شود.

6. دفعهی بعدی که کاربری یک Session مرورگر را باز کند، مرورگر درخواست احراز هویت را نمایش میدهد.

7. سپس کاربر نهایی برای احراز هویت، اطلاعات اعتباری FortiSASE خود را در درخواست وارد میکند.

اصلاح SSL VPN Gateway برای فعالسازی Split Tunneling

میتوانیم تنظیمات خود را روی SSL VPN Gateway اصلاح کنیم تا فقط ترافیک رو به شبکه سازمانی به VPN Gateway حرکت کند. برای اصلاح تنظیمات FortiOS SSL VPN جهت فعالسازی Split Tunneling:

1. در FortiOS به مسیر VPN > SSL-VPN Portals میرویم.

2. ویرایش پورتالی که کاربران از راه دور از آن استفاده میکنند.

3. در مسیر Tunnel Mode > Split tunneling، گزینهی Enabled Based on Policy Destination را انتخاب میکنیم.

4. روی OK کلیک میکنیم.

5. به قسمت Policy & Objects میرویم.

6. پالیسی فایروال که به ترافیک از رابط کاربری تونل SSL VPN به WAN امکان عبور میدهد را غیرفعال میکنیم.

7. پالیسی فایروال که به ترافیک از رابط کاربری تونل SSL VPN به LAN امکان عبور میدهد را ویرایش میکنیم.

8. آدرس شبکه داخلی که مجاز است را انتخاب میکنیم. فقط این شبکه امکان مسیریابی روی Endpoint را دارد.

9. روی OK کلیک میکنیم.

تست و مانیتورینگ با استفاده از FortiSASE

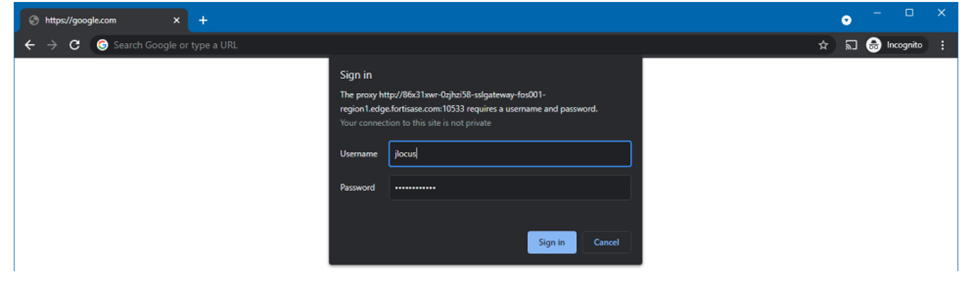

پس از گذراندن مراحل بالا، پیکربندی ابتدایی تکمیل شده است. اتصالات به اینترنت و شبکههای سازمانی روی یک Endpoint را تست میکنیم. برای تست کردن اتصال به اینترنت روی یک رایانهی ویندوز با یک کاربر RADIUS:

1. از Endpoint، یک مرورگر را باز میکنیم.

2. به یک صفحهی وب میرویم.

3. یک پیام برای احراز هویت نمایش داده میشود. نام کاربری و رمز عبور را وارد میکنیم.

4. وقتی احراز هویت انجام شد، میتوانیم به هر صفحهی وبی برویم. FortiSASE این ترافیک را اسکن میکند.

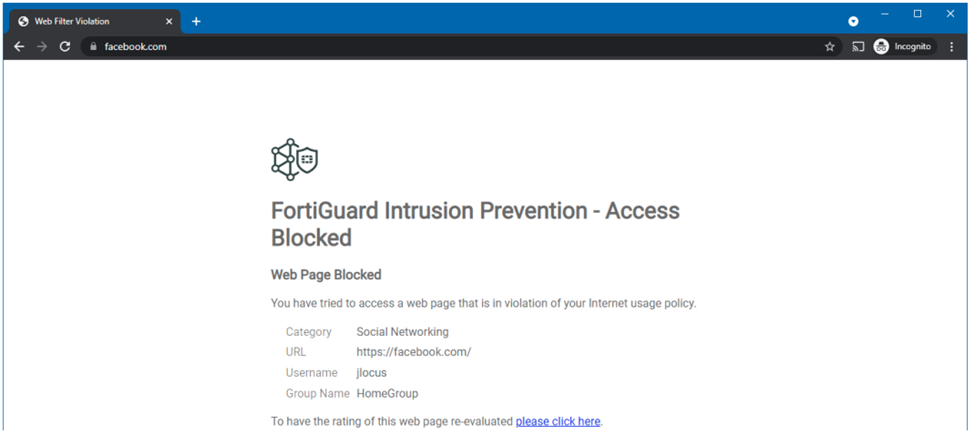

5. به یک صفحهی وب میرویم که نقض Web Filter را آغاز میکند. مرورگر پیامی را نمایش میدهد که میگوید FortiSASE صفحهی وب را مسدود کرده است.

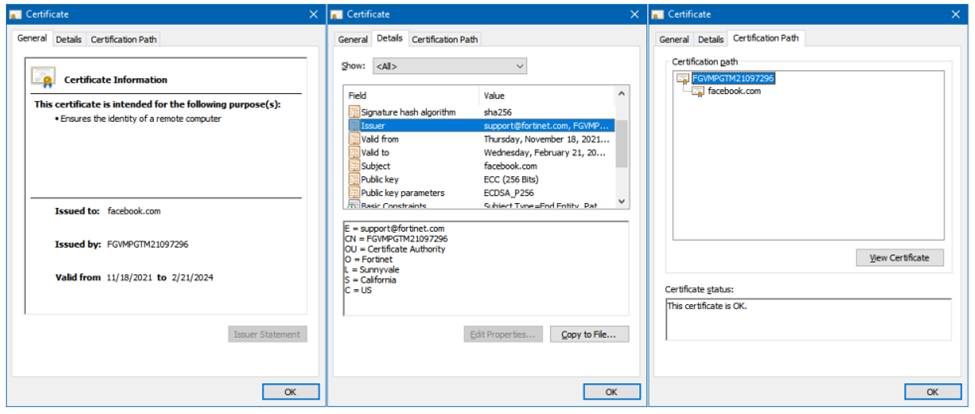

برای اینکه پیام صفحه وب بدون هشدار Certificate نمایش داده شود، FortiSASE Root Certificate Authority Certificate باید روی Endpoint نصب شده باشد. در ادامه یک زنجیرهی Certificate معتبر نمایش داده میشود.

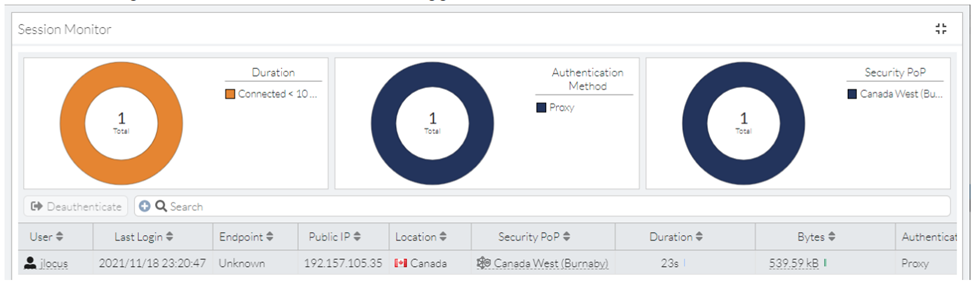

6. در FortiSASE به Session Monitor میرویم تا کاربر لاگینشده را ببینیم.

برای تست کردن اتصال به اینترنت روی یک رایانهی macOS با یک کاربر Azure Active Directory یا AD:

1. از Endpoint یک مرورگر را باز میکنیم.

2. به یک صفحهی وب میرویم. این صفحه به یک صفحهی لاگین مایکروسافت منتقل میشود تا یک Single Sign On انجام گردد.

3. لاگین با استفاده از اطلاعات اعتباری Azure AD انجام میشود.

4. وقتی احراز هویت انجام شد، میتوانیم به هر صفحهی وبی برویم. FortiSASE این ترافیک را اسکن میکند.

5. برای رفتن به هر وبسایت HTTPS، باید FortiSASE Root Certificate را روی Endpoint نصب کنیم. روی FortiSASE Certificate که ادمین در زمان ورود فراهم کرده است دابلکلیک میکنیم. در قسمت Keychain، گزینه System را انتخاب و سپس روی Add کلیک میکنیم.

6. وقتی که Certificate را میبینیم، Root Certificate بهصورت Not Trusted نمایش داده میشود. قسمت Trust را باز میکنیم. در قسمت When using this certificate گزینهی Always Trust را انتخاب میکنیم.

7. ذخیره پیکربندی و اضافه کردن Certificate به System Keychain.

8. میتوان بدون دیدن هشدار به وبسایتهای HTTPS متصل شد. به یک وبسایت HTTPS میرویم، سپس به Session Monitor در FortiSASE میرویم تا کاربر لاگینشده را ببینیم.

برای تست کردن اتصال به شبکه سازمانی:

1. روی Endpoint، با استفاده از VPN client یا FortiClient به SSL VPN gateway وصل میشویم. در این سناریو، کاربر SSL VPN و کاربر FortiSASE از منبع یکسانی هستند.

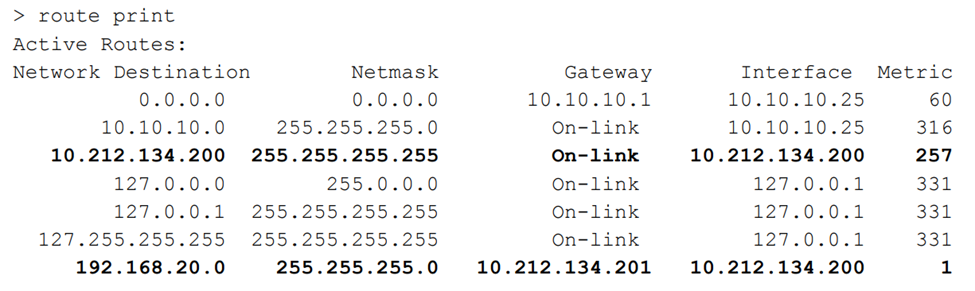

2. وقتی VPN متصل شد، مسیرها از Windows Command Prompt را تائید میکنیم:

شبکه سازمانی (192.168.20.0/24) از طریق رابط کاربری SSL VPN مسیریابی میشود.

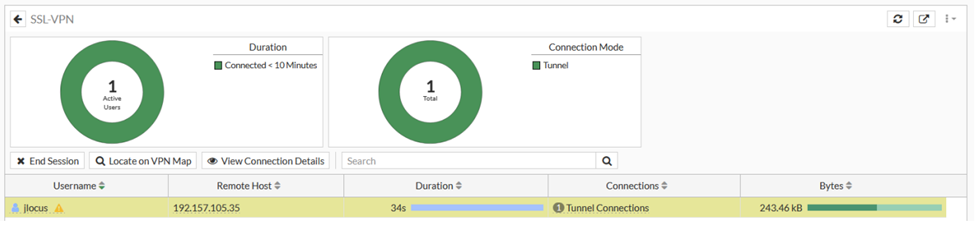

3. در FortiOS به مسیر Firewall > Network Dashboard > SSL-VPN Widget میرویم تا کاربر VPN که Logشده است را ببینیم.

4. از Endpoint، به یک منبع داخلی روی شبکه سازمانی متصل میشویم. اتصال با موفقیت انجام میگردد.