عاملان مخرب همواره راههای جدیدی را برای ارائهی Payloadهای مخرب خود پیدا میکنند. با توجه به اینکه کسبوکارها اخیراً بیشتر به سوی خدمات مبتنی بر برنامه کاربردی حرکت کردهاند، Storage فایل، ایمیل، تقویم و کانالهای دیگر تبدیل شدهاند به راه ارزشمندتری برای ارائهی کد و Payloadهای مخرب. در برخی از موارد، از این خدمات بهعنوان زیرساخت Command and Control سوءاستفاده میشود، زیرا سازمانهای بسیار زیادی بهطور پیشفرض به این خدمات اعتماد مینمایند.

در بحث شناسایی حملات فیشینگ GSuite می توان گفت Splunk Threat Research Team یا STRT اخیراً متوجه یک کمپین فیشینگ شده است که از اشتراک فایل GSuite Drive بهعنوان یک مسیر حملهی Phishing استفاده میکند. عاملان مخرب سندی را ساختند که با بسیاری از حسابها به اشتراک گذاشته شده بود و در شرح آن به یک موسسهی مالی شناخته شده، اشاره شده بود. همچنین با قرار دادن برند یک موسسهی مالی برجسته و یک سازمان رمزارز شناخته شده در این سند، تلاش شده بود که قربانی فریب داده شود. علاوه بر این، در سند یک لینک مخرب وجود داشت که کاربران را به یک وبسایت مخرب میبرد. این مثال از یک Payload مخرب که از طریق File Sharing ارائه میگردد، نشان میدهد که عاملان مخرب چگونه از خدمات مبتنی بر وب استفاده میکنند تا Payloadهای مخربی را ارائه دهند.

بررسی دسترسی اولیه حملات فیشینگ GSuite

شناسایی این نوع از حملات چالشبرانگیز است، حتی بعد از اینکه محدودیتهایی روی دامین مبدأ قرار بگیرد غیرممکن است که تمام دامینهای مخرب از اشتراک فایلها مسدود شوند. به علاوه، وقتی برای ارائهی Payloadها از Google Suite استفاده میشود، عاملان مخرب معمولاً از ارسال Notificationهای ایمیلی خودداری میکنند. بدین صورت، وقتی کاربران فایل را در Google Drive خود پیدا میکنند، احتمالاً باور میکنند که توسط کسی که میشناسند به اشتراک گذاشته شده است و روی فایل مخرب کلیک مینمایند. عاملان مخرب همچنین میتوانند چندین Vector را با هم ترکیب کنند تا قربانیان را به دیدن فایلهایی مثل اسکرینشات زیر ترغیب نمایند.

بسیاری از سرورهای آزمایشی برای این Payloadهای مخرب، Agentهای کاربر سیستم عامل را شناسایی میکنند. در نتیجه دستگاهها بهسرعت انواع Payload خود را برمبنای پلتفرم قربانی تغییر میدهند. اکثر این اسنادی که در ابتدا ارائه میگردند، مستقیماً به قربانی میرسند. برای اینکه حملهای موفقیتآمیز باشد، قربانیان باید اطلاعات حساسی مثل رمز عبور، Token یا کدهایی که توسط چندین برنامه کاربردی احراز هویت برایشان ارسال میشود را وارد کنند. این اطلاعات معمولاً از طریق یک سایت فیشینگ با استفاده از ابزار Phishing محبوب مثل evilginx2 یا King Phisher به دست میآید.

چالشهای شناسایی حملات فیشینگ GSuite

اطلاعاتی که بالاتر ارائه شد، نشان میدهد که شناسایی این حملات Phishing چالشبرانگیز است، حتی با وجود اعمال محدودیتهایی برای دامینهای مبدأ، ارائهکنندگان خدمات، انواع اسناد یا حتی تجزیهوتحلیل پیام. این نوع حمله نیازمند این است که یک زیرساخت Logging پیکربندی گردد تا Logهای Gsuite جذب شده و بهطور خاص پیکربندی شود.

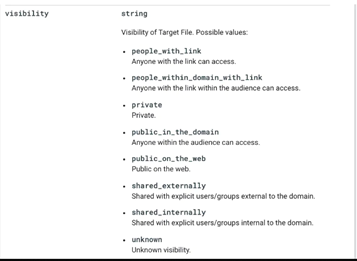

Fieldهای بالا میتوانند نشان دهند که یک سند چه نوع دسترسی دارد مثلاً public_in_the_domain یا public_on_the_web می باشد و ممکن است تعداد بیشتری از کاربران هدف گرفته شده را نمایش دهند. مهاجمان میتوانند با هدف گرفتن کاربران بهخصوص برای اینکه سروصدای کمتری ایجاد شود و همچنین با اشتراک اسناد با چندین کاربر، کار را چالشبرانگیزتر کنند. قابلیت دید شاخصی قطعی نیست؛ اما میتواند در زمان بررسی یک مسیر حمله مفید باشد.

دو فیلد جالب دیگر که میتوانند اطلاعات مهمی را فراهم کنند، Owner و target_user هستند. یک عامل مخرب میتواند با ایجاد یک حساب Gsuite برای ارسال ایمیلها یا اشتراک اسناد، مبدأ ارتباط را مبهم کند. به همین دلیل است که در بسیاری از اوقات، تعداد قابلتوجهی از اشتراکهای فایل یا دعوتهای تقویم، مخصوصاً آنهایی که حاوی عبارات مربوط به Phishing هستند، ممکن است نشاندهندهی نیت مخرب باشند.

در ادامه مثالی از جستجویی مطرح میگردد که بررسی میکند چه زمانی کسی یک Google Drive را به اشتراک میگذارد، چه کسی آن را به اشتراک میگذارد و در دامین شرکت، چه چیزی در Google Drive به اشتراک گذاشته شده بود.

میتوان با نگاه کردن به parameters.target_user یا کاربرانی که سند را به اشتراک گذاشتهاند، نوع سند parameters.doc_type یا عنوان سند parameters.doc_title جستجو را بررسی کرد. در بسیاری از کمپینهای مشاهدهشده، دیده میشود که عاملان مخرب این اسناد مخرب را به تعداد قابلتوجهی به اشتراک میگذارند. میتوان پارامترهای بالا را جستجو کرده و یک معیار را برای تعداد کاربرانی که هر سند را به اشتراک میگذارند اضافه نمود.

برای مشاوره رایگان جهت (باز)طراحی امنیت شبکه و یا انجام تست نفوذ مطابق با الزامات افتا با کارشناسان شرکت APK تماس بگیرید. |

میتوان دید که آیا یک کاربر بهخصوص اسناد را با یک فرد به اشتراک گذاشته یا چندین فرد، همچنین میتوان به موارد کاربرد GSuite Phishing دیگری مثل فیشینگ از طریق دعوت تقویم مخرب و یا Rogue پرداخت. در این مورد کاربرد، مهاجم چندین دعوت را از طریق Google Calendar ارسال میکند که معمولاً با عنوان یک رویداد یا حتی یک ضمیمهی سند همراه است. این در مورد، عاملان مخرب دعوتهای تقویمی را به تعداد زیاد ارسال میکنند.

موردِ بالا، مثال واضحی است از اینکه چطور میتوان در دعوتهای دامین بیرونی که کاربران بهخصوصی را هدف قرار میدهند قابلیت دید داشت؛ مواردی مثل تعداد parameters.target_calendar_id، عنوان رویداد (parameters.event_title)، تعداد دعوتها و اطلاعات از فیلدهایی مثل name که حاوی رویدادهایی مثل add_event_guest یا create_event هستند.

مهم است درک شود که بسیاری از این جستجوها را باید برای هر محیط خاص و نتایج خاص پشت یک شناسایی و پالیسی شکار تنظیم نمود و میتوان آنها را برای هر محدوده زمانی، Subdomainها یا واحدهای سازمانی شخصیسازی کرد.

در ادامه قابلیت شناسایی ناهنجاریهای Phishing دیگری مطرح میشوند که در طول تحقیق روی تکنیکهای متداول مورد استفاده توسط مهاجمان برای حملات Spear Phishing در GSuite توسعه داده شدهاند.

ایمیل GSuite با ضمیمهی مشکوک در شناسایی حملات فیشینگ GSuite

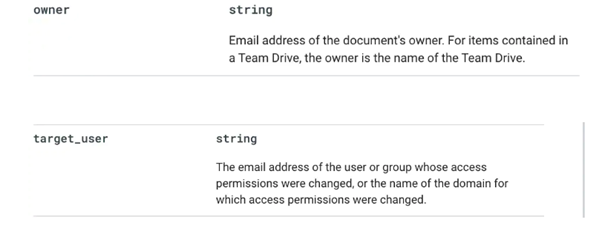

در این مورد کاربرد در مورد ناهنجاری نیز از Logهای GSuite برای Gmail بهره میبرد تا فایلهای قابلاجرای مشکوک (.exe، .dll، .com و غیره) و اسکریپتهای مشکوک (.py، .pl، .js، .vbs و غیره) که از طریق یک ضمیمه ارائه میشوند را کشف کنند گاهی اوقات مهاجمان از تکنیک افزونهی فایل دوبرابری مثل «tax return.pdf.exe» استفاده میکنند تا کاربران را به سمت ضمیمهها بشکند. لازم است پیش از اینکه این نوع فایل به حساب ایمیل مقصد ارسال شود، آن را آرشیو کنیم تا تصادفاً اجرا نشود.

بیشتر بخوانید: کاربرد یادگیری ماشینی در G Suite

ایمیل GSuite با Subject یا نام فایل اشتراکی مشکوک

در این شناسایی به مسیرهای حملهی که در حملات Spear Phishing استفاده میشود، مثلاً می توان از Subject یک پیام برای جذب قربانی نام رد. عاملان مخرب از Subject پیامها با محتوایی استفاده میکنند که ممکن است قربانی را ترغیب به باز کردن ضمیمهها doc، xls، ppt، zip، rar و غیره کند. تکنیکهای Phishing متداول، شامل استفاده از پیامهایی است که از شرایط اورژانسی یعنی زمانی که باید اقدام فوری صورت بگیرد، اعتماد نهادی که برای قربانی شناخته شده یا معتبر باشد سوءاستفاده میکنند.

در تصویر بالا میتوان یک رویداد شبیهسازیشده را دید که در آن ایمیل خارجی از مثال Subject مهندسی اجتماعی متداولی مثل «ایمیل تائید سفارش» استفاده میکند تا کاربر را به باز کردن ضمیمه ترغیب کند.

یکی دیگر از روشهای استفاده از این تکنیک این است که فایل سند مخربی با نامی مربوط به رویکرد مهندسی اجتماعی در Google Drive به اشتراک گذاشته شود تا کاربر ترغیب شود که آن را باز کند و این منجر گردد به اجرای کد مخرب.

ایمیل GSuite با لینک سرویس وب شناختهشده برای سوءاستفاده

در این مورد کاربرد، جستجو برای حسابهای Gmail خارجی بهعنوان مبدأ ارتباطاتی انجام میشود که حسابهای ایمیل سازمان را هدف میگیرند. همچنین به حضور آیتمهای مربوط به فیشینگ توجه میشود، از جمله وبسایتهایی مثل Pastebin، Discord، Telegram یا سرویسهای وب دیگری که توسط عاملان بدافزار برای ارائهی Payload مخرب مورد استفاده قرار میگیرند. این جستجو میتواند بسته به پالیسی White Listing مربوط به سازمان هدف، دادهها استانداردی را ایجاد کند.