امروزه شاهد افزایش حملات سایبری توسط مهاجمان هستیم. محققان امنیتِ فضای مجازی بیش از پیش به ما هشدار میدهند که هکرها سریعتر از همیشه از آسیبپذیریهای نرمافزاری سوء استفاده میکنند. توانایی بررسی سریع لیستِ اولویتبندیشده آسیبپذیریها، و مدیریت مؤثر این «بمبهای ساعتی»، اکنون بیش از هر زمان دیگری حیاتی است. 41 درصد از سازمانها فعالیتهایی را برای اکسپلویتهایی، که کمتر از یک ماه از عمر آنها میگذرد شناسایی کردند، که این امر پراکندگی سریع اکسپلویتهای جدید را برجسته میکند. باندهای باجافزار و سایر عوامل تهدید به طور فزایندهای از این پنجرهی باریک، فرصتی برای رخنه به شبکهها را از طریق آسیبپذیریهای اصلاح نشده یا unpatched ایجاد میکنند.

در سالهای اخیر سازمان ها شاهد افزایش حملات سایبری بودند که IoT و تجهیزات شبکه را مورد هدف قرار میدادند. یک چهارم از آسیبپذیریهای پرخطر در همان روزِ اول مورد سوء استفاده قرار گرفتند. و 75 درصد از آنها توسط هکرها در طی 3 هفته به سلاح تبدیل شدند.

افزایش حملات سایبری به سازمان ها

در تمامی صنایع، 94 درصد از سازمانها در سال گذشته مورد حملهی سایبریِ قابل توجهی قرار گرفتند، که یک سوم آنها قربانی باجافزار شدند. از بین کسانی که دادههایشان رمزگذاری شده بود، 93 درصد باج را پرداخت کردند.

گزارش Qualys خاطرنشان میکند: «97 عدد از آسیبپذیریهای پرخطر، که احتمالاً مورد سوء استفاده قرار میگیرند، بخشی از فهرست آسیبپذیریهای شناخته شده CISA نبودند». کمتر از 1 درصد از تمام آسیبپذیریها بیشترین ریسک را دارا هستند.

مهمترین تهدیدات سایبری و نحوه کارکرد آنها

ویدیوهای بیشتر درباره ی حملات سایبری

برای جلو زدن از این چرخهی سریعِ سوء استفاده، سازمانها باید مدیریت آسیبپذیری را به عنوان بخشی از استراتژی چندلایه و پیشکنشگر امنیت سایبری در اولویت قرار دهند. این امر شامل نگهداری موجودیِ بهروز از داراییها، انجام اسکنهای آسیبپذیری منظم، و اجرای فرآیندهای پچِ خودکار برای اطمینان از اصلاح بهموقع نقصهای پرخطر است.

می توان گفت ادغام این اولویتبندی در فرآیندِ مدیریت پچ، سازمان را به یک استراتژی روشن و «حساس به زمان»، برای کاهش خطر، مجهز میکند، و وضعیت امنیت سایبری سازمان را در یک چشمانداز تهدید، که به سرعت در حال تکامل است، را تقویت میکند.»

بیشترین آسیبپذیریهای موردِ سوء استفاده در سالهای طیف وسیعی از پلتفرمها و برنامههای نرمافزاری برجسته تأثیر گذاشت، از جمله:

MOVEit Transfer ( CVE-2023-34362 ) – Exploited by Cl0p ransomware

Citrix NetScaler ADC and Gateway ( CVE-2023-4966 ) – Exploited by LockBit ransomware

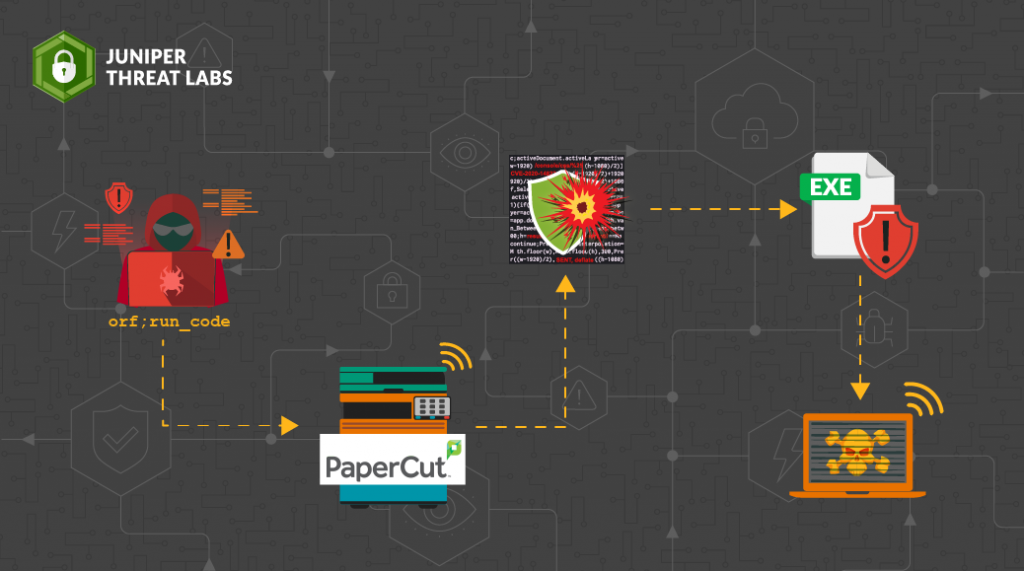

PaperCut NG ( CVE-2023-27350 ) – Exploited by LockBit ransomware

Google Chrome (CVE-2023-0699) – Exploited by LockBit ransomware

Fortra GoAnywhere ( CVE-2023-0669 ) – Exploited by Cl0p ransomware

هکرها اغلب با سوء استفاده از آسیبپذیریها در برنامههای عمومی و سرویسهای از راه دور، دسترسی اولیه را به دست میآورند.

بیشتر بخوانید: حملات باج افزاری چیست؟ عوامل مقابله و حذف باج افزار

بهکارگیری استراتژی مؤثر در برابر افزایش حملات

کارشناسان امنیتی به سازمانها توصیه میکنند که یک استراتژی چند جانبه برای مدیریت آسیبپذیریها اتخاذ کنند، از جملهی این استراتژیها استفاده از انواع فنآوریهای اسکن و شناسایی و فهرستبندی کامل همه داراییهای عمومی و اولویتبندی پَچ، بر اساس فعالیتهای تهدید در دنیای واقعی، است. با حرکت هکرها با این سرعت سرسام آور، مدافعان باید عجله کنند و تا قبل از اینکه خیلی دیر شود، نقاط در معرض خطر را ببندند.

هکرها از Docusign با حملهی فیشینگ برای سرقت اطلاعات اعتباری استفاده میکنند

هکرها فیشینگ را ترجیح میدهند، چراکه به جای نقصهای فنی از آسیبپذیریهای انسانی سوء استفاده میکند، که این امر آن را به یک روش حملهی بسیار مؤثر و کم هزینه تبدیل میکند.

حملات فیشینگ را میتوان به راحتی برای هدف قرار دادن تعداد زیادی از افراد مقیاسبندی کرد و احتمال موفقیت را افزایش داد. اخیراً، تحلیلگران امنیت سایبری در Abnormal Security دریافتند که هکرها به طور فعال از DocuSign با قالبهای فیشینگِ قابل تنظیم برای سرقت اطلاعات استفاده میکنند.

سوء استفاده هکرها از Docusign

ایمیلهای فیشینگ DocuSign که کاربران را هدف قرار داده اند، افزایش یافته است، و این الگوهای موجود در انجمنهای جرایم سایبری روسیه را منعکس میکند. این ایمیلهای جعلی که با دقت طراحی شدهاند، تظاهر به درخواستهای قانونی برای امضای اسناد از DocuSign میکنند، و از این واقعیت که DocuSign به طور گسترده مورد استفاده و اعتماد است، سوء استفاده میکنند.

ناشناس بودن دارک وب، بازیگران تهدید را قادر میسازد تا قالبهای DocuSign را برای فیشینگ در مقیاس بزرگ، سرقت هویت و کلاهبرداری مالی طراحی و با آن تجارت کنند. بررسیها نشان میدهد که بازارهای زیادی وجود دارد که این قالبها در آنها فروخته میشوند در حالی که دیگران خدمات سفارشیسازی را با وعدهی انحصار ارائه میدهند.

افزایش تعداد این قالبها نشاندهندهی تکنیک های کلاهبرداری دیجیتال است که سازمانها باید از آن آگاه باشند تا بتوانند آن را مدیریت کنند. برای مثال، قبل از راهاندازی کمپینهای فیشینگ، عوامل تهدید یا قالبهایی را از فروشندگان معتبر در انجمنهای جرم و جنایت میخرند یا آنها را مستقیماً از سرویسِ هدفمندی مانند DocuSign دریافت میکنند.

بیشتر بخوانید: منظور از استراتژی دفاع در عمق یا Defense in Depth در برابر باج افزار چیست – قسمت اول

خرید قالبها آسان است، اما علاوه بر اطمینان از انحصاری بودن، نیاز به نسخهبرداری خوب دارد. دانلود مستقیم قالبها میتواند زمانبر و خطرناک باشد، چراکه ممکن است شامل تکثیر دستی باشد و هویت یک مجرم را آشکار کند. بسیاری از افراد مهارتهای فنی برای ایجاد قالبهایی با ظاهر واقعی را ندارند.

اجرای چندین کمپین، همزمان با هدف قرار دادن فروشندگان مختلف، به این معنی است که فرد نیازی به صرفِ زمان زیاد برای ایجاد قالبهای پرمصرف برای هر کمپین ندارد، بنابراین، خرید نمونههای آماده باعث صرفه جویی در زمان میشود.

گروههای جرایم سایبری تمایل دارند عملیات خود را سادهسازی کنند تا با تهیه مقادیر زیادی از الگوهای از پیش ساخته شده یا برونسپاریِ ساخت خود از اشخاص ثالث، سود خود را به حداکثر برسانند.

برخی از عوامل تهدید با سرقت رمزهای عبور DocuSign از طریق فیشینگ و سپس استفاده از آنها برای انجام BEC و جاسوسی شرکتی، درآمد کسب میکنند. برای مثال، آنها میتوانند پروندهها را مرور کرده و اطلاعات پرداخت را پیدا کنند، حساب یک سازمان را هک کنند و از شرکایی که وانمود میکنند شرکت هستند درخواست پول کنند.

همچنین، آنها فایلهای مهمی مانند برنامههای استراتژیک ادغام، امور مالی و فهرست کاربران را به افراد خارجی میفروشند یا با استفاده از آن به عنوان طعمه، باجگیری میکنند. با این کار، این افراد سودهای غیرقانونی هنگفتی به دست میآورند در حالی که سازمانهای قربانی ضررهای اقتصادی و از دست دادن وجهه عمومی را تجربه میکنند.