دسترسی نرمافزار محور یا Software-Define Access یا به اختصار SD-Access سیسکو حاصل تکاملِ طراحیهای قدیمی Campus LAN به شبکههایی که بطور مستقیم تصمیمات سازمان را اجرا میکنند است. SD-Access سیسکو مجهز به یک پکیج از برنامههای کاربردی است که به عنوان بخشی از نرمافزار Cisco Center DNA برای طراحی، آمادهسازی، اعمال Policy و تسهیل در ایجاد یک Campus هوشمند شبکهی سیمی و بیسیم با تضمین، اجرا میشوند.

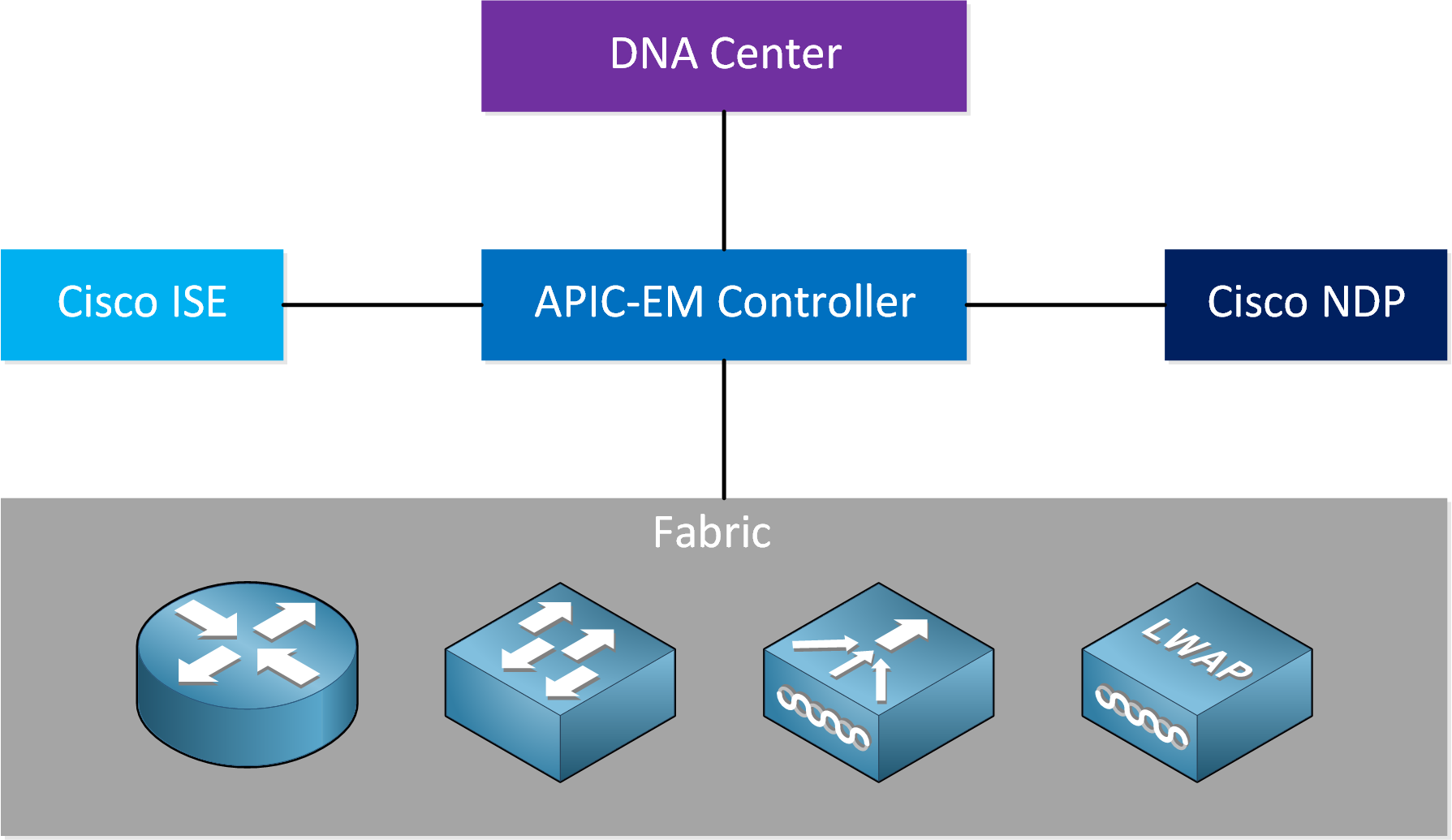

تکنولوژی Fabric که یک جزء جدایی ناپذیر دسترسی نرمافزار محور است، شبکههای Campus سیمی و بیسیم با Overlayهای قابل برنامهریزی و مجازیسازی شبکه با پیادهسازی آسان را ارائه داده و به یک شبکه فیزیکی اجازه میدهد تا میزبان یک یا چند شبکه باشد، درست همانطور که برای هدف تعیین شده مورد نیاز است. تکنولوژی Fabric علاوه بر مجازیسازی شبکه، در شبکه Campus کنترل ارتباطات را بهبود میبخشد و بخشبندی مبتنی بر نرمافزار و اعمال Policy مبتنی بر هویت کاربر و عضویت گروهی را فراهم میکند. بخشبندی مبتنی بر نرمافزار بطور کامل با استفاده از تکنولوژی Cisco TrustSec یکپارچهسازیشده است و این تکنولوژی با استفاده از تگهای گروهی مقیاسپذیر، Micro-Segmentation را برای گروههای مقیاسپذیر درون یک شبکه مجازی فراهم میکند. استفاده از Cisco DNA Center برای خودکارسازی ساخت شبکههای خودکار، هزینههای عملیاتی را کاهش میدهد که خود کاهش ریسک و امنیت یکپارچه و بهبود عملکرد شبکه را به همراه داشته و توسط قابلیتهای تحلیلی و تضمینی فراهم شدهاند. این مقاله یک بررسی کلی از الزاماتی که تکامل طراحیهای شبکه Campus را میسر میکنند فراهم مینماید و پیرو آن بحث آخرین تکنولوژیها و طراحیهایی مطرح میشود که برای ساخت یک شبکه SD-Access سیسکو و رسیدگی به آن الزامات مورد نیاز هستند. این مقاله یک مکمل برای راهنماییهای پیادهسازی دسترسی نرمافزار محور است که پیکربندیهایی را ارائه داده و توضیح میدهد که چگونه میتوان رایجترین پیادهسازیهایی که در این راهنمایی مطرح میشوند را انجام داد. مخاطب موردنظر این مقاله یک تصمیم گیرنده فنی است که میخواهد درک کند Campus از Cisco چه چیزی ارائه میدهد و همچنین میخواهد دربارهی تکنولوژیهای موجود و کارآمدترین اقدامات برای طراحی بهترین شبکه برای نیازهای یک سازمان اطلاعات بدست آورد.

الزامات مورد نیاز شبکه در پیادهسازی SD-Access سیسکو

با دیجیتالسازی، برنامههای کاربردی نرمافزاری از اینکه تنها فرآیندهای تجاری را پشتیبانی کنند تا اینکه در برخی موارد به منبع اصلی درآمد و تمایز رقابتی تبدیل شوند، تکامل مییابند. سازمانها دائما بخاطر لزوم توسعه ظرفیت شبکهی خود برای واکنش سریع به نیازها و رشد برنامههای کاربردی به چالش کشیده میشوند. به دلیل اینکه Campus LAN شبکه درونِ مکانی است که افراد و تجهیزات از آن برای دسترسی به برنامههای کاربردی استفاده میکنند، قابلیتهای LAN سیمی و بیسیم باید گسترش یابند تا از این نیازهای متغیر پشتیبانی نمایند.

الزامات کلیدی برای تکامل شبکههای Campus

زیرساخت اترنت منعطف برای رشد و توسعه

- خودکارسازی و پیادهسازی: پیکربندی و مدیریت تجهیزات شبکه از طریق یک کنترلر متمرکز با استفاده از APIهای باز، امکان پیادهسازی سریع و با ریسک پایین تجهیزات و سرویسهای شبکه را فراهم میکند.

- افزایش نیازهای پهنای باند: نیازهای پهنای باند بطور بالقوه طی عمر شبکه چندبرابر میشوند و این موجب نیاز به تجمیع شبکههای جدید میگردد و به مرور ظرفیت استفاده از اترنت از 10 گیگابایت در ثانیه به 40 گیگابایت در ثانیه و 100 گیگابایت در ثانیه نیز میرسد.

- افزایش ظرفیت نقاط دسترسی بیسیم: نیازمندیهای پهنای باند روی نقاط دسترسی (APهای) بیسیم با آخرین تکنولوژی 11ac Wave 2 اکنون از 1 گیگابایت در ثانیه فراتر رفته است و IEEE حالا استاندارد 802.3bz را تصویب کرده است که اترنت 2.5 گیگابایت در ثانیه و 5 گیگابایت در ثانیه را نشان میدهد. تکنولوژی Cisco Catalyst Multigigabit بدون نیاز به ارتقای سیمکشی مسی اترنت موجود، از این پهنای باند پشتیبانی میکند.

- افزایش الزامات نیرو از تجهیزات اترنت: تجهیزات جدید مانند نورپردازی، دوربینهای نظارتی، پایانههای دسکتاپ مجازی، سوئیچهای دسترسی از راه دور وAPها ممکن است برای کارکرد خود نیازمند توان بیشتری باشند. طراحی لایه دسترسی ما باید قابلیت پشتیبانی از Power over Ethernet (نیرو روی اترنت) با 60W بر Port را داشته که باEthernet Cisco Universal Power Over ارائه میشود و همچنین لایه دسترسی باید نیروی دائمی Power over Ethernet یا به اختصار PoE را طی ارتقای سوئیچ و Reboot کردن تامین کند. وقتی تکنولوژی لازم در دسترسی قرار گیرد، خانوادهی سوئیچهای لایهی دسترسی Cisco Catalyst 9000 دارای قابلیت دائمی PoE و آمادگی سختافزاری برای 100w بر Port میباشد.

امنیت و سرویسهای یکپارچه

- قابلیتهای امنیتی سیمی و بیسیم باثبات: چه کاربر به Port اترنت سیمی متصل باشد چه از طریق LAN بیسیم، قابلیتهای امنیتی که در ادامه شرح داده میشوند باید باثبات باشند.

- تحلیل و تضمین شبکه: ریسکهای مربوط به امنیت و شبکه باید با استفاده از فرآیند بررسی و انتقال از راه دور (Telemetry) بطور فعال و آیندهنگرانه پیشبینی شوند تا عملکرد شبکه، تجهیزات و برنامههای کاربردی و حتی ترافیک رمزگذاریشده بهبود یابد.

- خدمات هویت: شناسایی کاربران و تجهیزات متصل به شبکه اطلاعات محتوایی را فراهم میکند که برای اجرای Policyهای امنیتی برای کنترل دسترسی، بخشبندی شبکه توسط SGTها برای عضویت گروه و Mapنمودن تجهیزات به شبکههای مجازی لازم هستند.

- Policyهای مبتنی بر گروه: ایجاد Policyهای دسترسی و برنامههای کاربردی بر اساس اطلاعات گروه کاربری راهی سادهتر و مقیاسپذیرتر را برای مدیریت و توسعه Policyهای امنیتی فراهم میکند. ممکن است اجرا، مدیریت و توسعه فهرستهای کنترل دسترسیهای (ACL) قدیمی سخت باشد زیرا آنها وابسته به ساختارهای شبکهای مانند IP Addressها و Subnetها هستند.

- بخشبندی مبتنی بر نرمافزار: Tagهای گروههای مقیاسپذیر که از Policyهای مبتنی بر گروه تعیین شدهاند میتوانند برای بخشبندی یک شبکه بکار روند تا ایزوله شدن Data Plane درون شبکههای فیزیکی و مجازی ممکن گردد.

- مجازیسازی شبکه: قابلیت اشتراکگذاری یک زیرساخت در ضمن پشتیبانی از چندین شبکهی مجازی با Control Planeها و دادههای ایزوله شده باعث ایزوله شدن ایمن مجموعههای مختلفی از کاربران و برنامههای کاربردی میشوند.