پروتکل Universal Plug And Play یا به اختصار UPnP که همراه با روترها ارائه می گردد، با استفاده از این تجهیزات، یک شبکه پروکسی قوی به منظور مخفی نمودن منبع ترافیک ایجاد می کند. هکرها از این پروتکل سوءاستفاده نموده و از این Botnet پروکسی چندمنظوره، جهت انجام حملات گوناگون از قبیل حملات DDoS ، Account Takeover یا دسترسی غیر مجاز به Account مشتریها، کلاهبرداری از کارتهای اعتباری، Click Fraud ، Spamming و Phishing استفاده نمودند.

سرویسUPnP با تسهیل اتصال، این تجهیزات را قادر میسازد تا به طور خودکار اتصالات لازم را به سایر تجهیزات متصل در شبکه Local فراهم نماید. شرکت اینترنتی Akamai گزارشی در خصوص چگونگی شناسایی تجهیزات فعال UPnP به عنوان جزئی از این حملات منتشر نموده است. در بخشی از این گزارش آمده که این شرکت متوجه شده که برخی از تجهیزات نسبت به این آسیبپذیری حساستر بوده و حاوی NAT Injectionهای مخرب میباشند.

چگونگی سوءاستفادهی هکرها از آسیبپذیری UPnP

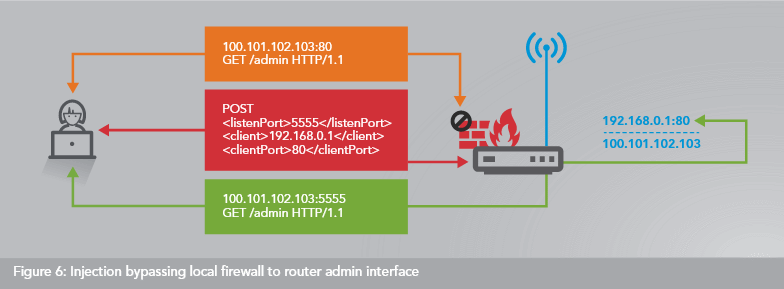

هکرها اطلاعات مورد نیاز برای برقراری ارتباط با پروتکل فعال شده TCP در Daemon UPnP را از طریق جستجوی پاسخ SSDP و از طریق تبدیل آدرسLocal IP به آدرس IP های Public به دست میآورند که این کار آنها را قادر میسازد که اتصال با UPnP Daemon را برقرار نمایند.

اکنون هکرها می توانند از طریق دور زدن فایروال محلی، به آدرس IP داخلی دسترسی یابند و این کار را بدون نیاز به روتر یا IP/دامینی که به روتری خاص اشاره دارد و نشان دهندهی قسمت خارجی شبکه LAN است، انجام میدهند.

با وجود داشتن یک شبکه پروکسی چند لایهی توسعهیافته که شامل دادههای رمزگذاری شده و میلیون ها IPمنحصر به فرد در سراسر جهان است، تحلیلگران Botnet با چالش بزرگی برای انجام تحقیقات خود مواجه هستند.

بنا به گفته محققان، هیچ راهی وجود ندارد که از طریق آن، افراد بتوانند به سادگی این آسیبپذیریها را در دستگاههای خود بررسی نموده یا اصلاح نمایند و بهترین راه، بررسی ورودیها به NAT Table افراد میباشد.

طیف گستردهای از تجهیزات، تحت تاثیر این آسیبپذیری قرار گرفتهاند که در این بین میتوان به 73 برند یا تولیدکننده و تقریبا 400 مدل از این تجهیزات اشاره کرد. تنها راه ممکن برای کاهش این آسیبپذیری جایگزین نمودن تجهیزات یا غیرفعال نمودن سرویسهای UPnP آسیبپذیر میباشد.