اگر به چشمانداز تهدیدها در دورههای زمانی طولانی نگاه کنید، خواهید دید که بعضی از تهدیدها به صورت چرخهای رخ میدهند. از انواع تهدیدها و روشهای حمله به صورت مداوم استفاده میشود و پس از یک بازه دیگر فراموش میشوند و یا به ندرت از آنها استفاده میگردد و هنگامیکه استفاده از یک روش حمله کاهش مییابند، یک مسیر دیگر رایج میشود.

به عنوان مثال، به اشتراکگذاری در شبکه توجه کنید، فناوریای که به کاربران اجازه میدهد فایلها و فولدرها را از طریق شبکه به اشتراک بگذارند. پیش از این اشتراک گذاری فایل و فولدر در شبکه یک هدفِ محبوب برای Wormهای کامپیوتری محسوب میشدند، اما در سالهای اخیر از محبوبیت آنها کاسته شده و برعکس حملات به ایمیلها و وبسایتها و نفوذ به آنها افزایش یافته است. تا اینکه 18 ماه پیش WannaCry مسیر چشم انداز تهدیدات را تغییر داد و مجددا توجهها دوباره به سوی اشتراکگذاری شبکهای و به خصوص پروتکل Server Message Block یا SMB که برای بسیاری از زیرساختها حیاتی میباشد، کشیده شد.

ممکن است تصور کنید که در این چشمانداز در حال تغییر تهدیدها، WannaCry بسیار قدیمی و فراموش شده باشد، اما با اینکه شوک حاصل شده از این تهدید گذشته، این بدان معنی نیست که مکانیسمهایی که به گسترش آن کمک کردهاند، هنوز مورد توجه نیستند. WannaCry نشان داده است که میتوان از SMB به عنوان یک راه نفوذ استفاده نمود و استفاده مکرر مهاجمان از این آسیبپذیری باعث جلب توجه به SMB گردیده است. برای مثال چندین Signature مخصوص آسیبپذیری SMB در IPSهای فایروالهای نسل جدید، همیشه جزو 10 Signature اول هستند. با یک جستجوی سریع در وبسایت shodan.io، به بیش از دو میلیون دستگاه با پورت 445 باز میرسیم که نشان میدهد SMB معمولا باز گذاشته میشود.

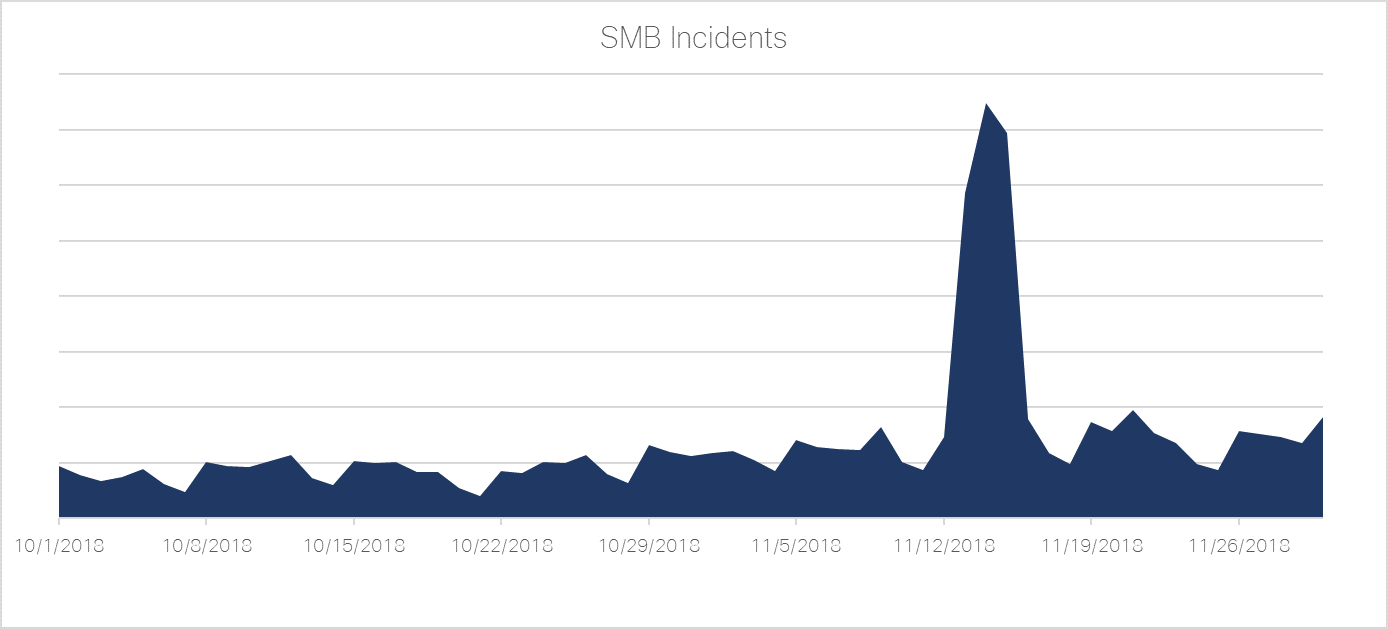

جریانهای ترافیک کلی مرتبط با SMB یکنواخت است و با زیر نظر گرفتن یک بازهی دو ماههی فرآیند بررسی و انتقال دادهها از راه دور Cognitive Intelligence که شامل اوکتبر و نوامبر 2018 میشود، ما شاهد یک الگو نسبتا پایدار برای فعالیت های پورت SMB در کلاینتها و سرورها هستیم. این نشان دهنده استفاده منظم از SMB به عنوان یک مسیر حمله میباشد.

مطمئنا، افزایش حوادثی که در سیزدهم نوامبر مشاهده میشود، قابل بحث است. این اتفاق مصادف با انتشار یک اطلاعیه امنیتی رسمی است که جزئیات آسیبپذیری را که میتواند از راه دور از طریق SMB انجام شود را مشخص میکند. در حالی که نمیتوانیم با قطعیت بیان کنیم که آیا این حوادث، حملات مهاجمان بوده یا تست نفوذ برای آزمایش آسیبپذیری، که اخیرا اشکار شده است و یا هر دو، روشن است که این افزایش فعالیت SMB در نتیجهی انتشار این اطلاعیه امنیتی ایجاد گردیده است.

منشأ SMB چیست؟

از دید کاربر، زیبایی اشتراکگذاری اطلاعات درون شبکه، بهدلیل یکپارچه بودن آن است یعنی میتواند از طریق یک کامپیوتر از راه دور به فایلها دسترسی پیدا کند و آنها را مانند کامپیوتر Local کپی نماید. حتی به سرور نیز برای برقراری ارتباط بین کامپیوترها نیاز ندارد و کلاینتها و سرورها میتوانند به طور مستقیم به یکدیگر متصل شوند.

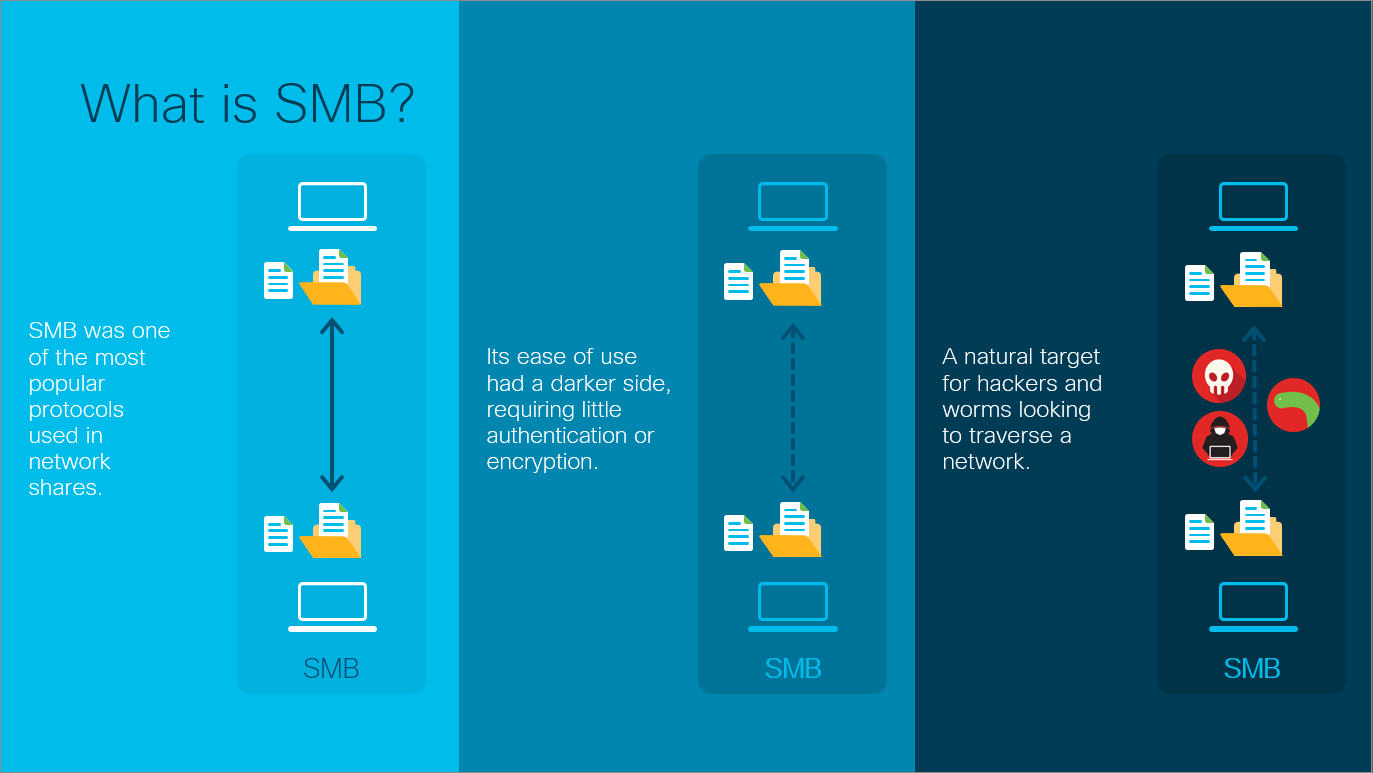

در گذشته، SMB یکی از محبوبترین پروتکلها برای تسهیل این نوع اشتراکگذاریها بوده است. بیشتر محبوبیت آن را میتوان به دلیل بکارگیری، پیادهسازی و سرمایهگذاری مایکروسافت بر روی این پروتکل که از دههی 90 میلادی آغاز شد، نسبت داد که در آن راهاندازی، پیکربندی و استفاده از SMB در ویندوز آسان بود و برای اهداف مختلفی استفاده میشد.

بدون شک پروتکل SMB به دایر کردن بسیاری از شبکههای داخلی کمک شایانی کرده است؛ با این حال، این سهولت در استفاده، عواقب بدی را نیز به همراه داشت. این پروتکل نیاز به احراز هویت و رمزگذاری بسیاری کمی داشت. امنیت آن در نسخههای بعد بهبود یافت اما به لطف سازگاری با نسخههای قدیمی، نسخههای ناامن منسوخ شده هنوز هم کار میکردند و استفاده میشدند.

از آنجا که این پروتکل کامپیوترها را مستقیما به یکدیگر وصل میکرد، SMB به یک هدف آسان برای هکرهایی که به دنبال نفوذ کردن به شبکه بودند، تبدیل شده بود. همین امر برای Wormهای کامپیوتری که از طریق یک کامپیوتر به کامپیوتر دیگر پخش میشوند، نیز صادق بود. بنابراین، در حالی که SMB همیشه اولین انتخاب برای انتقال نیست، یک ابزار مهم برای عوامل مخرب بود. با این حال، شاهد تغییرات زیادی با انتشار اخبار آسیبپذیری بحرانی در SMB بودیم.

ظهور EternalBlue

آسیبپذیریها، Wormها و SMB همه در سال 2017 به یک نقطه فاجعه آمیز رسیدند. یک نقص بزرگ در SMB نسخه 1 (SMB1) کشف شد و EternalBlue نامگذاری شد. این Exploit یک عامل مخرب را قادر میساخت که نرمافزارهای مخرب را بر روی هر کامپیوتری که در حال اجرای SMB1 بود نصب کند.

EternalBlue به وسیله گروه هکری Shadow Brokers به عموم عرضه شد. همانطور که شدت این آسیبپذیری آشکار گشت، مایکروسافت یک Out-of-Band Patch برای این آسیبپذیری به نام MS17-010 را برای تمام نسخههای پشتیبانی شدهی ویندوز منتشر نمود.

در شرایط ایده آل، همه این Patch را نصب کردند و پیشبینی میشد که مخاطراتِ پیش آمده در اینجا به پایان برسد، اما متأسفانه فاصلهی بین واقعیت و ایده آل بیشتر از آن است. Patchها زمان زیادی برای انتشار نیاز دارند و متاسفانه MS17-010 تنها نسخههای پشتیبانی شده از ویندوز را تحت پوشش قرار میداد. کامپیوترهایی که در حال اجرای نسخههای غیر پشتیبانی شده از ویندوز بودند هنوز آسیبپذیر بودند.

اجرای WannaCry

12م ماه مه، 2017 حملات جدیدی در داخل شبکه اکثر سازمان ها مشاهده شد که تصویر زیر را به کاربران نمایش میداد:

WannaCry با استفاده از آسیبپذیری EternalBlue، به سرعت در کامپیوترهای آسیبپذیر پخش شد. در صورت فعال بودن SMB1، WannaCry میتوانست بدون هرگونه عملی از سوی کاربر از این آسیبپذیری سوءاستفاده کرده، Payload باجافزار خود را نصب کرده و به دنبال کامپیوترهای بیشتری که SMB1 در آنها فعال است بگردد و آنها را نیز آلوده کند.

WannaCry موفق به ایجاد مشکلات جدی در سازمانهای دولتی و صنایع، سازمانهای مراقبتهای بهداشتی بزرگ، شرکتهای خودروسازی، مخابرات و سازمانهای حمل و نقل در سراسر جهان شد. در یک حرکت بیسابقه مایکروسافت حتی یک Patch برای نسخههای منسوخ شدهی ویندوز از جمله ویندوز XP نیز منتشر کرد.

پیدایش باج افزار Nyetya

اگر WannaCry را یک کار نیمهتمام حساب کنیم، Nyetya مشت محکمی بود که یک ماه بعد در بسیاری از شبکهها در ابتدا توسط یک حملهی Supply Chain و با استفاده از EternalBlue شیوع پیدا کرد، سپس از یک Exploit مرتبط با SMB دیگر به نام EternalRomance که به صورت مطمئنتری به نسخههای قدیمیتر ویندوز نفوذ میکرد، استفاده نمود.

در نگاه اول WannaCry و Nyetya بسیار شبیه به هم به نظر میرسند، هردوی آنها از طریق SMB شیوع پیدا کرده، کامپیوترها را رمزگذاری کرده و آنها را غیرقابل استفاده میکنند. با این حال، در حالی که WannaCry یک باجافزار بود، Nyetya تنها خود را شبیه باجافزار نشان میداد. در واقع Nyetya یک بدافزار پاککننده بود. پس از آلودهشدن Nyetya یک پیام شبیه پیامهای باجافزار نمایش میداد، اما راهی برای پرداخت نبود، هنگامی که یک کامپیوتر آلوده میشد، همهچیز از دست رفته بود.

این دو مثال خطرهای استفاده از پروتکلهای شبکهای آسیبپذیر و همچنین اهمیت Patch کردن سیستمها را نشان میدهند. با این حال، SMB برای مهاجمان حتی بدون وجود یک روش آسان نفوذ نیز بسیار جذاب بوده است. در حالی که تهدیدات مانند SamSam،Bad Rabbit و Olympic Destroyer از ابزارهای مختلف برای دسترسی به شبکهها استفاده میکردند، هنگامی که در داخل شبکه بودند، از SMB برای جابجایی در شبکه استفاده میکردند.

مواردی نیز وجود داشته که رخنه کردن در اطلاعات با استفاده از حملات Brute Force علیه شبکههای SMB صورت پذیرفته است. در این موارد مهاجمان Passwordها را پشت سر هم وارد کرده، به امید این که بالاخره درست حدس بزنند.

مقابله با حملات مربوط به SMB

بهترین راه امن بودن در مقابل حملات مربوط به SMB، استفاده نکردن از این پروتکل میباشد. دلایلی بسیار معدودی برای استفاده از این پروتکل وجود دارند. در واقع، از آوریل 2018، این پروتکل دیگر در ویندوز به صورت پیش فرض نصب نشده است. به جای به اشتراک گذاری فایلها با اتصال کامپیوترها از طریق SMB، از یک سرور فایل اختصاصی یا یک راهکار مبتنی بر Cloud بایداستفاده کرد. همچنین پرینترهای شبکهای را باید به نحوی تنظیم کرد که از پروتکلهای دیگر استفاده کنند. اگر نمیتوانید SMB را در محیط خود خاموش کنید، حداقل مطمئن شوید که SMB1 غیرفعال است. برای اطمینان از اینکه ارتباطات SMB محدود به شبکه داخلی میباشد، پورتهای TCP 445 و 139 را در فایروالهای شبکه Block کنید و نکتهی دیگر این است که کلاینتها نباید بتوانند با یکدیگر از طریق SMB ارتباط برقرار کنند.

علاوه بر این موارد زیر را نیز در نظر بگیرید:

- Stealthwatchمیتواند اتصالات به شبکههای SMB را شناسایی کرده و این فعالیت را به مدیران هشدار دادن دهد.

- مانیتورینگ دائمی AMP و تواناییهای امنیتی پیشگیرانهی آن، برای حفظ امنیت در برابر حملاتی مانند WannaCry و Nyetya ایده آل هستند.

- تجهیزات امنیتی شبکه مانند NGFW، NGIPS و Meraki MX میتوانند فعالیتهای مخرب مرتبط با حملات SMB را شناسایی کنند.

- Threat Grid به شناسایی رفتار فایلهای مخرب کمک کرده و به طور خودکار همه محصولات امنیتی سیسکو را آگاه میکند.

مطمئنا مهاجمان همیشه از مسیری که مقاومت کمتری دارد استفاده میکنند. SMB را از شبکه خود حذف کنید. با این کار شما یکی از ابزارهای مخرب مهاجمان را بیمصرف کردهاید و همچنین به پایان چرخهی آن به عنوان یک مسیر حمله نیز کمک کردهاید.