Splunk Enterprise Security یا به اختصار Splunk ES علاوه بر ایجاد امنیت مبتنی بر تجزیه و تحلیل و مانیتورینگ مستمر برای تهدیدهای امروزی در سازمانها قابلیت های زیر را نیز فراهم میآورد:

- بهینهسازی عملیاتهای امنیتی با زمان پاسخگویی کوتاهتر

- بهبود وضعیت امنیت با ایجاد دید End-to-End نسبت به تمامی اطلاعات دستگاهها

- افزایش قابلیتهای بررسی و شناسایی با استفاده از یادگیری ماشینی که ناهنجاریها و تهدیدها را شناسایی میکند.

- اتخاذ تصمیمات آگاهانهتر نسبت به تهدیدات

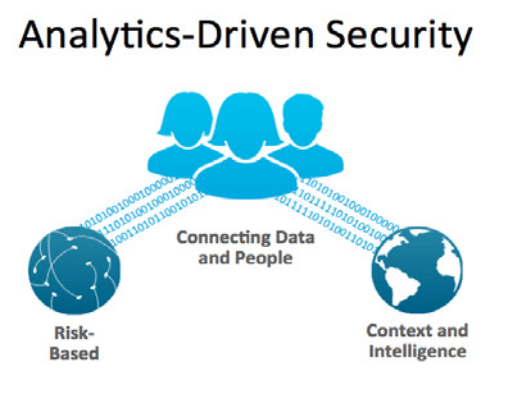

امروزه سازمان ها با فرآیند تطبیق با یک دورنمای تهدیدات پویا مواجه میباشند که تاکتیکهای تهدیدات پیش رو را آشکار نموده و نیازهای کسب و کار را دستخوش تغییر مینماید و قادر به حفظ تکنولوژیهای امنیتی کنونی نمیباشد. تیمهای امنیتی برای مواجه شدن با این چالشها نیازمند قابلیتهای تجزیه و تحلیل و همچنین پاسخگویی زمینهای به رویدادها میباشند، و باید به سرعت تکنیکهای شناسایی تهدیدات جدید را اجرا نمایند تا زمان پاسخگویی به تهدید و اتخاذ تصمیمات مناسب جهت مقابله با آن را برای کسبوکار کاهش دهند.

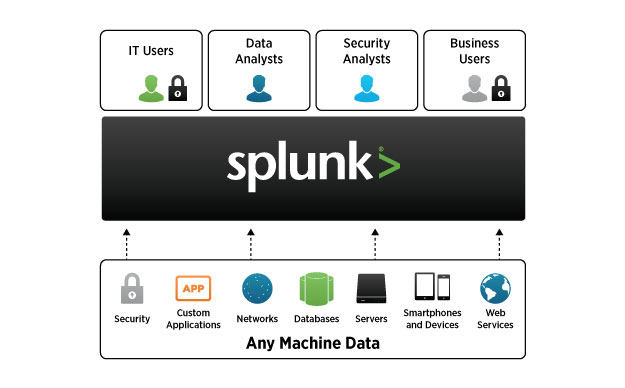

تیمهای امنیتی میتوانند این حملات را از طریق تمرکز بر دادههای ماشینی و بهرهگیری از آنها، با سرعت بیشتری شناسایی نموده و آنها را متوقف نمایند.

Splunk ES چیست؟

Splunk Enterprise Security یا به اختصار Splunk ES، به عنوان یک راهکار امنیتی مطلوب، این امکان را برای تیم امنیتی فراهم میکند تا حملات داخلی و خارجی را به سرعت شناسایی نموده، نسبت به آن واکنش نشان داده، مدیریت تهدید را تسهیل کرده و در نهایت موجب کاهش ریسک شده و از کسبوکار محافظت نمایند. علاوه بر موارد ذکر شده، Splunk Enterprise Security، تیم امنیتی را قادر میسازد تا از تمام دادهها استفاده نموده و نسبت به کل سازمان و اطلاعات امنیتی آن دید پیدا کند.

صرف نظر از مدل پیادهسازی که میتواند به صورت On-Premise ،Public Cloud ،Private Cloud ،SaaS یا هر ترکیبی از آنها باشد؛ میتوان از Splunk ES جهت مانیتورینگ مستمر، واکنش نسبت به رویدادها، ایجاد یک مرکز عملیات امنیت (SOC) یا ارائه دیدگاهی به مدیران دربارهی ریسکهای کسبوکار استفاده نمود. همچنین این تکنولوژی را میتوان به صورت نرمافزار همراه با Splunk Enterprise یا به عنوان سرویس Cloud همراه با Splunk Cloud استفاده نمود.

Splunk ES علاوه بر آنکه به تیمهای امنیتی کمک میکند تا عملیاتهای امنیتی را برای سازمانها در هر اندازه و سطحی از تخصص تسهیل نمایند، موارد زیر را نیز ارائه میکند:

- ارائه درک و بینشی نسبت به دادههایی که از تکنولوژی های امنیتی مانند شبکه، Endpoint، access، Malware، UBA، آسیبپذیری و تکنولوژیهای شناسایی، تولید میشوند تا با استفاده از قواعد از پیش تعریف شده یا از طریق جستجوهای موردی به هم مرتبط گردند.

- ارائه قابلیتهای جدید برای مدیریت Alertها، قدرت کشف و شناسایی پویا، جستجوهای زمینهای و همچنین شناسایی و تحلیل سریع تهدیدهای پیشرفته

- ارائه انعطافپذیری در زمینه سفارشیسازی جستجوها، هشدارها، گزارشات و داشبوردها مطابق با نیازهای خاص؛ برای انجام مانیتورینگ مستمر، پاسخگویی به رویدادها، مرکز عملیات امنیتی (SOC) و یا برای مدیران اجرایی که نیاز دارند مخاطرات کسبوکار خود را مد نظر قرار دهند.

تعریف امنیت مبتنی بر تجزیهوتحلیل

فرآیند کشف روابط و وابستگیهای بین تمامی دادههای امنیتی مرتبط؛ شامل اطلاعات زیرساخت IT، محصولات امنیتی و همچنین تمامی دادههای ماشینی، با هدف انطباق سریع با دورنمای در حال تغییرِ تهدیدات. در زیر به بررسی چند مورد از مهمترین کاربرد های Splunk Enterprise Security می پردازیم:

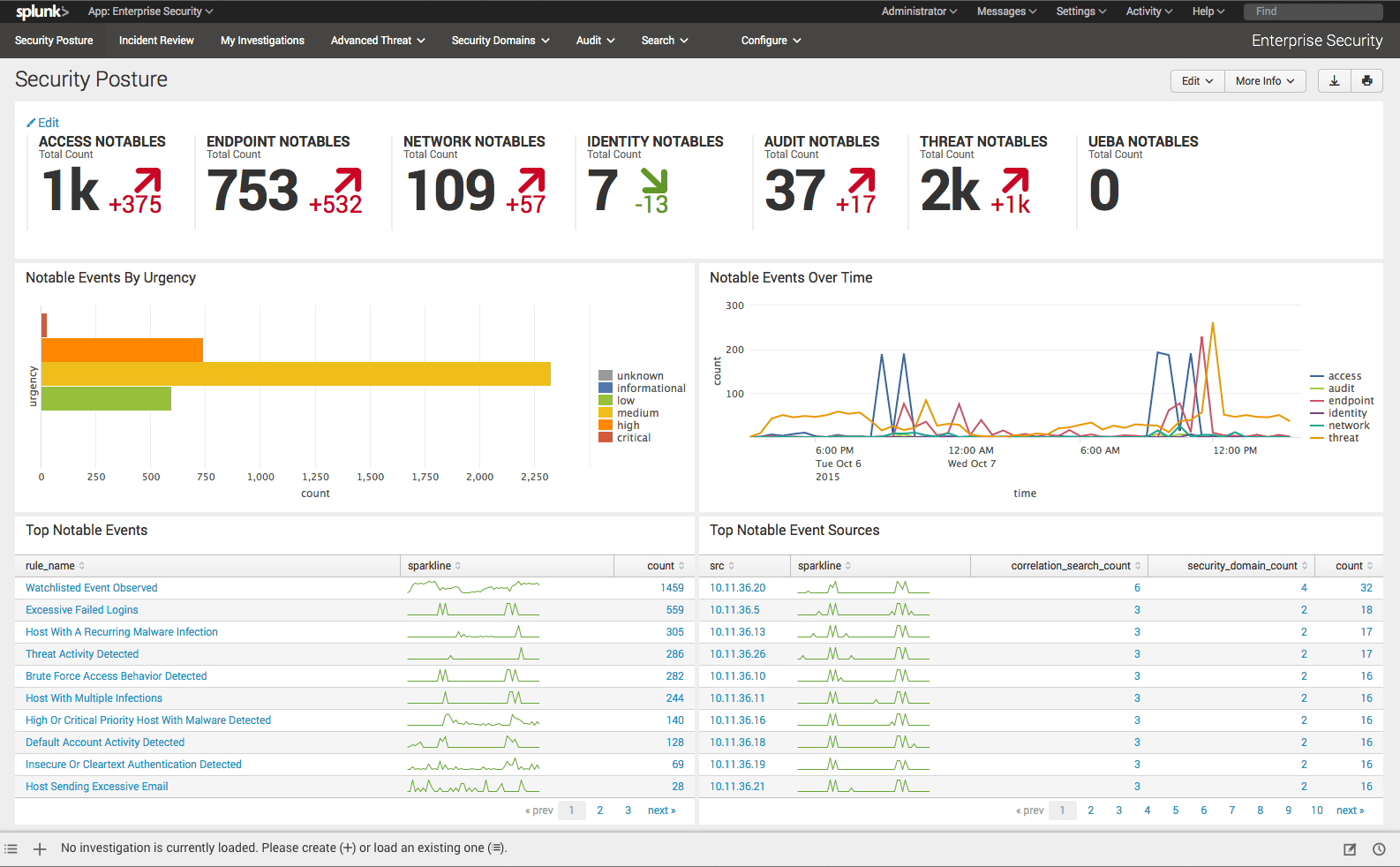

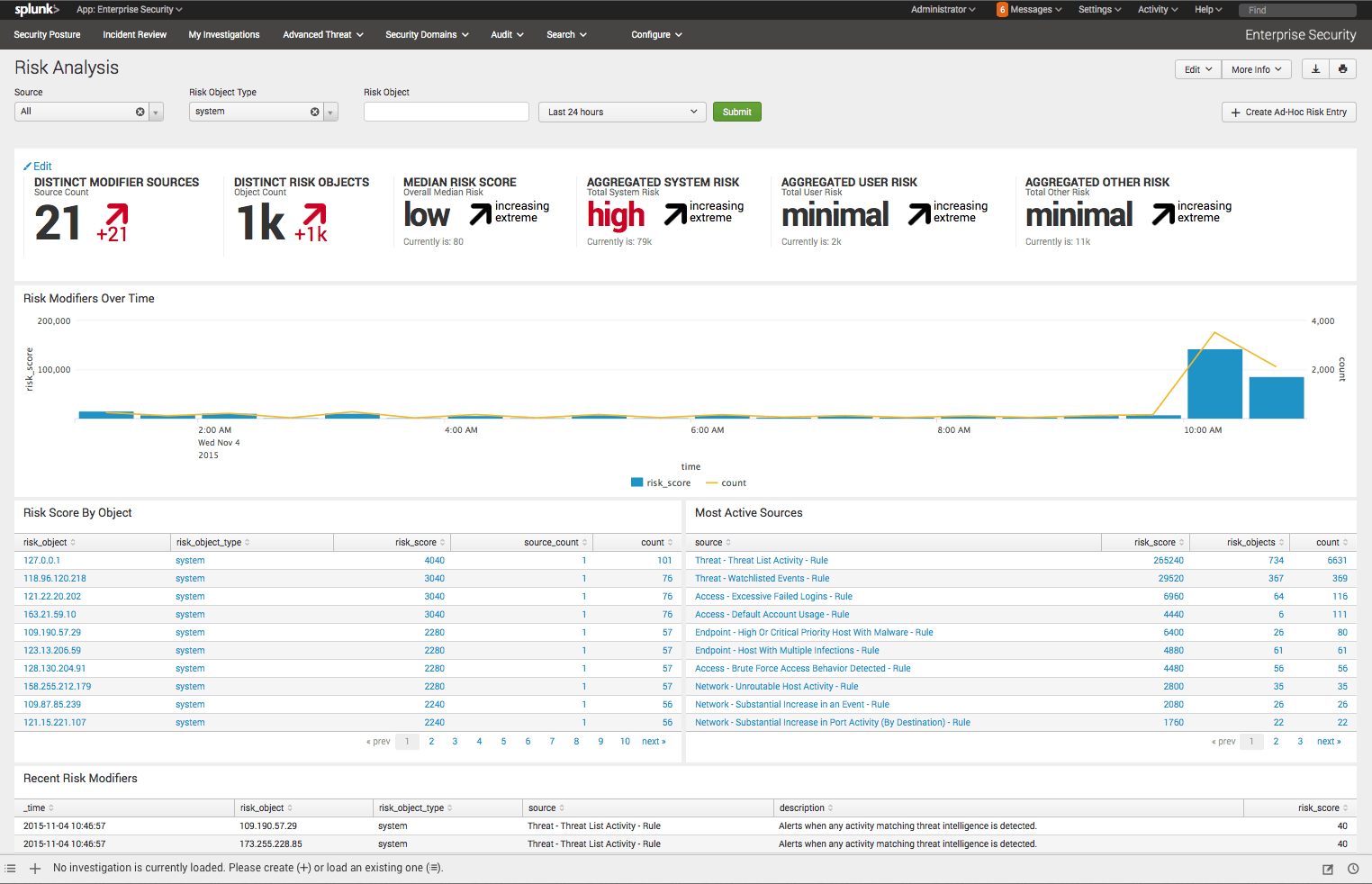

مانیتور نمودن مستمر وضعیت امنیتی به کمک Splunk ES

یک تصویر کلی و روشن از وضعیت امنیتی سازمان با استفاده از مجموعه کاملی از داشبوردهای از پیش تعریفشده، شاخصهای مهم امنیتی (KSI)، شاخصهای مهم عملکرد (KPI)، آستانهها یا Thresholdهای داینامیک و استاتیک و همچنین شاخصهای Trending ایجاد نمایید.

اولویتبندی رویدادها و اقدام روی آنها

با استفاده از Logهای متمرکز، هشدارها و رویدادها، ناهنجاریهای (UBA (User Behavior Analytics، گزارشات و ارتباطات از پیش تعریف شده، جریانهای کاری برای پاسخگویی به رویدادها، همراه با میزان ریسک آنها و همچنین ارتباطات ویژه دیدگاه امنیتی، میتواند جریان پاسخگویی را برای تحلیلگران یا تیم بررسی بهینه سازی نماید.

بررسی و رسیدگی سریع تهدیدها با Splunk Enterprise Security

بررسی سریع تهدیدها را میتوان با استفاده از جستجوی موردی و همچنین ارتباط بصری، پویا و یا استاتیک انجام داد تا فعالیتهای مخرب شناسایی گردند. در واقع، تمامی محتوای داده از هر نوعی را مورد بررسی قرار میدهد تا محتوای تهدیدات به سرعت شناسایی شده و با پیگیری اقدامات Attackerها، به بررسی شواهد و مدارک می پردازد و اطلاعات بیشتری را به گروه IT ارائه مینماید.

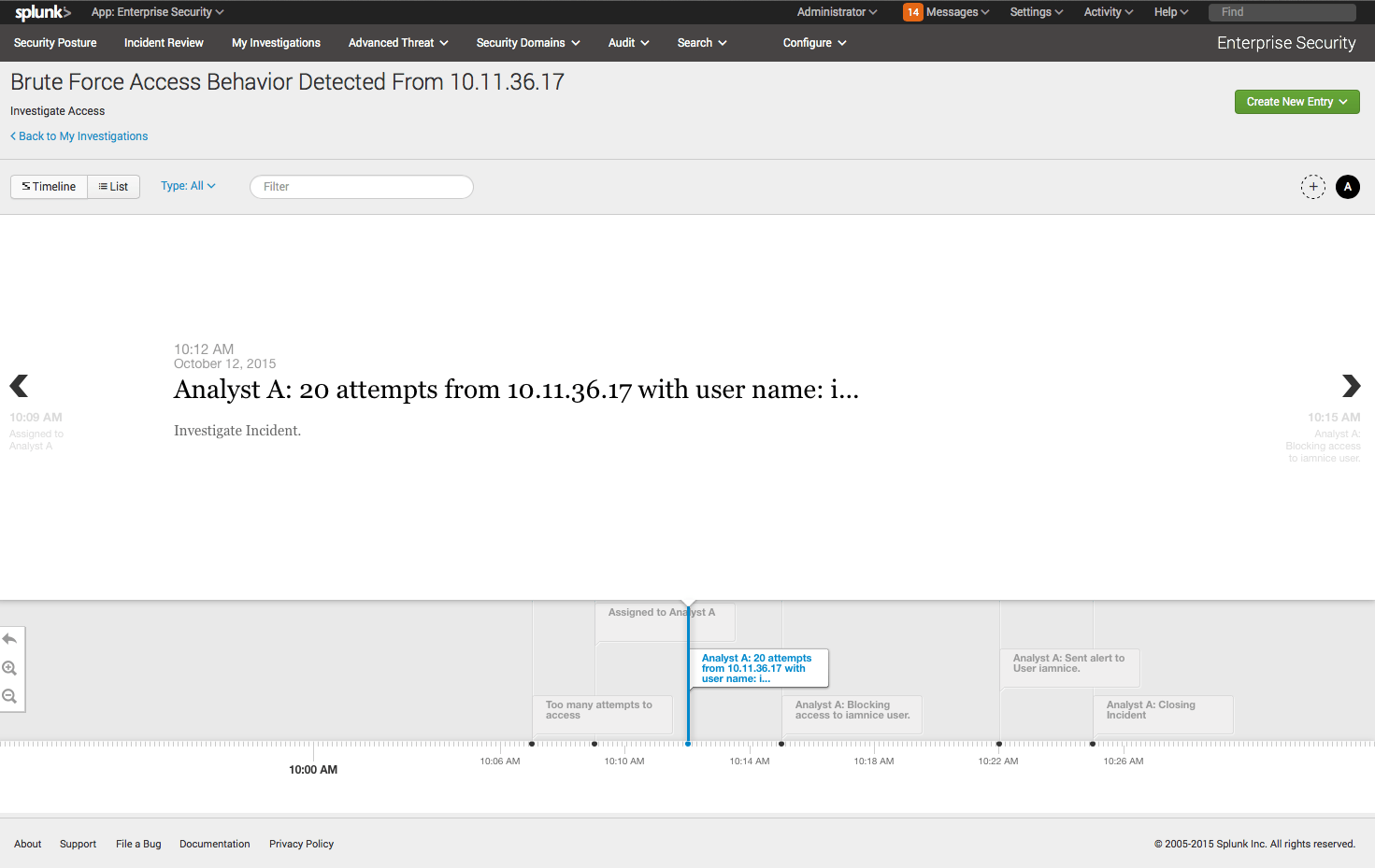

انجام بررسیهای چند مرحلهای

در راستای پیگیری فعالیتهای مرتبط با سیستمهای آسیب دیده باید یک سری تحلیلهای نفوذپذیری و جستجوگرانه انجام شود.

در این حالت باید مدل Kill Chain را اعمال کرد و با استفاده از جستجوهای موردی و همچنین تمامی قابلیتهای ES به همراه رکوردهای جستجوگر و Timeline جستجو به بررسی چرخه عمر حملات پرداخت.