محققین یک بدافزار جدید Brute-force به نام StealthWorker را کشف کردهاند که از طریق وبسایتهای تجارت الکترونیکی (E-commerce) که قبلا آلودهشده، به پلتفرمهای Windows و Linux حمله میکند تا دادههای کارت اعتباری و اطلاعات شخصی را مورد سرقت قرار دهد.

این بدافزار Stealthy به زبان برنامهنویسی Golang، که خیلی به ندرت مورد استفادهی سازندههای بدافزار قرار میگیرد، نوشته شدهاست و برای ساخت ماژول توسعهی باتنت Mirai استفاده شده است. در این مورد، وبسایتهای تجارت الکترونیک در معرض آسیب مهاجمینی هستند که قبل از ایجاد دسترسی به Backend، از یک Skimmer جاسازی شده استفاده میکنند. مهاجمین با Exploit کردن آسیبپذیریها در (Content Management System (CMS یا سوءاستفاده از آسیبپذیریهای Plugin، به این مقصود دست مییابند.

فرایند آلودهسازی بدافزار StealthWorker

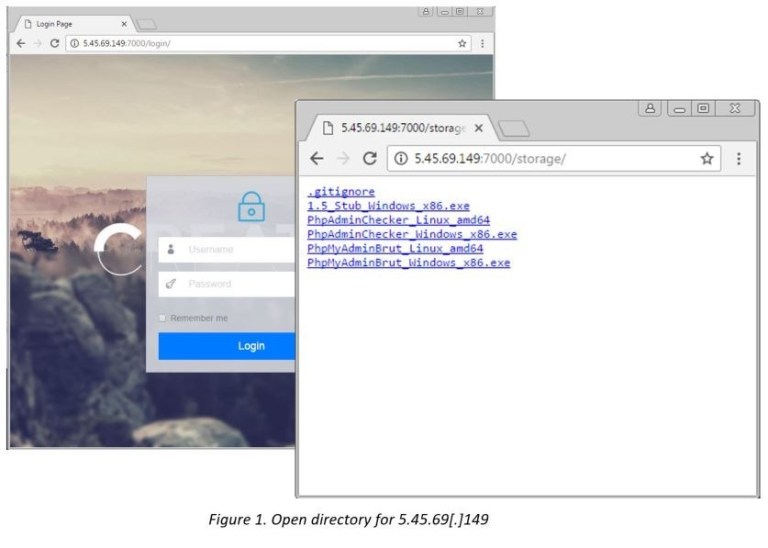

محققین در ابتدا سرور c&c با IP 5.45.69[.]149 را تجزیه و تحلیل کردند و در آن، دایرکتوری storage/ را در حال میزبانی نمودن 5 نمونه، که جهت Brute Force نمودن ابزار مدیریت Open Source به نام PhPMyAdmin ایجاد شده بودند، یافتند.

نسخهی قبلی این بدافزار تنها پلتفرم ویندوزی را مورد هدف قرار میداد، اما این نسخهی جدید برای نفوذ به لینوکس باینریهای Payload مخصوص آن را نیز استفاده نموده است. این دایرکتوریهای باز شامل نامهای فایل (Filenameهای) جدیدی است که هدف قرار دادن دستگاههای IoT با معماریهای Mips و ARM را نشان میدهد.

نحوه کار StealthWorker

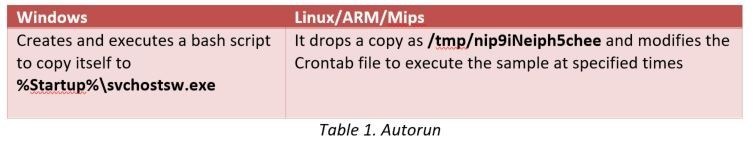

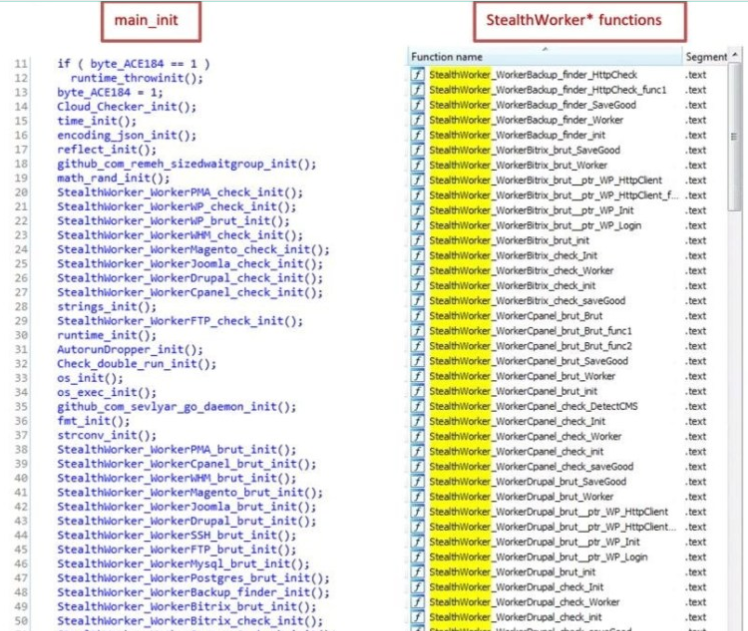

در حین اجرای بدافزار StealthWorker، بدافزار طوری زمانبندی مینماید تا از تداوم حضورش حتی بعد از این که قربانیها سیستم را Reboot میکنند، اطمینان حاصل گردد. در تحلیلهای بعدی، محققین از IDA Python Script استفاده نمودند و عملکردهای مخرب این بدافزار را یافتند. این عملکردها به وضوح نشان میدهند که بدافزار، سرویسها و پلتفرمهای مختلفی را از جمله cpanel، Mysql، SSH، Joomla، FTP و غیره، مورد هدف قرار میدهد.

باتوجه به پژوهش Fortinet: «همانگونه که در این دستهی جدید StealthWorker شاهد بودهایم، توسعهدهندگان این بدافزار در راستای افزایش میزان موفقیتشان، با دستیابی به توانایی آلوده ساختن محدودهی وسیعتری از پلتفرمها، قدم را فراتر نهادهاند.»