مایکروسافت برای پاسخ به چهار نقص امنیتی در Exchange Server که تاکنون شناسایی نشده بودند، Patchهایی فوری را منتشر کرد. این شرکت میگوید که یک عامل مخرب با حمایت دولت چین و جهت دزدی داده، آن نقصها را Exploit میکند.

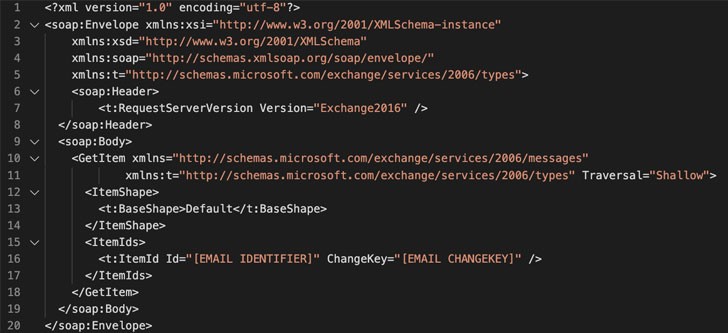

Microsoft Threat Intelligence Center یا MSTIC که برای توصیف این حملات از عنوان «محدود و هدفمند» استفاده کرده است، میگوید مهاجمین از این آسیبپذیریها استفاده میکنند تا به Exchange Serverهای On-Premises دسترسی پیدا کنند. اینگونه به حسابهای ایمیل هم دسترسی پیدا میکنند و مسیر خود را برای نصب بدافزارهای اضافی برای تسهیل دسترسی طولانیمدت به محیطهای قربانیان مییابند.

بیشتر بخوانید: ارتقای Exchange 2013 به نسخه Exchange 2019 و امکانات جدید آن – قسمت اول

حملهی سهمرحلهای این گروه شامل دسترسی به یک Exchange Server یا با رمزهای عبور دزدیده شده و یا با استفاده از آسیبپذیریهایی که قبلاً کشف شدهاند میباشد، پس از آن برای کنترل سرورِ دچار نقض امنیتی از راه دور، پیادهسازی یک Web Shell اتفاق میافتد. در نهایت با استفاده از دسترسی از راه دور، از شبکهی یک سازمان میتوانند به صندوقهای ایمیل دسترسی پیدا کنند و دادههایی که بهدست میآیند روی سایتهای اشتراکی مثل MEGA قرار میگیرند.

چهار آسیبپذیری Zero-Day به شرح زیر میباشد:

- CVE-2021-26855 یک آسیبپذیری Server-Side Request Forgery یا SSRF در Exchange Server

- CVE-2021-26857 یک آسیبپذیری Deserialization ناامن در سرویس Unified Messaging

- CVE-2021-26858 یک آسیبپذیری File Write پس از احراز هویت در Exchange

- CVE-2021-27065 یک آسیبپذیری File Write پس از احراز هویت در Exchange

بااینکه این آسیبپذیریها روی Microsoft Exchange Server 2013،Microsoft Exchange Server 2016 و 2019 تأثیر میگذارند، مایکروسافت بیان داشت که Exchange Server 2010 را بروزرسانی میکند تا به «Defense in Depth» دست پیدا کند.

این شرکت همچنین گفت ازآنجاییکه حملهی اولیه به یک اتصال Untrusted به Exchange Server Port 443 نیاز دارد، سازمانها میتوانند برای حل این مشکل از یک VPN استفاده کرده و Exchange Server را از دسترسی بیرونی جدا کنند.

مایکروسافت همچنین تأکید کرد که این آسیبپذیریها با نقضهای امنیتی SolarWinds بیارتباط هستند و گفت اطلاعات لازم را در مورد این موج جدید از حملات در اختیار سازمانهای دولتی ایالات متحده قرار داده است.

موسسهی Volexity با بیان اینکه این حملات از حدود ششم ژانویهی 2021 شروع شدهاند، هشدار داد که Exploit شدن چندین آسیبپذیری Microsoft Exchange را مشاهده کرده است که از آنها برای دزدیدن ایمیل و در معرض خطر قرار دادن شبکهها استفاده شده است.

بیشتر بخوانید: بررسی ویژگیهای جدید Exchange Server 2019

جاش گرونزویگ، متیو ملتزر، شان کوسل، استیون ادیر و توماس لنکستر، پژوهشگران Volexity اعلام داشتند: «هرچند به نظر میرسد مهاجمان در ابتدای کار فقط ایمیلها را میدزدیدند و توجه چندانی به آنها نشد، اکنون Exploit انجام میدهند و جایگاه بزرگتری پیدا کردهاند.

از دیدگاه Volexity، این Exploitation شامل چندین اپراتور است که از ابزار و روشهای متنوعی برای استخراج اطلاعات اعتباری، حرکت جانبی و نفوذ به سیستمها استفاده میکنند.»

علاوه بر Patchهایی که مایکروسافت ارائه کرده است، کوین بومونت تحلیلگر ارشد هوش تهدیدات این شرکت، یک افزونهی NMAP را ساخته است که با استفاده از آن میتوان شبکهها را اسکن کرد تا Exchange Serverهای دارای آسیبپذیری شناسایی شوند.

هر آن چیزی که باید درباره ی Microsoft Exchange server 2019 بدانید

ویدیوهای بیشتر درباره Exchange

تام برت معاون امنیت کاربران در شرکت مایکروسافت گفت: «هرچند بهسرعت تلاش کردهایم تا یک بروزرسانی را برای Exploitهای HAFNIUM پیدا کنیم، میدانیم که بسیاری از عاملان مخرب و گروههای مجرم در سطح کشور بهسرعت سعی خواهند کرد از سیستمهای Patch نشده سوءاستفاده کنند. بهترین حفاظت در مقابل این حمله این است که Patchهای امروز بهسرعت اعمال شوند.»