مراحل و نحوه عملکرد RBA یا Security Uses Risk-Based Alerting در پیادهسازی Splunk Enterpris شامل چندین مرحله می شود که در ادامه مقاله به آنها خواهیم پرداخت.

مرحله 1- قوانین ریسک، مشکلات و ناهنجاری های شبکه را تشخیص می دهند و برای هر رویدادی که اتفاق می افتد امتیازهای اختصاص می دهند: قانون ریسک یک جستجوی همبستگی با تعریف محدود است که در برابر رویدادهای خام اجرا می شود و فعالیت های مخرب را نشان می دهد. یک قانون ریسک شامل سه جزء زیر است

• منطق جستجو با استفاده از زبان پردازش جستجو یا SPL

- Risk Annotations

• تحلیل ریسک و اقدام برای پاسخ

تمام رویدادهای ریسکی روی شاخص ریسک نوشته می شوند. در زیر چند نمونه از قوانین ریسک آورده شده است

• RR – ترافیک به port غیر استاندارد

• RR – تهدید Intel Match

• RR – نوع ورود مشکوک

قوانین ریسک ناهنجاری ها را مشاهده می کنند و نتایج جستجو یا رویدادهای خطر را در شاخص ریسک ثبت می کنند. همزمان با پیادهسازی Splunk Enterpris می توان از چارچوب ریسک برای محاسبه پویا امتیاز ریسک برای هر رویداد با استفاده از اصلاح کننده های ریسک استفاده می کند. با پیادهسازی Splunk Enterprise Security رویداد را می توان با مشخصات خاص به دارایی ها و هویت های خاص مانند کاربران یا سیستم ها مرتبط می کند.

• مرحله 2: قوانین رخداد ریسک، رویدادهای شاخص ریسک را بررسی می کند و از مجموعه ای از رویدادها استفاده می کند که بر یک شی ریسک منفرد تأثیر می گذارند تا ریسک قابل توجهی ایجاد کند: قوانین رویداد ریسک، شاخص ریسک را برای رویدادهای غیرعادی و فعالیت های تهدید بررسی می کند. زمانی که قوانین حادثه ریسک، چندین ریسک مرتبط با چندین رویداد را پیدا میکند، قوانین حادثه ریسک ریسکهای قابل توجهی را در پیادهسازی Splunk Enterpris ایجاد میکند. زمانی که امتیاز ریسک مرتبط با ریسک قابل توجه از یک آستانه مشخص در یک دوره زمانی فراتر می رود، تحلیلگران تلاش خود را بر روی رفتارهای مرتبط با ریسک قابل توجه متمرکز می کنند. امتیاز ریسک تجمیع یک دارایی یا هویت، مجموع تمام امتیازهای ریسک رویدادهای ریسک در شاخص ریسک است که در یک دوره زمانی برای دارایی یا هویت خاص اعمال میشود.

از راهکار Splunk Enterprise چه میدانید؟

ویدیوهای بیشتر درباره Splunk Enterprise

به عنوان مثال، زمانی که قانون حادثه ریسک یک ماشین واحد را شناسایی می کند که 5 رویداد ریسک را از قوانین مختلف ریسک ایجاد می کند، ممکن است یک ریسک قابل توجه ایجاد شود. این رویدادها را می توان برای عبور از آستانه عوامل زیر ترکیب کرد:

• امتیاز ریسک

• تکنیک های MITER ATT&CK،

• منابع داده منحصر به فرد در بازه های زمانی مختلف

• مرحله 3: عوامل خطر رویدادهای مشکلساز را در شاخص ریسک ایجاد می کنند: تحلیلگران همچنین می توانند عوامل خطر را تعریف کنند که امتیازهای ریسک مرتبط با دارایی ها و هویت ها مانند کاربران یا سیستم ها را در صورت بروز رفتار مشکوک اضافه یا ضرب می کنند. به عنوان مثال، یک تحلیلگر ممکن است بخواهد امتیازهای ریسک را در 1.5 برای یک کاربر ممتاز که همچنین یک مدیر است، ضرب کند. به جای ایجاد یک مورد قابل توجه که صفحه بررسی حادثه را پر می کند، عوامل خطر یک رویداد خطر را در شاخص ریسک ایجاد می کنند.

• مرحله 4: ریسکهای مستعد خنثی شدن به رفع خطر تهدید کمک میکنند: تحلیلگران همچنین میتوانند با ترسیم آنها در برابر چارچوب امنیت سایبری مرتبط یا اعمال امتیاز ریسک برای موارد قابل توجه، زمینه مرتبط را به اسناد ریسک اضافه کنند. می توانید ریسک های قابل توجه را با شرایطی مانند تاکتیک ها یا تکنیک های MITER ATT&CK مرتبط کنید. تاکتیکهای MITER ATT&CK دستههایی از فعالیتها مانند افزایش امتیاز یا فرماندهی و کنترل هستند، در حالی که تکنیکهای MITER ATT&CK فعالیتهای خاصی مانند Kerberoasting یا Protocol Tunneling هستند.

برای مشاوره رایگان و یا راه اندازی Splunk/SIEM و مرکز عملیات امنیت SOC با کارشناسان شرکت APK تماس بگیرید |

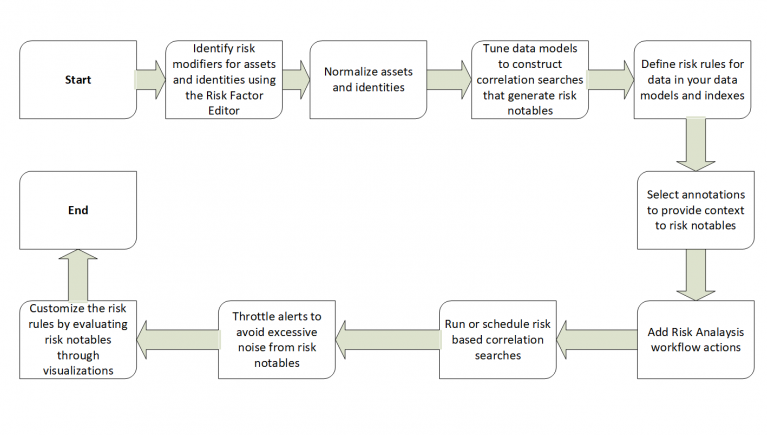

با استفاده از Splunk Security Essentials یا Enterprise Security Content Updates، میتوانید تکنیکهای تحت پوشش منابع دادهتان را شناسایی کنید و گسترهای از تشخیصها را در هر تاکتیک ایجاد کنید. Splunk Enterprise Security همچنین از NIST، CIS، Critical Security Controls و چارچوب های زنجیره کشتار سایبری لاکهید مارتین پشتیبانی می کند. زمانی که امتیاز ریسک یا الگوی رفتاری یک دارایی یا هویت به یک آستانه از پیش تعیین شده می رسد، رویداد یا هشدار قابل توجهی را ایجاد می کند که در آغاز فرآیند تحقیق، زمینه ارزشمندی را در اختیار تحلیلگران قرار می دهد و خنثی کردن تهدیدها را تسریع می بخشد. از نمودار زیر برای شناسایی مراحل سطح بالا برای پیکربندی RBA استفاده کنید. ممکن است مجبور شوید RBA را بر اساس نیازهای خاص مرکز عملیات امنیتی خود یا سفارشی کنید:

تفاوت هشدار مبتنی بر ریسک در پیادهسازی Splunk Enterprise Security نسخه 6.4.x و بالاتر

قبل از نسخه 6.4.x، بسیاری از تحلیلگران SOC از جستجوهای همبستگی برای ایجاد ماکروهای سفارشی استفاده می کردند و رویدادهای خطر را ایجاد می کردند که به آنها در سادهسازی تحقیقات کمک می کرد. با این حال، ایجاد این ماکروها نیاز به دانش گسترده ای از SPL دارد.

با Splunk Enterprise Security نسخه 6.4.x و بالاتر، میتوانید RBA را برای استفاده از قوانین پیشفرض حادثه خطر با چارچوبهای امنیتی ترسیمشده و قابل تنظیم بدون استفاده از SPL پیکربندی شده است. RBA به طور خودکار داده ها را از طریق به روز رسانی محتوا غنی می کند و روابط بین چندین اشیاء تهدید و اشیاء خطر را برجسته می کند تا یک نمای یکپارچه از SOC ارائه دهد. علاوه بر این، تحلیلگران می توانند تهدیدات ناشی از داده های خام را با استفاده از داشبوردهای تحقیقی شناسایی کنند.

بیشتر بخوانید: 5 کاربرد مهم راهکار Splunk Enterprise Security یا Splunk ES

مدیریت ریسک با استفاده از هشدار مبتنی بر ریسک در Splunk Enterprise Security

یکی از چالشهای اصلی که تحلیلگران امنیتی با آن مواجه هستند این است که هشدار مبتنی بر ریسک میتواند به اندازه هشدارهای سنتی موارد قابل توجهی ایجاد کند. علاوه بر این، اگر هشدار مبتنی بر ریسک تنظیم نشده باشد، ممکن است موارد قابل توجه ریسک تکراری ایجاد کند.

در حالی که ریسکهای قابل توجه زمینه را در طول بررسیهای امنیتی فراهم میکنند، تعداد بیش از حد یا ریسکهای تکراری قابلتوجه از فعالیتهای تجاری عادی، میتواند تحلیلگران را گیج کند و توانایی آنها را برای شناسایی تهدیدات را مختل کند.

برای دریافت حداکثر مقدار از هشدار مبتنی بر ریسک در Splunk Enterprise Security و مدیریت ریسک در مرکز عملیات امنیتی خود SOC، میتوانید قوانین حادثه خطر را تنظیم کنید. به عنوان مثال، ممکن است بخواهید هنگام تعریف جستجوی خود بر اساس ارزیابی خود از رویدادهای قابل پیش بینی مانند افزایش فعالیت های مورد انتظار در زمان های خاصی از روز یا هنگام نصب ابزارهای جدید در محیط امنیتی خود، خطر را کاهش دهید. همچنین میتوانید ریسکهای قابل توجه را بر اساس نحوه ارتباط آنها با یکدیگر و تهدید بالقوه مرتبط با یک ریسک خاص تنظیم شود.

در زمان مشاهده رویداد می توان از هشدار مبتنی بر ریسک امنیتی Splunk Enterprise استفاده می شود

قوانین ریسک جستجوهای همبستگی هستند که ریسک ایجاد می کنند. قانون رخداد ریسک یک جستجوی همبستگی است که ریسک قابل توجهی ایجاد می کند. RBA از قوانین رخداد خطر به جای جستجوهای همبستگی معمولی برای ایجاد ریسک قابل توجه استفاده می کند، به طوری که هشدار با بزرگی خطر مرتبط با شی ریسک مطابقت دارد.

بیشتر بخوانید: ویژگیهای Splunk Enterprise و مزایای استفاده از آن – قسمت اول

یک جستجوی همبستگی معمولی منابع داده چندگانه را فقط برای الگوهای تعریف شده اسکن میکند و زمانی که الگو را پیدا میکند، واکنش تطبیقی را انجام میدهد.

یک قانون رویداد ریسک، رویدادهای شاخص ریسک را بررسی میکند و از مجموعهای از رویدادها استفاده میکند که بر یک شی ریسک منفرد تأثیر میگذارند تا ریسکهای قابلتوجهی ایجاد کند: قوانین رویداد ریسک، شاخص ریسک را برای رویدادهای غیرعادی و فعالیتهای تهدید بررسی میکند. زمانی که قوانین حادثه ریسک یک شیء ریسک مرتبط با چندین رویداد ریسک را پیدا میکند، قوانین حادثه ریسک، ریسکهای قابل توجهی را در Splunk Enterprise Security ایجاد میکند. زمانی که امتیاز ریسک مرتبط با ریسک قابل توجه از یک آستانه مشخص در یک دوره زمانی فراتر می رود، تحلیلگران تلاش خود را بر روی رفتارهای مرتبط با ریسک قابل توجه متمرکز می کنند. امتیاز ریسک تجمیع یک دارایی یا هویت، مجموع تمام امتیازهای ریسک رویدادهای ریسک در شاخص ریسک است که در یک دوره زمانی برای دارایی یا هویت خاص اعمال میشود.

علاوه بر جستجوی تشخیص پایه، قوانین حادثه خطر همچنین می تواند شامل داده های غنی سازی MITER مانند:

• نام _تاکتیک

• شماره تاکتیک

•تکنیک

• مرجع تکنیک

مثلا:

• نام _تاکتیک: credential_access

• شماره تاکتیک: T1098

• تکنیک: دستکاری حساب

• مرجع تکنیک: https://attack.mitre.org/techniques/T1098/

در زیر نمونه ای از قانون حادثه خطر با داده های غنی سازی MITER آورده شده است:

RR-credential_access – T1098 – Account Manipulation-https://attack.mitre.org/techniques/T1098/

همچنین میتوانید از قوانین پیشفرض حادثه خطر موجود در Splunk Enterprise Security Content Updates (ESCU) یا Splunk Security Essentials (SSE) استفاده کنید.

افزودن یک پیام خطر همچنین زمینه اضافی را فراهم میکند که تحلیلگران میتوانند در طول فرایند خود از آن استفاده کنند. قسمت Risk Message داستان اتفاقی را که برای کاربر یا سیستم میافتد را بیان میکند و به تعیین اینکه آیا شیء ریسک قابلتوجهی برای تجزیهوتحلیل ریسک است یا خیر کمک میکند.

در زیر چند نمونه از قوانین حادثه خطر وجود دارد که ممکن است خطرات قابلتوجهی را ایجاد کند:

• تجاوز از آستانه تاکتیکی 7 روزه ATT&CK: یک قانون پیشفرض حادثه خطر که در صورت تجاوز از آستانه تاکتیکهای MITER ATT&CK در یک دوره هفتروزه، خطر قابلتوجهی ایجاد میکند.

• تجاوز از آستانه خطر 24 ساعته: یک قانون پیشفرض رخداد خطر که وقتی از آستانه امتیاز ریسک در یک دوره 24 ساعته فراتر رود، خطر قابلتوجهی ایجاد میکند.

• تجاوز از آستانه تاکتیکی 24 ساعته ATT&CK: یک قانون حادثه خطر که در صورت تجاوز از آستانه تاکتیکهای MITER ATT&CK در یک دوره 24 ساعته، خطر قابلتوجهی ایجاد میکند.

• فراتر از آستانه خطر 7 روزه: یک قانون رخداد خطر که در صورت تجاوز از آستانه امتیاز ریسک در یک دوره 7 روزه، ریسک قابلتوجهی ایجاد میکند.

• امتیاز ریسک غیرمنطق در یک دسته هویت: یک قانون رخداد خطر که زمانی که یک کاربر امتیاز ریسک بیش از دو انحراف استاندارد را نسبت به همتایان خود نشان میدهد، ریسک قابلتوجهی ایجاد میکند.

• امتیاز ریسک غیرعادی در یک دسته دارایی: یک قانون رخداد ریسک که زمانی که یک سیستم امتیاز ریسک بیش از دو انحراف استاندارد را نسبت به سیستمهای همتا نشان میدهد، ریسک قابلتوجهی را ایجاد میکند.

• روند امتیاز غیرعادی برای یک نقش: یک قانون رخداد خطر که در صورت افزایش درصد قابلتوجهی در امتیاز ریسک برای یک نقش کاربر خاص، خطرات قابلتوجهی ایجاد میکند.

• روند امتیاز غیرعادی برای یک دسته اطالاعات: یک قانون رخداد ریسک که در صورت افزایش درصد قابلتوجهی در امتیاز ریسک برای یک دسته دارایی خاص، ریسک قابلتوجهی را ایجاد میکند.

• روند امتیاز غیرعادی برای انوع تهدید: یک قانون حادثه خطر که در صورت افزایش درصد قابلتوجهی در امتیاز ریسک برای نوع خاصی از شی تهدیدی، ریسک قابلتوجهی ایجاد میکند.

• Object Threat Observed Across a Number of Risk Objects: یک قانون حادثه خطر که وقتی یک شی تهدیدی برای اولینبار در تعداد کمی از اشیا خطر مشاهده میشود، خطرات قابلتوجهی ایجاد میکند.

• میانگین زمان تا حل یا MTTR: یک قانون رخداد خطر که در صورت تجاوز از آستانه میانگین زمان حل، خطر قابلتوجهی ایجاد میکند.