تهدیدات داخلی یا Insider Threats خطرناک هستند چون داخل شبکه ما کار میکنند، به سیستمها و منابع حیاتی دسترسی دارند و از تجهیزات شناختهشده استفاده میکنند، ممکن است که شناسایی این تهدیدات بسیار سخت باشد.

دو نوع از تهدیدات داخلی

تهدیدات داخلی توسط افراد مورد اعتمادی رخ میدهد که درون شبکه یک سازمان کار میکنند. دو نوع تهدید وجود دارد:

عضو داخلی خطرناک: یک عامل خارجی که با استفاده از اعتبارات هک شده یک عضو داخلی، میتواند دسترسی به سیستم ما را بدست آورد. اگر این هکر شناسایی نشود و موفق عمل کند، میتواند یک تهدید پشرفته مداوم یا APT باشد که از فرآیندهای مخفیانه مداوم به منظور هک کردن سازمان استفاده میکند.

عضو داخلی مخرب: یک کارمند، پیمانکار، شریک یا افراد مورد اعتماد دیگر که دارای سطوحی از دسترسی به سیستم ما است. ممکن است با استفاده از شبکه یا دادههای ما، خرابکاری در شرکت یا سرقت IP در هنگام خروج، یک منبع درآمد ثانویهای ایجاد کرده باشند.

چرا تشخیص تهدیدات داخلی دشوار است؟

اینکه کاربران حق دسترسی قانونی به منابع مورد نیازشان برای انجام کارها داشته باشند الزامیست، چه این منابع ایمیلها باشد، سرویسهای Cloud با منابع شبکه و البته برخی از کارمندان باید حق دسترسی به اطلاعات حساس مانند امور مالی، حق ثبت و غیره را نیز داشته باشند. بافتن تهدیدات داخلی یا Insider Threats سخت است زیرا آنها از اعتبارات قانونی، ماشینهای شناختهشده و امتیازات اعطا شده استفاده میکنند. با وجود بسیاری از تمهیدات امنیتی، رفتار آنها عادی به نظر رسیده و هیچ اعلان خطری را به صدا در نمیآورند.

شناسایی این تهدیدات حتی پیچیدهتر هم میشود اگر مهاجم حرکات جانبی انجام دهد. مثلا تغییر اعتبارات، آدرس IP یا تجهیزات آنها تا ردپای خود را مخفی کرده و به اهداف با ارزشتر دسترسی پیدا کند.

بیشتر بخوانید: محافظت آسان در برابر تهدیدات با هوش مصنوعی پیشرفته در تحلیلگر امنیت مجازی FortiAI

تهدیدات داخلی چقدر رایج هستند؟

طبق گزارش Verizon Data Breach Investigation Report، چهار مورد از پنج نقض ایمنی برتر مربوط به تهدیدات داخلی یا Insider Threats هستند. نقض امنیتی شماره یک استفاده از اعتبارات تحت خطر یا سرقتشده است. مورد چهارم سواستفاده از امتیاز توسط اعضای داخلی مخرب است. مورد سوم و چهارم نیز مربوط به کاربران تحت خطر است که ممکن است بعدها منجر به تهدید داخلی شود.

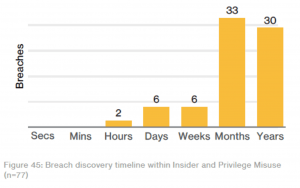

تهدیدات داخلی نه تنها بسیار شایع هستند بلکه برای مدتی طولانی کشف نشده باقی میمانند گزارش سال گذشته VDBIR نشان داد 39% از نقضهای ایمنی مخرب داخلی پس از سالها و 42% آنها پس از چند ماه مورد بررسی قرار گرفتند.

رفتارهایی که به فعالیتهای تهدیدآمیز داخلی اشاره میکنند

تهدیدات داخلی معمولا طی زمان و منابع شبکه چندگانه رخ میدهند. اگر بدانیم کجا را جستوجو کنیم، میتوانیم آنها را پیدا کنیم.

در اینجا 5 شاخص رفتاری وجود دارد:

افزایش غیرعادی سطوح دسترسی: این مورد شامل ایجاد اکانتهای جدید مدیریتی و دارای دسترسیهای سطح بالا میشود و سپس، سوئیچکردن به آن حساب به منظور اجرای عملیات یا سو استفاده از آسیبپذیریهای برنامهکاربردی، که در نتیجه دسترسی به یک شبکه یا برنامه کاربردی را افزایش میدهد.

ارتباط C2: هرگونه ترافیک یا ارتباط با یک آدرس IP یا Domain control و دستورات شناخته شده. خیلی کم اتفاق میافتد اما درصورت وقوع، کارمندان باید دلیل موجهی برای اینکار داشته باشند.

استخراج دادهها: این کار ممکن است بطور دیجیتال یا فیزیکی انجام شود. در حالت دیجیتال، ممکن است اطلاعات حساس مانند مالکیت معنوی، لیست سرویسگیرندگان و حقوق ثبت در تجهیزات قابل حمل کپی شده یا در ایمیل ضمیمه گردند یا به فضای ذخیرهسازی Cloud ارسال شوند. پرینت کردن اضافی اسناد توسط یک کاربر با نامهای پیشفرض مانند « document1.doc» یک رفتار غیرعادی است که سرقت دادهها را به دنبال دارد.

رمزگذاری سریع دادها: اسکن سریع و سپس رمزگذاری و حذف پرونده ها به صورت گسترده می تواند نشانگر حمله باج افزار باشد ممولا باجافزار توسط یک عامل داخلی آسیبدیده یا یک عامل داخلی مخرب وارد میشود.

حرکات جانبی: سوئیچ کردن حسابها، ماشینها یا آدرسهای IP (در جستوجوی منابع ارزشمند بیشتر) رفتاری است که در طی حملات داخلی صورت میگیرد. شناسایی آن سخت است زیرا بطور توزیعی بوده و معمولا نشانههای ضعیفی از Logها در ذخیره ابزارهای امنیتی به جا میگذارد.

بیشتر بخوانید: مزایای امنیتی ادغام یادگیری ماشین و UEBA (آنالیز رفتار موجودیت کاربر)

چگونه میتوان با اطمینان بیشتر تهدیدات داخلی را شناسایی کرد؟

برای حملات تک بعدی گذشته مانند SQL Injection، امضاها و یا قوانین همبستگی معمولا ابزارهای دقیقی برای شناسایی بودند. امروزه، حملات تهدیدآمیز داخلی هویتها و ماشینهای چندگانهای را درون یک شبکه درهمپیچیده، به یکدیگر مرتبط میکنند. برای چنین یورشهای طولانی، ایجاد امضا یا محرکی که به تنهایی کافی باشد، ممکن نیست. با این حال تهدیدات داخلی ممکن است توسط ابزارهای دیگری شناسایی شوند: تحلیل رفتاری

وارد کردن UEBA یا تحلیل رفتاری کاربر و موجودیتهای دیگر

UEBA با استفاده از دانش دادهها و یادگیری ماشینی تهدیدات را شناسایی میکند تا تعیین کند که کاربران و ماشینها بطور معمول چگونه رفتار میکنند و سپس رفتارهای خطرناک و غیرعادی که از روال معمول خارج میشوند را پیدا میکند. هربار که رفتارهای غیرعادی شناسایی میشوند، میزان ریسک در مقیاس ریسک افزایش میابد تا کاربر یا ماشین آستانه مد نظر را رد کند و برای بررسی به تحلیلگران امنیتی ارسال شود.

چرا این قابلیت UEBA رویکرد موثرتری است؟

ساختار – با مشخص کردن اینکه یک ماشین یا کاربر بطور عادی چگونه رفتار میکند، موارد عادی یا غیرعادی برای آن مشخص میگردد. اگر آن رفتارها بخشی از تواحد مارکتینگ است پس فعالیتهای آنها با شخصی که در واحد حسابداری است، متفاوت خواهد بود. مبنایی که UEBA بنا میکند بر اساس این ساختار است که در دقت و صحت شناسایی کمک میکند.

تحلیل همهجانبه –UEBA قادر است داده ها را از هر نوع ابزار امنیتی دریافت کرده و آن را با داده های متنی دیگر مانند Active Directory یا CMDB مدل سازی کند. این بدان معناست که به جای تکههای ناقطی از یک پازل بزرگ، میتوان تصویر کامل حمله را مشاهده کرد.

مدارک آینده: UEBA به دنبال ناهنجاریهاست، حتی اگر حملهای صورت میگیرد، قبلا دیده نشده باشد. در واقع نیازی به فراهم کردن امضاهای جدید یا ایجاد و بروزرسانی قوانین بطور مداوم نیست.