در قسمت قبل در مورد اما یک راهکار پشتیبانگیری برای پاسخ به باجافزار کافی نمیباشد بلکه، یک دفاع مناسب نیازمند ابزار و تکنیکهای جدید و همچنین بازگشت به مبانی امنیت است. همچنین توضیح دادیم که بدافزار معمولاً از طریق دانلودهای مخرب، لینکهای ایمیل، تبلیغات مخرب، حملات فیشینگ، پیامهای شبکههای اجتماعی و وبسایتها وارد میشود. همچنین میتواند از طریق آسیبپذیریها و ضعفهای Patchنشده در نرمافزارها و خدمات عمومی وارد شود. هنگامیکه محتوای مخرب اجرا شد، مهاجمان از آن Endpoint و آن حساب کاربری که هر دو دچار نقض امنیتی شدهاند، در سازمان جای پایی پیدا میکنند. مهاجمان برای حمله به سایر اهداف از داخل سیستم امنیتی محیط شبکه سازمانی، «پایداری» ایجاد میکنند.

اصل کمینهسازی مجوز یا Least Privilege

صرفاً تخصیص حداقل حقوق دسترسی که برای کارکنان یا سیستمها برای انجام وظایف مجاز خود لازم است، برای حداقل مدت زمان لازم.

عدم انکار

قابلیت مرتبط کردن پیامها، اقدامات و یا احراز هویت یک فرد بهگونهای که توسط آن فرد قابلانکار نباشد.

هدف نقطه بازیابی یا RPO

بیشترین مقدار دادهای که از دست دادن آن پس از بازیابی از یک حادثه قابلپذیرش است. این عدد بهصورت زمانی اندازهگیری میشود، مثلاً «یک ساعت از زمان مشتری.»

هدف زمان بازیابی یا RTO

بیشترین مقدار زمانی که از دست دادن آن به دلیل قابلدسترسی نبودن داده پس از یک حادثه قابلپذیرش است.

کنترل امنیتی

حفاظت یا اقدام متقابلی که برای محافظت از محرمانگی، یکپارچگی و در دسترس بودن دادهها طراحی شده است.

جداسازی وظایف

تقسیم کارکردهای حیاتی بین کارکنان مختلف برای کمک به اطمینان حاصل کردن از اینکه هیچ فردی اطلاعات یا دسترسی کافی برای انجام کلاهبرداری ندارد.

بیشتر بخوانید: منظور از باجافزار چیست، اجزای کلیدی دفاع در برابر باجافزار کدامند؟ – قسمت اول

آسیبپذیری

یک نقطه ضعف در سیستم امنیت اطلاعات، فرایندهای امنیت سیستم، کنترلهای امنیتی یا پیادهسازیهایی که ممکن است توسط یک عامل تهدید Exploit شود.

معرفی پیادهسازی

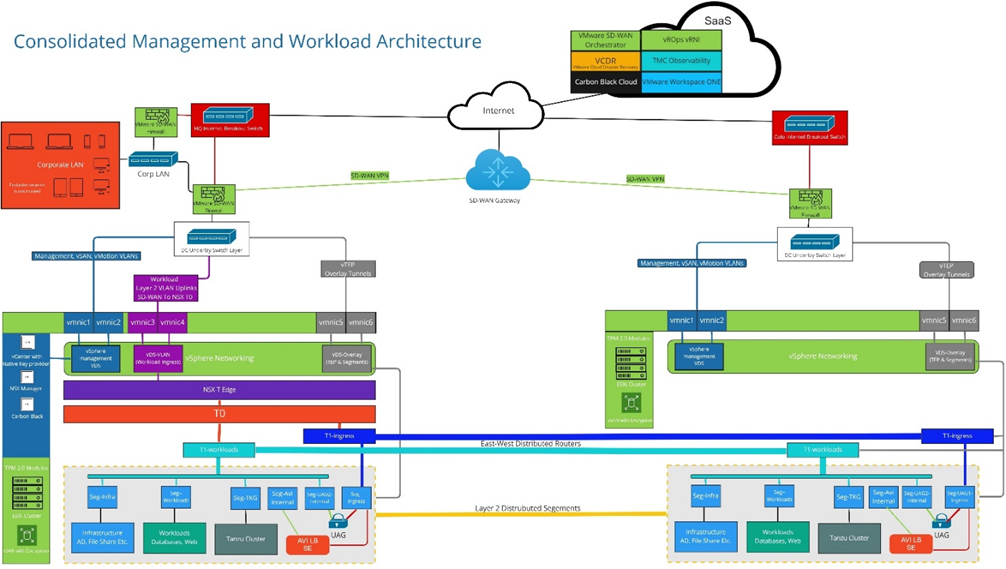

مدیریت جامع و کلاستر بار کاری

شکل بالا طراحی سیستمی را نشان میدهد که در آن سیستمهای مدیریت Control Plan» کلاستر زیرساخت زیرین یکسانی دارند. بهعنوانمثال، vCenter Server ،NSX Manager و NSX Edges با بارهای کاری در کلاستر وجود دارند و دارای سختافزار فیزیکی، کارت شبکه و غیره مشترکی هستند.

برای مشاوره رایگان جهت (باز)طراحی امنیت شبکه و یا انجام تست نفوذ مطابق با الزامات افتا با کارشناسان شرکت APK تماس بگیرید. |

جداسازی فیزیکی در این سناریو امکانپذیر نیست، اما جداسازی منطقی با استفاده از قابلیتهای جداسازی VMware ESXi و همچنین سیاستهای سختگیرانه شبکه و شبکههای Overlay از طریق VMware NSX ایجاد و حفظ میشوند. این سبک از پیادهسازی کلاستر برای محیطهای کوچکتر رایج است که در آنها یک خوشه مدیریت اختصاصی و زیرساخت ممکن است سربار بیشازحدی داشته باشند. بااینحال، پیامدهایی برای باج افزار و دیگر سناریوهای حمله دارد و از طریق تجمیع فرصتهای بیشتری برای حرکت جانبی مهاجمان فراهم مینماید.

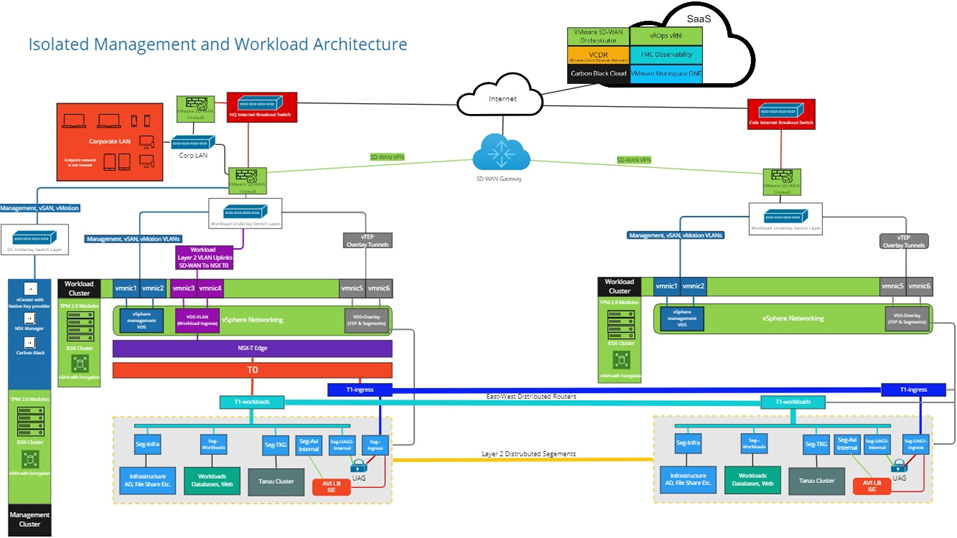

کلاسترهای بار کاری و مدیریت جداسازیشده

شکل بالا یک طراحی سیستم را نمایش میدهد که در آن سیستمهای مدیریت یا Control Plane کلاستر هم از لحاظ فیزیکی و هم منطقی از بارهای کاری که مدیریت میکنند، جداسازی میشوند. vCenter Server، NSX Manager ،NSX Edges و غیره بخشی از یک کلاستر vSphere اختصاصی برای عملکردهای مدیریتی هستند. VMware Cloud Foundation این نوع از پیادهسازی کلاستر است و دارای یک «دامین مدیریتی» است که یک یا چند «دامین بار کاری» را ارائه میکند. در این طراحی جداسازی فیزیکی وجود دارد و به جداسازی منطقی که توسط ESXi و NSX فراهم شدهاند، اضافه میگردد.

بیشتر بخوانید: ارائه راهکارهای مهم برای پیشگیری از حملات باجافزار – قسمت اول

دامین مدیریتی را میتوان بهصورت جداگانه ایمنسازی کرد و این امر کمک میکند که فرصتهای مهاجمان محدودتر گردد و همچنین فرصتی برای مهاجمینی که میخواهند حرکت جانبی داشته باشند فراهم شود تا خود را در معرض سیستمهای مانیتورینگ قرار دهند. این مدل همچنین دارای تأثیرات مثبتی برای تطبیقپذیری قانونی است، درحالیکه کلاسترهای بارهای کاری مجزا میتوانند به دستورالعملهای تطبیقپذیری مقرراتی جداگانه پایبند باشد، درحالیکه مخارج یک Control Plane بسیار ایمن روی تمام کلاسترهای بار کاری پخش میشود.

شرح کلی پیادهسازی

این طراحیهای سیستم بر اساس تصمیمات طراحی هستند که در این مقاله بیشتر در موردشان بحث میکنیم. همه آنها بر روی Defense-in-Depth متمرکز هستند، که عبارت است از لایهبندی کنترلهای امنیتی برای اطمینان از پوشش مداوم در صورت تنزل یا از دست رفتن یکی از لایهها و منعکسکننده واقعیتهایی است که چگونه سازمانها در معرض خطر قرار میگیرند:

- حملات فیشینگ و مهندسی اجتماعی که منجر به نقض امنیتی دسکتاپ میشود.

- نقض امنیتی اطلاعات اعتباری، ناشی از حرکت مهاجمان از دسکتاپ در معرض خطر تا حملات به زیرساختهای مدیریت هویت متمرکز.

- تهدیدهای داخلی و کمکاری در مورد مفاهیم اساسی امنیتی در کمینهسازی مجوز.

- اشتباهات پیکربندی که ممکن است فرصتهایی را برای مهاجمان فراهم کند.

- آسیبپذیریهای نرمافزاری و مکانیسمهای دیگری که امکان حرکت جانبی را حتی در داخل یک محیط مطمئن فراهم میکند.

تلاش برای نشان دادن چگونگی به حداقل رساندن این مسیرهای حمله برای مهاجمان، هدف اصلی این مقاله است.

جداسازی بارهای کاری و مدیریت زیرساخت

یکی ویژگیهای اصلی این طراحیها که در نمودارها نیز دیده میشود این است که ترافیک شبکه مدیریت با استفاده از بخشهای NSX که مسیرهای جداگانهای به تجهیز فایروال VMware SD-WAN دارند، از ترافیک بار کاری جداسازی میشود. مدیریت ترافیک از یک Subnet VLAN و Gateway روی تجهیز SD-WAN استفاده میکند تا وارد دیتاسنتر شود و ترافیک Ingress بار کاری روی یک Layer 2 VLAN قرار دارد.

سوئیچ Underlay دیتاسنتر فقط ترافیک مدیریت را داخل دیتاسنتر مسیریابی میکند و ترافیک بار کاری را جداگانه روی Layer 2 VLAN نگه میدارد که فقط ترافیک را از Gateway تجهیز SD-WAN به Gateway روتر NSX Tier 0 عبور میدهد. فایروال SD-WAN و روتر NSX Tier 0 هیچ آگاهی Layer 3 از فابریک سوئیچ دیتاسنتر ندارند. این امر تمام Policyها را برای ترافیک بارکاری و مدیریت بهطور جداگانه در سطح فایروال نگه میدارد. هیچ جدول مسیریابی مشترکی داخل فابریک دیتاسنتر مستقیم بین ترافیک بار کاری و مدیریتی وجود ندارد.

این امر بهطور قابلتوجهی توانایی حرکت جانبی یک حمله را روی Control Planeی که بارهای کاری را مدیریت میکنند کاهش میدهد و همچنین گزینههایی را برای مدیریت وابستگیها داخل خود زیرساخت فراهم مینماید. ریزبخشبندی NSX برای جداسازی بار کاری داخل یک شبکه NSX Overlay با Policyهای سختگیرانه مورداستفاده قرار میگیرد. با استفاده از Tagهای امنیتی NSX، ترافیک بین Hostها در لایه شبکه فیلتر میگردد؛ حتی روی بخش شبکه یکسان. NSX بهطور پویا این ترافیک را ارزیابی میکند و ویژگیهای منحصربهفرد آن را شناسایی میکند، مثل نوعی اثر انگشت. فارغ از پورت مورداستفادهی ترافیک، اثر انگشت آن مشخص میکند که کدام قواعد فایروال به آن اعمال میگردند. این Policy فایروال به جای استفاده از MAC، پورت یا فیلترینگ IP، VM بار کاری را دنبال میکند تا حتی آدرس MAC یا پورت سرویس IP متعلق به VM بار کاری قواعد فایروال را تغییر میدهد و فیلترینگ همچنان اعمال میگردد.

میتوان با استفاده از VMware Unified Access Gateway یا UAG بهعنوان یک نقطه Ingress برای بارهای کاری پس از روترهای Tier 0 و Tier 1 در یک اتصال Cross-Segment یا Side-Chained بین یک بخش جداسازیشده و یک بخش متصل Tier 1 بار کاری، یک لایه حفاظتی دیگر را پیادهسازی کرد. دسترسی مشروط از طریق تجهیز UAG بر اساس قوانین و بررسیهای مشروط از کنترلر Workspace ONE Access Cloud ارائه میشود. UAG بررسی میکند که Client قبل از اینکه اجازه دهد دسترسی به برنامه کاربردی دیتاسنتر انجام شود، با وضعیت دستگاه یا تطبیقپذیری مناسب، احراز هویت کاربر را انجام میدهد. اگر Client رفتار بیثبات و وضعیت امنیتی نادرستی را از خود نشان دهد (مثل چیزی که معمولاً در نقضهای امنیت دیده میشود)، هشدار ایجادشده و ترافیک ارائه نمیگردد.

برای ترافیک Endpoint مدیریتنشده، NSX Advanced Load Balancer را میتوان در یک روش اتصال Side-Chained مشابه چیزی که برای UAGشرح داده شد، مورداستفاده قرار داد. با NSX Advanced Load Balancer، میتوان Policyهای فایروالهای برنامه کاربردی وب یا iWAF را برای دیدن ویژگیهای رفتاری ترافیک قبل از ارسال آن به مقصد، مورداستفاده قرار داد. همچنین میتوان عملکرد NSX IDS/IPS را فعالسازی کرد که کمک میکند با استفاده از Signatureها حملات شناختهشده شناسایی شده و از آنها پیشگیری گردد.

این تنظیم تحت عنوان یک مدل امنیتی مثبت شناخته میشود، زیرا به هیچ نهادی اعتماد نمیشود تا وقتیکه بهطور خاص یک اقدام مثبت اعتمادی به آنها اختصاص داده شود. و به دلیل اینکه iWAF یک فایروال هوشمند است، هرچقدر ترافیک بیشتری را فیلتر کند، باهوشتر میشود. درحالیکه پالیسیهای امنیتی عادی ایستا هستند، پالیسیهای iWAF با یادگیری فایروال تکامل پیدا میکنند. با توجه به اینکه iWAF بهطور مداوم در حال یادگیری و آموزش است، میتواند با شناسایی تغییر در حرکت جانبی درون ترافیک و مسدود کردن ادامهی آن حرکت، از برنامههای کاربردی در مقابل حملات باجافزار حفاظت نماید.

با توجه به تعداد زیاد دیتاسنتر که در نمودار هم نمایش داده شده است، شبکه NSX Overlay را میتوان روی تونل رمزگذاریشدهی SD-WAN توسعه داد تا تمام ترافیک East-West امنیت یکسانی بین سایتها داشته باشند. در سایت دوم، نیازی به ترافیک بار کاری Local Ingress نیست و فقط ترافیک Overlay محفوظ SD-WAN و NSX vTEP میتوانند به بارهای کاری روی کلاستر دیتاسنترRemote دسترسی داشته باشند. با استفاده از تجهیزهای VMware SD-WAN بهعنوان نقطه Ingress اصلی در هر دیتاسنتر، تمام ترافیک بین سایتها در تونل SD-WAN بین آنها بهصورت مجزا باقی میمانند. این امر همچنین تمام ترافیک مدیریت و vMotion را در یک تونل مجزا از شبکه Underlay سازمانی در حین حرکت بین سایتها رمزگذاری میکند و آسیبپذیری زیرساخت مدیریت را نسبت به باجافزار کاهش میدهد.